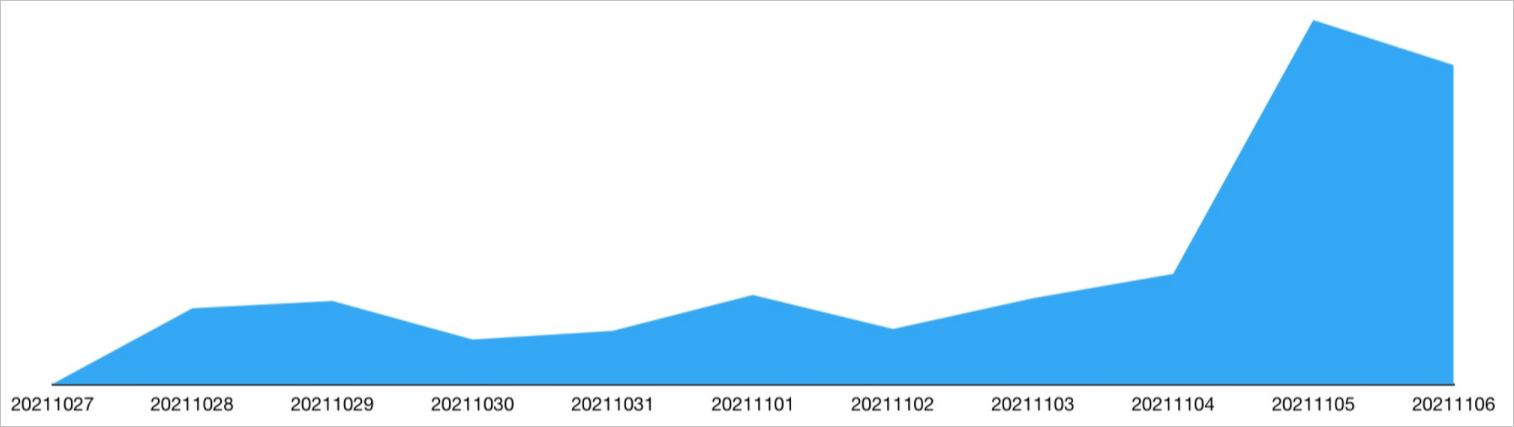

阿里云安全监测到Gitlab远程代码执行漏洞(CVE-2021-22205)在野利用。

概述

8220挖矿团伙不仅利用4层协议服务进行入侵,还集成了使用比较广的Web RCE漏洞,最终通过持久化方式进行挖矿、木马后门维持,对用户主机资源、资产产生不良危害,通过攻击手法、文件命名自动确认为8220挖矿团伙最新变种。

传播手段

8220挖矿团伙最新变种通过多种漏洞进行入侵和传播,利用xms、xms.ps1等脚本下载挖矿木马并执行,通过cron.d、crontab等进行持久化,通过不同方式收集key、host、user进行对外传播、横向移动。

| 初始访问 | 执行 | 持久化 | 防御规避 | 发现 | 横向移动 | 命令与控制 | 影响 |

|---|---|---|---|---|---|---|---|

| 利用对外开放的多种服务进行入侵 | 命令和脚本解释器(下载Bash脚本) | 计划任务或作业 | 数据混淆 | 文件和目录 | 利用远程服务 | 应用层协议 | 挖矿会导致系统CPU负载加大,大量消耗主要业务资源,可能导致核心业务终止,从而影响企业服务 |

| 外部远程服务 | 计划任务或作业(crontab或cron.d) | 无 | 文件删除 | 系统网络配置 | 无 | Web服务 | 收集系统主机信息,导致信息泄露 |

| 无 | 第三方软件 | 无 | 清除历史 | 网络服务扫描 | 无 | 数据编码 | 无 |

| 无 | 无 | 无 | 无 | 安全软件发现 | 无 | 入口工具传输 | 无 |

| 无 | 无 | 无 | 无 | 系统信息发现 | 无 | 无 | 无 |

| 无 | 无 | 无 | 无 | 进程发现 | 无 | 无 | 无 |

漏洞利用分析

GitLab远程代码执行漏洞在2021年04月14日GitLab官方发布的安全更新中修复,利用细节未公布影响面较小,随着近期利用PoC的公布,伴随互联网中仍有大量用户的GitLab老版本未做升级,8220挖矿团伙批量入侵已经造成了较大影响。

GitLab由于存在未授权端点,故未授权情况下可进行访问,漏洞原因为GitLab ExifTool没有对传入的图片扩展名进行安全处理,黑客团伙通过构造特定的图片上传服务器即可在远端进行命令执行。8220挖矿团伙变种最新集成GitLab远程代码执行漏洞(CVE-2021-22205)进行入侵。

| 序号 | 漏洞 | 应用 |

|---|---|---|

| 1 | GitLab远程代码执行(CVE-2021-22205) | GitLab |

| 2 | Atlassian Confluence远程代码执行(CVE-2021-26084) | Confluence |

| 3 | Hadoop Yarn未授权访问 | Hadoop |

| 4 | Nostromo nhttpd路径遍历(CVE-2019-2725) | Nostromo nhttpd |

| 5 | Oracle WebLogic Server反序列化远程命令执行(CVE-2019-2725) | WebLogic |

| 6 | Struts2远程命令执行 | Struts2 |

| 7 | WebLogic WLS组件漏洞(CVE-2019-10271) | WebLogic |

| 8 | WebLogic wls9-async反序列化远程命令执行(CVE-2019-2725) | WebLogic |

| 9 | Apache httpd 2.4.49或2.4.50路径穿越与命令执行漏洞(CVE-2021-42013、CVE-2021-41773) | Apache |

详细分析

8220挖矿团伙最新变种通过上述多种方式入侵主机后会做持久化和对外传播操作,分别对Linux平台和Window平台进行分析。

- scan.sh分析

利用scan2对外进行22端口扫描并保存结果到/tmp/ssh_vulnnew.txt文件中,而后筛选过滤至/tmp/ips_check文件,最终调用hxx进行SSH扫描和暴力破解登录,成功后下载xms并执行。

scan.sh会调用弱密码簿,其中pas存储了5848个弱账号密码,pas2存储了10490个弱账号密码。

- xms分析

xms为bash脚本,主机被入侵后会进行下载并执行。脚本会对已知挖矿木马进行卸载、卸载EDR终端、写crontab持久化、横向移动等操作,并最终执行挖矿木马。

xms会判断是否已经进行矿池通信,如果没有则下载xmrig挖矿程序并保存dbused文件名且执行。xms亦通过下载对应版本Tsunami僵尸程序到本地并命名bashirc。对应的Tsunami僵尸网络可以通过IRC协议对肉鸡进行控制,并对外发起UDP、HTTP类型的DDoS攻击。通过查找主机中存储的ssh密钥、历史记录、配置文件等进行横向移动。

- xms.ps1分析

通过netstat遍历进程中对外3333、4444、5555、7777、9000连接的进程,然后通过Stop-Process结束进程。

远程下载wxm.exe并保存本地文件名,然后连接矿池194.5.249.24、198.23.214.117并进行挖矿。

安全建议

cat /opt/gitlab/embedded/service/gitlab-rails/VERSION查看版本。当前有以下版本受影响:

- 11.9<=Gitlab CE/EE<13.8.8

- 13.9<=Gitlab CE/EE<13.9.6

- 13.10<=Gitlab CE/EE<13.10.3

妥协指标(IOC)

IP

- 194.38.20.31

- a.oracleservice.top

- bash.givemexyz.in

- c4k-irc.pwndns.pw

- pwn.givemexyz.in

- http://194.38.20.31/pas2

- http://194.38.20.31/redis.sh

- http://194.38.20.31/load.sh

- http://194.38.20.31/i686

- http://194.38.20.31/eii.py

- http://194.38.20.31/bashirc.i686

- http://194.38.20.31/banner

- http://194.38.20.31/sshpass

- http://194.38.20.31/sshexec

- http://194.38.20.31/scan2

- http://194.38.20.31/lan.tar.gz

- http://194.38.20.31/xms?git

- http://194.38.20.31/masscan

- http://194.38.20.31/hxx

- http://194.38.20.31/ei.py

- http://194.38.20.31/eee.py

- http://194.38.20.31/scan.sh

- http://194.38.20.31/scan

- http://194.38.20.31/pas

- http://194.38.20.31/pas2

- http://194.38.20.31/nbminer.tar.gz

- http://194.38.20.31/d.py

- http://194.38.20.31/bashirc.x86_64

- http://194.38.20.31/xms.ps1

- http://194.38.20.31/oracleservice.exe

- http://194.38.20.31/mywindows.exe

- http://194.38.20.31/wxm.exe