本文介绍通过VPC边界防火墙管控跨地域东西向网元间的流量访问,根据具体场景帮助您掌握VPC边界防火墙的接入与VPC边界的访问控制策略配置。

场景示例

本文以下图场景为例,某企业在华北2(北京)部署了开发VPC1(172.16.0.0/12)和生产VPC1(10.0.0.0/8),在华南1(深圳)部署了开发VPC2(172.16.0.0/12)和生产VPC2(10.0.0.0/8),这些VPC均已通过云企业网企业版转发路由器进行双向连接,但在此网络架构中对VPC访问控制方面有以下几点要求:

每个地域的开发VPC可以单向访问生产VPC,而生产VPC不能直接访问开发VPC。

开发VPC可以双向互访。

禁止其他方向的VPC访问行为。

方案介绍

针对上述基于云企业网的网络场景,可以通过云防火墙的VPC边界防火墙来进行统一管控。该方案主要包含三个步骤:

分别给华北2(北京)、华南1(深圳)的两个转发路由器,创建VPC边界防火墙。

配置华北2(北京)、华南1(深圳)VPC边界防火墙的引流场景时,选择多点间互联的引流场景,将各个VPC连接加入引流场景。

配置VPC边界防火墙的访问控制策略,实现对应的访问控制要求。

该方案具有部署方便、运维灵活、安全可靠等多个优势,可供企业级云上网络安全管控作参考。

操作步骤

1. 创建VPC边界防火墙

登录云防火墙控制台。在左侧导航栏,单击防火墙开关。

在VPC边界防火墙页签,定位到华北2(北京)、华南1(深圳)的转发路由器实例,单击创建,分别创建VPC边界防火墙。具体操作,请参见配置企业版转发路由器的VPC边界防火墙。

2. 创建并开启引流场景

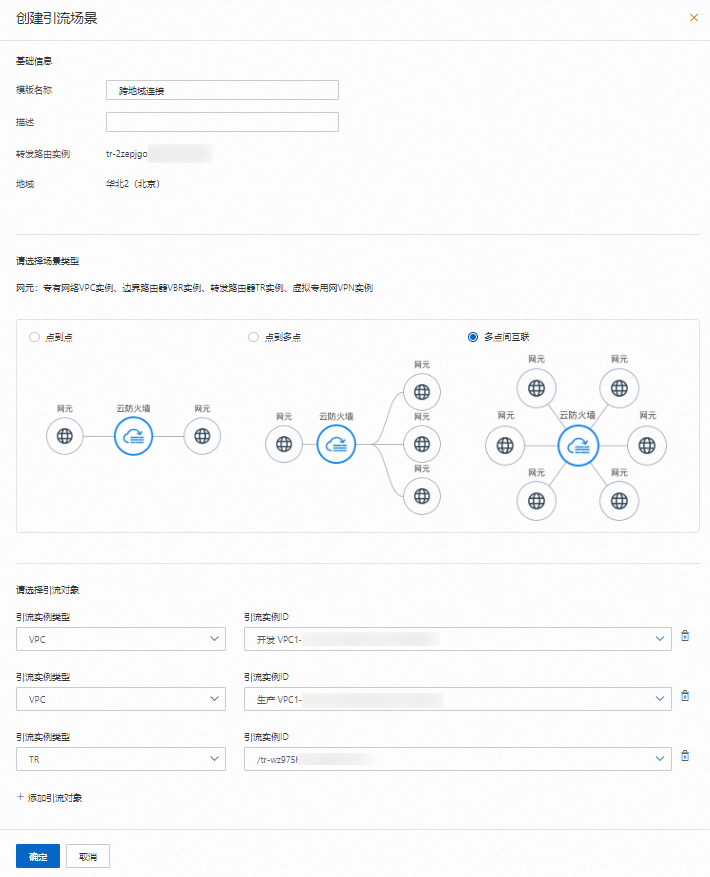

定位到已创建的华北2(北京)、华南1(深圳)两个VPC边界防火墙,单击详情,在引流场景页签,单击创建引流场景。分别为两个VP边界防火墙创建引流场景。

为VPC边界防火墙创建引流场景时场景类型选择多点间互联,并将每个地域的生产VPC、开发VPC以及对端的企业版转发路由器这3个网元同时加入引流场景中。

如果您的引流场景未开启,需要手动开启引流场景。

创建引流场景时会默认为您开启引流场景。开启云防火墙防护时,需要确保引流场景是开启状态。

3. 配置VPC边界访问控制策略

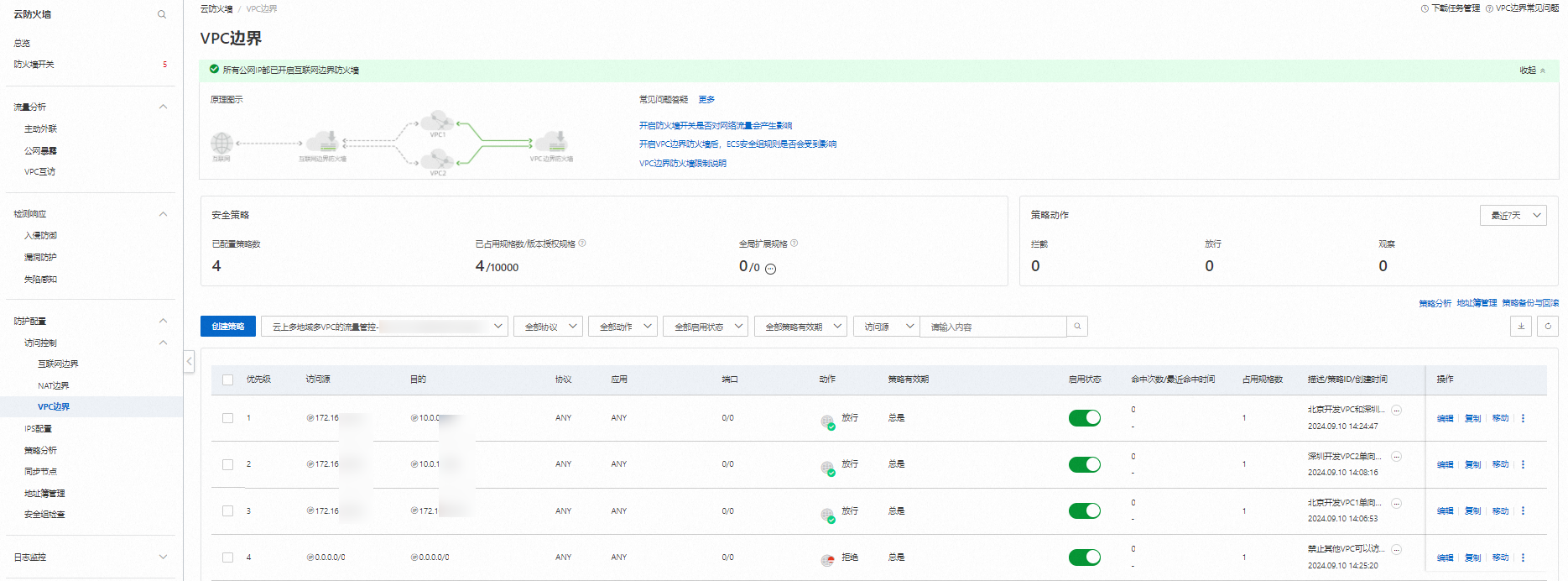

在页面,配置如下访问控制策略。具体操作,请参见配置VPC边界访问控制策略。

VPC边界的访问控制策略生效范围为对应云企业网下引流的流量,会同时作用于华北2(北京)、华南1(深圳)的VPC边界防火墙。

访问控制策略 | 访问源 | 目的 | 协议类型 | 端口 | 应用 | 动作 | 优先级 | 策略有效期 | 启用状态 |

配置北京地域开发VPC1单向访问生产VPC1的策略。 | 172.16.0.0/12 | 10.0.0.0/8 | ANY | ANY | ANY | 放行 | 1 | 长期有效 | 启用 |

配置深圳地域开发VPC2单向访问生产VPC2的策略。 | 172.16.0.0/12 | 10.0.0.0/8 | ANY | ANY | ANY | 放行 | 2 | 长期有效 | 启用 |

配置北京地域和深圳地域的开发VPC互访策略。 | 172.16.0.0/12 | 172.16.0.0/12 | ANY | ANY | ANY | 放行 | 3 | 长期有效 | 启用 |

配置禁止其他VPC访问云上资产的策略。 | 0.0.0.0/0 | 0.0.0.0/0 | ANY | ANY | ANY | 拒绝 | 4 | 长期有效 | 启用 |

配置完成后如下图:

4. 配置验证

使用ping命令,模拟四个VPC下ECS私网IP的访问流量。

例如,您登录华北2(北京)开发VPC1下的ECS,ping华北2(北京)生产VPC1的ECS的私网IP。

验证网元之间的访问控制是否通过VPC边界防火墙进行管控。

登录云防火墙控制台。在左侧导航栏,选择。在页签,查看VPC边界网元的访问日志。

以华北2(北京)的开发VPC1下的ECS访问华北2(北京)生产VPC下ECS为例,为您展示如何查询流量日志是否被放行。

源IP设置为华北2(北京)的开发VPC1下的ECS的私网IP,目的IP设置为生产VPC下ECS的私网IP,即可查询到这两个ECS的访问流量被放行,命中的策略为深圳开发VPC1单向访问生产VPC1的策略,说明这两个ECS的访问流量是通过VPC边界防火墙管控。

您通过上述方式验证其他VPC之间的流量访问情况是否符合预期。

下表为您整理了在本文场景下VPC之间的流量访问情况,您可以和您查询的访问日志进行对比。

网元

访问流量方向

访问流量管控结果

华北2(北京)的开发VPC1下的ECS

访问华北2(北京)生产VPC1下ECS的流量

放行

访问华南1(深圳)开发VPC2下ECS的流量

放行

访问华南1(深圳)生产VPC2下ECS的流量

拦截

华北2(北京)的生产VPC1下的ECS

访问华北2(北京)开发VPC1下ECS的流量

拦截

访问华南1(深圳)开发VPC2下ECS的流量

拦截

访问华南1(深圳)生产VPC2下ECS的流量

拦截

华南1(深圳)开发VPC2下的ECS

访问华北2(北京)开发VPC1下ECS的流量

放行

访问华北2(北京)生产VPC1下ECS的流量

拦截

访问华南1(深圳)生产VPC2下ECS的流量

放行

华南1(深圳)生产VPC2下的ECS

访问华北2(北京)开发VPC1下ECS的流量

拦截

访问华北2(北京)生产VPC1下ECS的流量

拦截

访问华南1(深圳)开发VPC2下ECS的流量

拦截