背景

DNS服务的作用是通过域名找到对应IP。对于一家科技企业来说,搭建一套内网DNS是很有必要的。当企业将服务整体搬迁到阿里云上后,就面临着办公网络环境和阿里云互联互通的问题。这里面,DNS扮演着企业内部寻址服务的关键角色,如何在办公网环境下也能利用阿里云DNS完成内部域名解析,成了很多客户上云后的难点。

本文介绍一种在VPN互联互通场景下,利用阿里云DNS解析内部域名的实践方案。

适用场景

阿里云VPC内提供的DNS server支持内网解析功能,通过VPN网关可以使用IPsec协议把线下的网络(如本地数据中心/分支机构)和VPC进行互通。本教程介绍通过VPN网关访问阿里云上内网DNS的方法。

资源准备

阿里云内网解析的DNS服务器地址如下:

序号 | 内网DNS服务器IP地址 |

1 | 100.100.2.136/32 |

2 | 100.100.2.138/32 |

创建了VPN和用户网关,创建VPN网关请参考创建和管理VPN网关实例,创建用户网关请参考创建和管理用户网关。

操作步骤

第一步 在VPN网关上配置访问DNS服务器的IPsec连接

登录专有网络产品控制台。

在左侧导航栏,单击 网间互联 > VPN > IPsec连接。

选择创建IPsec连接的地域。

在 IPsec连接 页面,单击 创建IPsec连接。

在 创建IPsec连接 页面,根据以下信息配置IPsec连接,然后单击确定。

配置项 | 配置内容 |

名称 | 自定义 |

VPN网关 | 系统自动生成 |

用户网关 | 系统自动生成 |

路由模式 | 感兴趣流模式 |

本端网段 | 192.168.0.0/16(根据实际网段进行替换) |

对端网段 | 10.0.0.0/24(根据实际网段进行替换) |

立即生效 | 是 |

预共享密钥 | 默认 |

版本 | ikev2 |

协商模式 | main |

加密算法 | aes |

认证算法 | sha1 |

DH分组 | group2 |

SA生存周期(秒) | 86400 |

LocalId | 39.96.2.138(根据实际进行替换) |

Remoteld | 39.96.0.248(根据实际进行替换) |

IPsec配置信息

配置项 | 配置内容 |

加密算法 | aes |

认证算法 | sha1 |

DH分组 | group2 |

SA生存周期(秒) | 86400 |

第二步 新建从线下网络到VPN网关的IPSec

单击创建IPsec连接,在相同的VPN网关上新建IPsec连接,除了本地网段换为100.100.2.136/32以外,其他参数保持完全一致。否则IPsec的第一阶段协商可能会失败.

配置项 | 配置内容 |

名称 | 自定义 |

VPN网关 | 自定义 |

用户网关 | 自定义 |

路由模式 | 感兴趣流模式 |

本端网段 | 100.100.2.136/32(DNS服务网段) |

对端网段 | 192.168.0.0/16(根据实际网段进行替换) |

立即生效 | 是 |

预共享密钥 | 自定义 |

版本 | ikev2 |

协商模式 | main |

加密算法 | aes |

认证算法 | sha1 |

DH分组 | group2 |

SA生存周期(秒) | 86400 |

LocalId | 39.96.0.248(根据实际进行替换) |

Remoteld | 39.96.2.128(根据实际进行替换) |

IPsec配置

配置项 | 配置内容 |

加密算法 | aes |

认证算法 | sha1 |

DH分组 | group2 |

SA生存周期(秒) | 86400 |

第三步 线下网络配置(联系公司网工)

VPN网关配置对应的IPsec连接,参数跟上面一致,请参考具体设备产商说明书配置;

配置线下网络路由,把100.100.2.136/32的路由指向线下VPN网关上的IPsec隧道。

第四步 观察IPsec隧道

如果一切配置正确,应该能观察到IPsec隧道协商成功。如果还有问题,请联系阿里云网络技术支持,或者公司网工。

第五步 域名解析验证

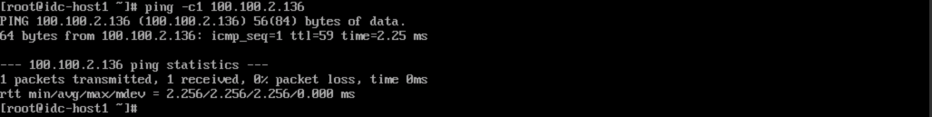

先ping验证到DNS连通性,时延取决于从IDC到VPN网关的公网质量

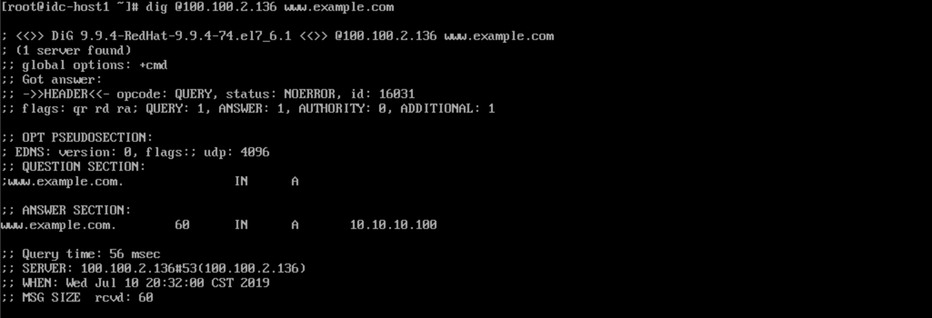

使用100.100.2.136解析内网域名

验证成功后,即可完成线下网络和阿里云VPC通过VPN网关共享DNS解析的方案。