如果您希望将用户主密钥共享至其他阿里云主账号,并确保被共享的密钥能够在ECS加密场景中正常使用,请参考本文档。本文详细介绍了共享方如何共享用户主密钥,以及被共享方如何在ECS场景中使用共享密钥的步骤。

使用场景

多部门统一密钥管理,满足合规需求

在企业组织架构中,由于行业监管政策或内部安全策略的要求,某些部门需要对敏感数据的加密密钥进行集中控制,共享密钥可以保证密钥权限集中在一个账号中,以便于密钥的审计、追溯和统一管理。

密钥共享,优化成本

在实际业务中,为了降低成本,企业可以选择在一个阿里云主账号中集中购买KMS实例,创建密钥,并将密钥共享给企业内其他不同团队或项目的阿里云主账号。其他主账号无需购买实例,即可实现加密资源的创建及使用。

使用流程

在跨账号密钥共享机制中,共享方通过将密钥共享给其他阿里云主账号下的 RAM 角色,实现密钥的跨账号共享。不同使用场景需要授权的RAM角色不同,经过共享密钥加密的快照和镜像依旧可以共享。

前提条件

角色 | 前提条件 |

共享方 | |

被共享方 | 被共享方需要根据不同使用需求,创建不同RAM角色。

|

共享方配置跨账号密钥共享

登录密钥管理服务控制台,在顶部菜单栏选择地域后,在左侧导航栏单击。

在密钥管理页面,选择用户主密钥页签,单击密钥ID,进入密钥详情页。

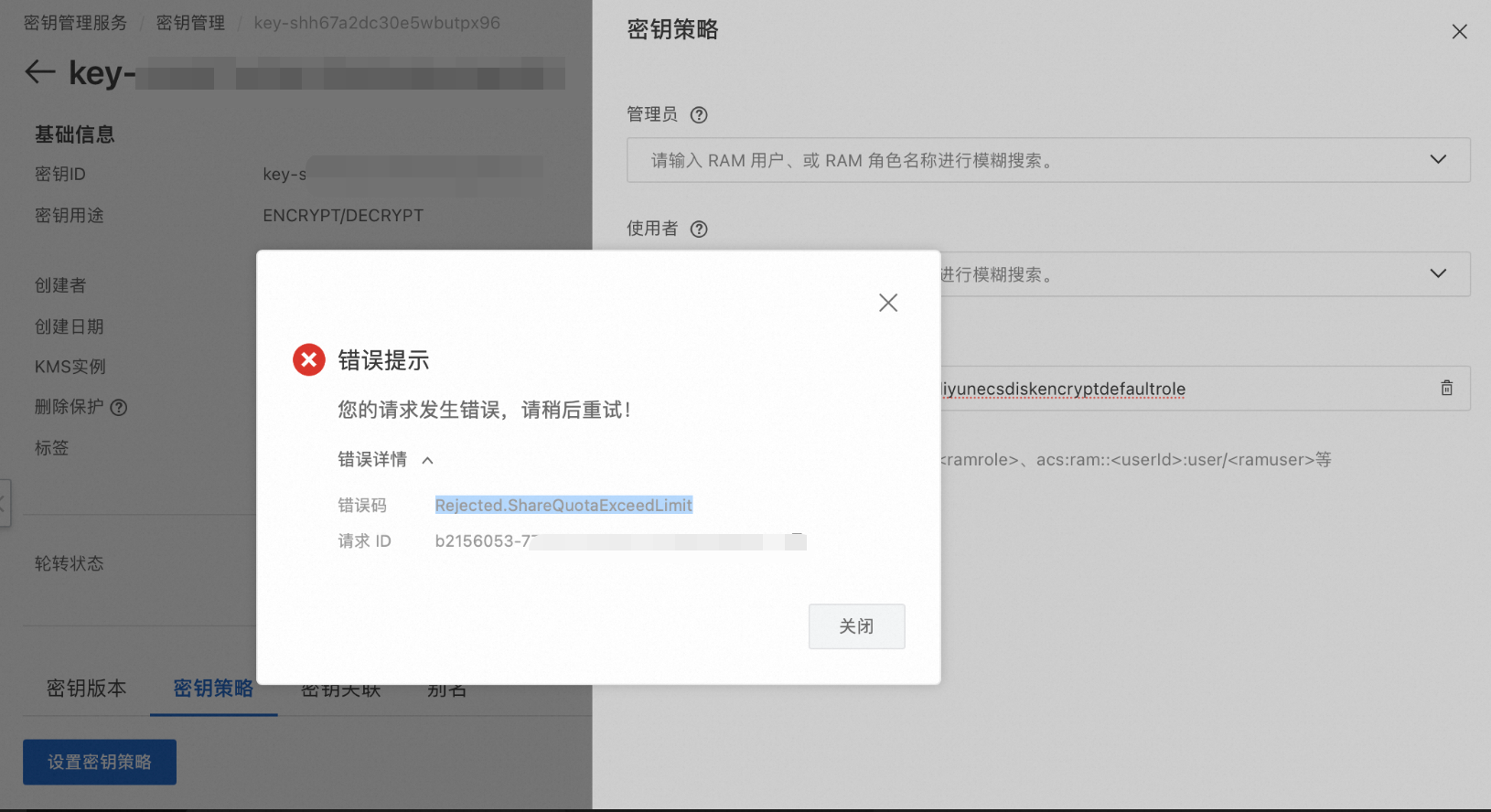

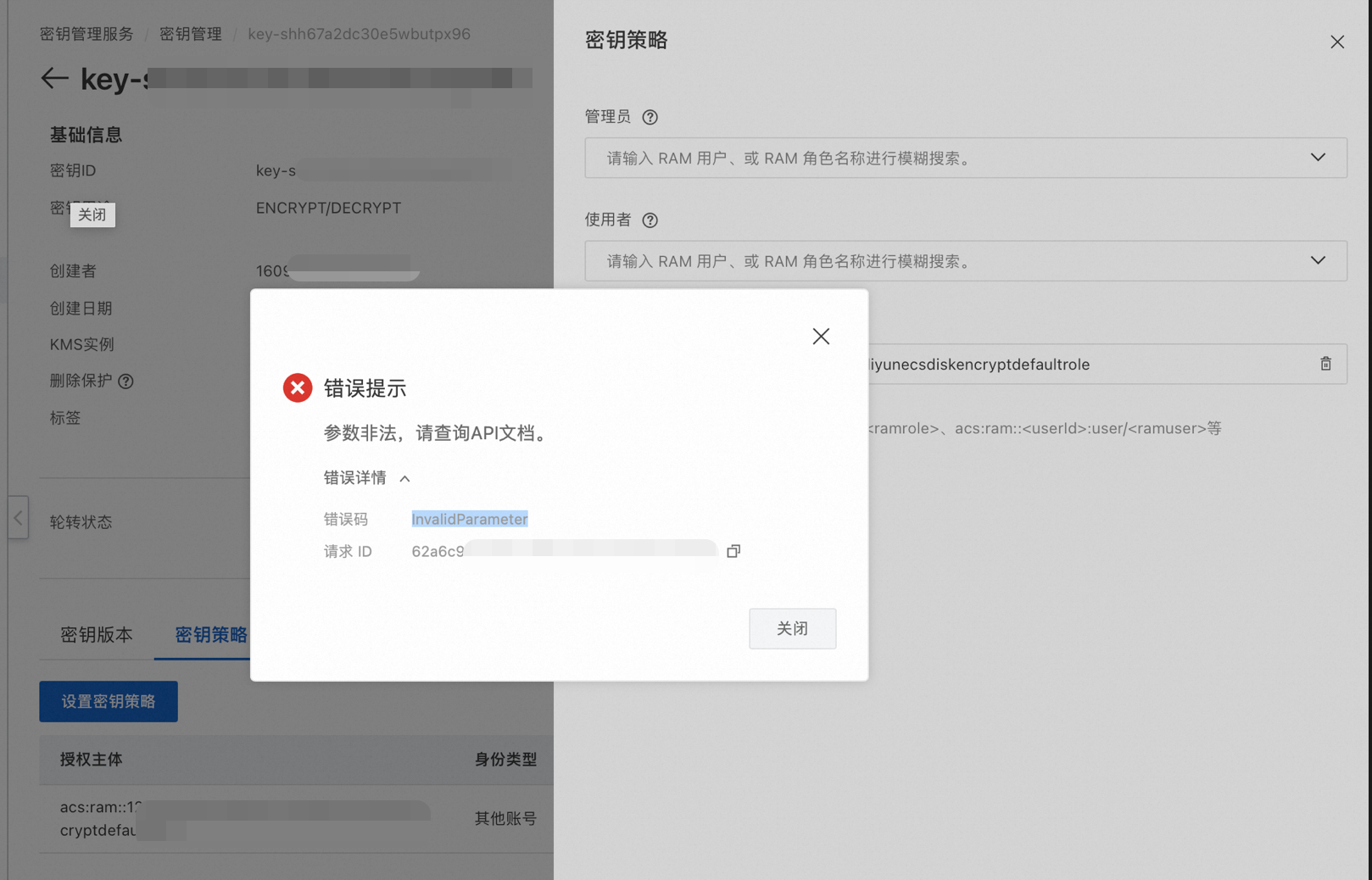

在密钥详情页,单击密钥策略,选择设置密钥策略。

单击添加其他账号使用者ARN,输入授权主体ARN,单击确定。

acs:ram::<被共享方阿里云主账号UID>:role/<ramrole>以将密钥共享至阿里云主账号UID119285303511****下的AliyunECSDiskEncryptDefaultRole为例,授权主体ARN应填写为:

acs:ram::119285303511****:role/AliyunECSDiskEncryptDefaultRole

被共享方使用共享密钥

以单独创建加密云盘为例,加密复制快照或复制镜像时选择密钥的操作步骤与此类似。

在创建的加密资源详情页中,受到共享方给予的权限限制,仅可查看所使用的KMS密钥ID,不会展示KMS的ARN 或别名信息。该显示限制不会影响加密资源的正常使用。

控制台

本步骤仅描述创建云盘时如何配置加密选项,其余配置说明,请参见创建空数据盘。

访问ECS-块存储。

在页面左侧顶部,选择目标资源所在的资源组和地域。

单击创建云盘。在云盘的设置中勾选加密,下拉选择指定自定义KMS密钥后手动输入共享密钥ID。

API

您可通过调用API接口CreateDisk 创建数据盘时,设置Encrypted值和KMSKeyId值,加密数据盘。