企业IT环境需要对用户身份、设备和资源访问进行集中管理,可通过在云上部署Active Directory (AD) 域服务,构建一个IT管理域,以实现对云资源的统一身份验证、授权和策略管控。

工作原理

域控制器 (DC):部署Active Directory域服务和DNS服务,作为域认证和解析的核心。此实例必须配置一个固定的私网IP地址,以保证域服务的连续性。

客户端 (Client):作为域成员加入域,其DNS配置指向域控制器,从而接受域策略的管理和统一身份验证。

网络:域控制器和客户端位于同一VPC和交换机内,通过内网通信。

实施步骤

准备工作

在同一VPC下创建两台ECS实例,其中一台ECS实例作为AD域的域控制器DC(Domain Controllers),另一台作为客户端(Client)加入该域。以Windows Server 2016操作系统为例,示例信息:

VPC网段:

172.31.0.0/16域控制器 (DC) IP:

172.31.106.88(固定私网IP)客户端 (Client) IP:

172.31.106.87(固定私网IP)根域名:

example.com

阿里云不推荐使用已有的域控制器创建自定义镜像来部署新的域控。如必须使用,请注意新建实例的主机名(hostname)和创建自定义镜像之前实例的主机名必须保持一致,或者在创建实例后修改成相同的主机名。

步骤一:部署域控制器

登录域控制器ECS实例。

访问ECS控制台-实例。在页面左侧顶部,选择目标资源所在的资源组和地域。

进入目标实例详情页,单击远程连接,选择通过Workbench远程连接。选择连接方式为终端连接,输入账号和密码,登录图形化终端页面。

安装AD域服务和DNS角色。

右键单击

,点击运行,输入

,点击运行,输入servermanager.exe并回车,打开服务器管理器,单击添加角色和功能。在安装类型和服务器选择页面上保持默认配置,单击下一步。

在服务器角色页面,勾选 Active Directory 域服务和DNS 服务器功能并确认添加。

AD域服务依赖DNS进行域名解析和服务定位,在安装过程中会自动配置本地DNS服务器,创建域所需的DNS区域和记录。如果DNS服务部署在其他服务器上,需要手动配置DNS区域委派、手动添加AD相关的DNS记录,并确保网络连通性。

持续单击下一步直至安装页面,单击安装。安装完成后,单击关闭。

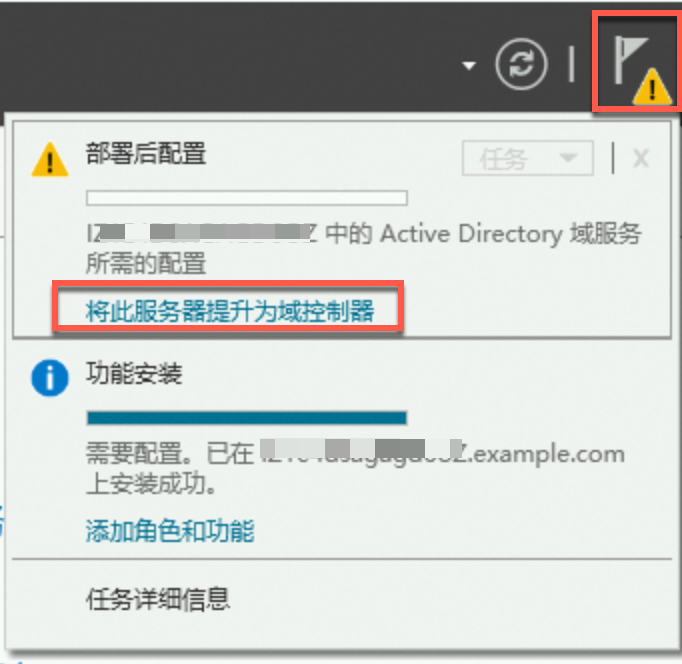

将服务器提升为域控制器。

安装完角色后,需要进行配置,将此服务器正式提升为域的管理者。

在服务器管理器右上角,单击黄色感叹号通知图标,然后选择将此服务器提升为域控制器。

在部署配置页面,选择添加新林,并设置根域名(例如

example.com)。在域控制器选项页面,设置目录服务还原模式 (DSRM) 密码。此密码用于灾难恢复,务必妥善保管。

在DNS 选项页面,单击下一步。

若出现关于无法创建DNS委派的警告,可以忽略。这是因为安装向导默认尝试联系父级DNS以设置解析关联,但作为新林的根域,不存在可配置的上级区域。此警告属于正常现象,不会影响域控制器的核心功能。

在其他选项页面,系统会自动生成NetBIOS域名(例如

EXAMPLE),单击下一步。后续步骤保持默认配置,直至先决条件检查通过后,单击安装,安装完成后将会自动重启服务器。

验证域控制器状态。

等待重启后,重新连接实例,右键单击

,点击运行,输入

,点击运行,输入control system并回车,查看计算机名、域等相关信息,若信息正确,则表示安装成功。

步骤二:将客户端加入AD域

完成域控制器部署后,需要将客户端实例加入该域,以实现集中管理。

登录客户端ECS实例。

访问ECS控制台-实例。在页面左侧顶部,选择目标资源所在的资源组和地域。

进入目标实例详情页,单击远程连接,选择通过Workbench远程连接。选择连接方式为终端连接,输入账号和密码,登录图形化终端页面。

配置客户端DNS。

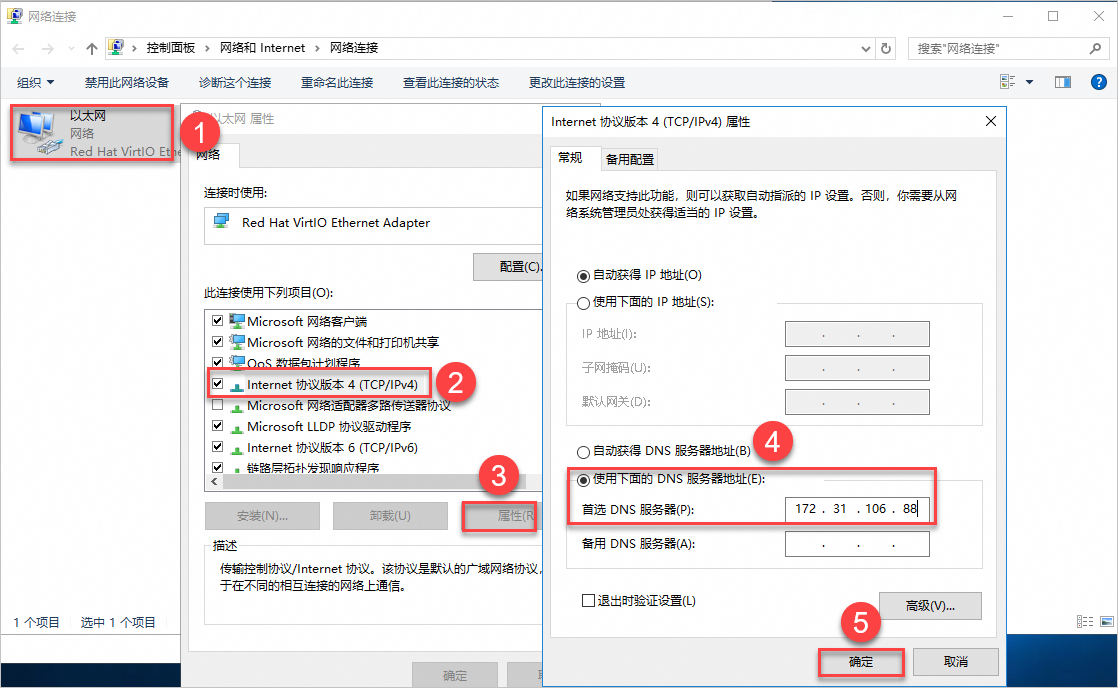

为使客户端能够解析域名并找到域控制器,将其DNS服务器地址指向域控制器的私网IP。

右键单击

,点击运行,输入

,点击运行,输入ncpa.cpl并回车,打开网络连接。右键单击以太网,选择属性,选择Internet 协议版本 4(TCP/IPv4),单击属性,选择使用下面的DNS服务器地址,将DNS服务器地址更改为步骤一域控制器的IP地址。

将客户端加入域。

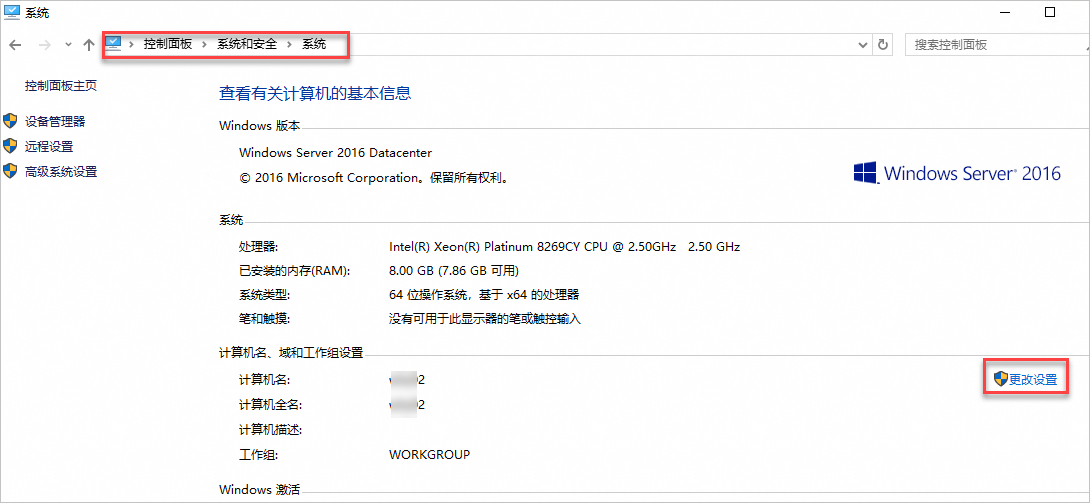

右键单击

,点击运行,输入

,点击运行,输入control system并回车,在计算机名、域和工作组设置区域右侧,单击更改设置。

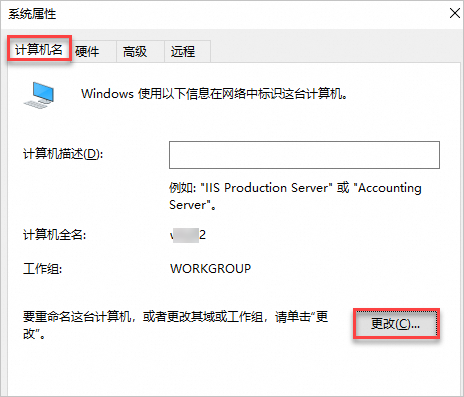

在系统属性页面,单击更改。

在计算机名/域更改页面,添加AD域信息。

请填写步骤一:部署域控制器设置的AD域根域名,示例为

example.com。重新启动服务器,使修改生效。

验证域加入状态。

右键单击

,点击运行,输入

,点击运行,输入control system并回车,查看计算机全名和域信息中包含AD域的根域名,则表示加入成功。成功在ECS实例上搭建AD域并将客户端加入AD域后,可以根据实际需求进行相关操作,例如创建用户和组织单位等。更多信息,请参见Active Directory 域服务概述。

搭建AD域后,请保证域控制器始终使用固定IP地址。如果域控制器的IP地址发生变化,客户端缓存的旧IP地址将无法访问,导致域认证失败,需要手动在所有客户端上更新DNS服务器配置,将其指向新的域控IP地址。

常见问题

如何处理报错“服务器上的安全数据库没有此工作站信任关系”?

原因:作为域成员ECS实例与域控制器(Domain Controller, DC)之间建立的信任关系已失效。可能原因如下:

快照恢复:ECS恢复到旧快照,导致本地存储的机器密码与AD中的新密码不匹配。

SID 冲突:使用未执行Sysprep的自定义镜像创建了多台 ECS,导致计算机名或 SID 重复冲突。

长期离线:实例关机或网络中断超过30天,导致机器账户密码过期且未能自动更新。

AD 侧误删:管理员在AD中手动重置或删除了该计算机账户。

解决方案:

方案一:PowerShell快速修复(推荐)

无需退域,尝试在线修复安全通道。

使用本地管理员账户登录ECS。

以管理员身份运行PowerShell,执行如下命令进行修复。

Test-ComputerSecureChannel -Repair -Credential (Get-Credential)在弹窗中输入域管理员的账号密码。

结果验证:

若返回True:修复成功,重启ECS即可恢复域账户登录。

若返回False 或报错:请执行方案二。

方案二:退域重加

使用本地管理员账户登录 ECS。

退域:

右键单击此电脑, 选择,单击更改。

将隶属于改为工作组(如 WORKGROUP)。

输入域管理员凭据确认,操作成功后,重启计算机。

重置AD账户:在域控制器(AD)上,找到该计算机账户,右键选择重置账户。

重新加域:

再次进入更改计算机名界面。

将隶属于改为域,输入域名。

输入域管理员凭据确认,操作成功后,重启计算机。

重启后,验证报错是否解决。

当客户端加入AD域时提示“无法完成域加入,原因是试图加入的域的SID与本计算机的SID相同。”?

原因:多台ECS实例来自于同一个自定义镜像,它们具有完全相同的计算机安全标识符(SID)和计算机名。当第一台新实例与域控制器通信后,后续的实例再尝试通信就会产生冲突,导致信任关系混乱和失效。

解决方案:

使用Windows提供的Sysprep工具修改SID。

在 ECS 中找到系统准备工具

Sysprep.exe,通常位于C:\Windows\System32\Sysprep目录下。以管理员身份运行

Sysprep.exe,勾选通用选项,单击确定。重启系统后,SID将被修改,尝试重新加入AD域。