EDAS权限助手是一个RAM权限策略的生成工具,用于帮助您在RAM中快速创建EDAS相关的权限策略,以便尽快将EDAS内置的子账号的权限管理迁移到RAM用户的权限管理。

查看EDAS系统权限策略模板

在EDAS控制台的权限助手页面,内置了8种默认的权限策略模板。您可以根据要迁移的内置子账号的功能,复制对应的系统权限策略,然后登录RAM控制台授权给对应的RAM用户,详情请参见将EDAS内置的权限管理切换为RAM权限管理。

登录EDAS控制台。

在左侧导航栏选择。

在权限助手页面中查看EDAS提供的系统权限策略模板。

策略类型为系统策略,表示该权限策略为EDAS提供的权限策略模板,您可以根据实际需求执行以下操作:

在策略最右侧单击克隆,进入创建权限策略面板,根据您的实际需求编辑、创建一个自定义权限策略。

在策略最右侧单击查看详情,进入查看详情对话框,单击复制,然后登录RAM控制台,在创建自定义权限策略时使用,并授权给对应的RAM用户。具体操作,详情请参见将EDAS内置的权限管理切换为RAM权限管理。

EDAS自带的8种系统策略模板的详细介绍请参见EDAS系统策略模板介绍。

创建自定义权限策略模板

除了自带的系统策略模板外,你还可以通过权限助手创建自定义策略模板。下面以一个具体的示例,来介绍如何生成自定义的权限策略模板。

需要为某个RAM用户配置以下权限:

在华北2(北京)地域下,查看微服务空间test的权限。

在华北2(北京)地域下,查看微服务空间test下所有集群的权限。

在微服务空间test下,除创建应用外的其他所有应用相关的操作权限。

登录EDAS控制台。

在左侧导航栏选择。

在权限助手页面单击创建权限策略。

在创建权限策略配置向导的创建自定义权限策略页签中设置权限策略的策略名称和备注。

添加权限语句。

重要在新增权限语句时,只能选择一种类型(允许或拒绝)的权限效力。

您可以为一个权限策略创建多个权限语句,当某个权限的权限效力在不同权限语句中被设置为允许和拒绝时,遵循拒绝优先原则。

在创建自定义权限策略页签中单击新增权限语句,在加授权语句面板中,将查看微服务空间test、查看微服务空间test下的所有集群,以及操作微服务空间test下所有应用的权限效力设置为允许,然后单击确认。

在权限效力下方选择允许。

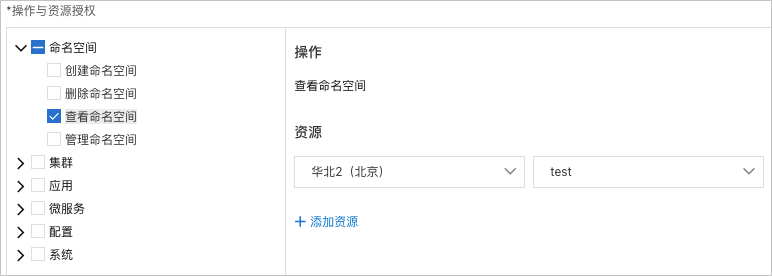

在操作与资源授权左侧的权限列表中选择,在右侧的资源列表中选择华北2(北京)和test。

在操作与资源授权左侧的权限列表中选择,在右侧的资源列表中选择华北2(北京)、test和全部集群。

在操作与资源授权左侧的权限列表中选择应用(该操作会选中应用下的所有权限),在右侧的资源列表中选择华北2(北京)和test。

在创建自定义权限策略页签中单击新增权限语句,在加授权语句面板中,将微服务空间test下创建应用的权限效力设置为拒绝,然后单击确认。

在权限效力下方选择拒绝。

在操作与资源授权左侧的权限列表中选择,在右侧的资源列表中选择华北2(北京)和test。

在策略预览页签预览权限,然后单击完成。

控制台面板将会提示新增策略授权成功,单击返回列表查看可返回权限助手页面,查看新建的权限策略模板。

在策略最右侧单击查看详情,进入查看详情对话框,单击复制,然后登录RAM控制台,在创建自定义权限策略时使用,并授权给对应的RAM用户。具体操作,详情请参见将EDAS内置的权限管理切换为RAM权限管理。

EDAS系统策略模板介绍

超级管理员

超级管理员拥有EDAS的所有权限,其权限范围等同于主账号,在非必要时不推荐使用,请授予子账号更细粒度的权限策略。超级管理员拥有的权限如下:

微服务空间相关的所有权限

集群相关的所有权限

应用相关的所有权限

微服务相关的所有权限

管理配置相关的所有权限

其等效的RAM权限策略为:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"edas:*Namespace"

],

"Resource": [

"acs:edas:*:*:namespace/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:*Cluster"

],

"Resource": [

"acs:edas:*:*:namespace/*/cluster/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:*Application"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:*Service"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ManageSystem",

"edas:ManageOperation",

"edas:ReadOperationLog"

],

"Resource": [

"acs:edas:*:*:*"

]

}

]

}应用管理员

应用管理员拥有对应用操作的所有权限,拥有的权限如下:

应用相关的所有权限

微服务相关的所有权限

集群的所有权限

其等效的RAM权限策略为:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"edas:*Application"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:*Service"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ReadCluster"

],

"Resource": [

"acs:edas:*:*:namespace/*/cluster/*"

]

}

]

}应用运维人员

应用运维员通常负责应用的运维,相比于应用管理员,应用运维员无法创建或删除应用,只能对现有的应用进行运维。拥有的权限如下:

除了应用创建外的所有应用相关权限

微服务相关的所有权限

系统运维权限(edas:ManageOperation)

其等效的RAM权限策略为:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"edas:*Application"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:*Service"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ManageOperation"

],

"Resource": [

"acs:edas:*:*:*"

]

},

{

"Effect": "Deny",

"Action": [

"edas:CreateApplication"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

}

]

}应用查看人员

应用查看人员可以查看所有的应用信息。拥有的权限如下:

应用的查看权限

微服务的查看权限

其等效的RAM权限策略为:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"edas:ReadApplication"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ReadService"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

}

]

}资源管理人员

资源管理员拥有微服务空间和集群的所有权限,它不负责应用的创建维护等,它只关心在EDAS上的资源管理。比如微服务空间的维护、管理ECS集群内的ECS资源等。拥有的权限如下:

微服务空间相关的所有权限

集群相关的所有权限

其等效的RAM权限策略为:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"edas:*Namespace"

],

"Resource": [

"acs:edas:*:*:namespace/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:*Cluster"

],

"Resource": [

"acs:edas:*:*:namespace/*/cluster/*"

]

}

]

}资源运维人员

相比于资源管理员,资源运维人员无法创建微服务空间和集群,仅能对当前的资源进行管理。拥有的权限如下:

除微服务空间创建外的所有微服务空间相关权限

除创建集群外的所有集群相关权限

其等效的RAM权限策略为:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"edas:*Namespace"

],

"Resource": [

"acs:edas:*:*:namespace/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:*Cluster"

],

"Resource": [

"acs:edas:*:*:namespace/*/cluster/*"

]

},

{

"Effect": "Deny",

"Action": [

"edas:CreateNamespace"

],

"Resource": [

"acs:edas:*:*:namespace/*"

]

},

{

"Effect": "Deny",

"Action": [

"edas:CreateCluster"

],

"Resource": [

"acs:edas:*:*:namespace/*/cluster/*"

]

}

]

}资源查看人员

资源查看人员只可以对微服务空间和集群进行查看。拥有的权限如下:

微服务空间的查看权限

集群的查看权限

其等效的RAM权限策略为:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"edas:ReadNamespace"

],

"Resource": [

"acs:edas:*:*:namespace/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ReadCluster"

],

"Resource": [

"acs:edas:*:*:namespace/*/cluster/*"

]

}

]

}EDAS只读权限

EDAS只读权限拥有EDAS上所有资源的查看权限,拥有的权限如下:

微服务空间的读权限

集群的读权限

应用的读权限

微服务的读权限

配置的读权限

操作日志的读权限

其等效的RAM权限策略为:

{

"Version": "1",

"Statement": [

{

"Effect": "Allow",

"Action": [

"edas:ReadNamespace"

],

"Resource": [

"acs:edas:*:*:namespace/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ReadCluster"

],

"Resource": [

"acs:edas:*:*:namespace/*/cluster/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ReadApplication"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ReadService"

],

"Resource": [

"acs:edas:*:*:namespace/*/application/*"

]

},

{

"Effect": "Allow",

"Action": [

"edas:ReadOperationLog"

],

"Resource": [

"acs:edas:*:*:*"

]

}

]

}