全局WAF允许为企业版套餐下的所有站点创建统一的安全规则,实现策略的集中管理和一键下发,提升运维效率并确保防护策略的一致性。

使用场景

当您的多个站点受到相同特征的攻击时,可通过全局WAF为企业版套餐下的站点建立统一的安全策略基线,例如统一拦截特定IP、禁止访问后台敏感路径。同时新增站点将自动继承此规则集,无需重复配置。

例如站点example01.com、example02.com、example03.com同时遭受来自IP192.168.0.1的恶意攻击,可通过全局WAF一次性配置拦截规则,规则将立即同步生效于所有站点,无需逐个站点重复配置,显著提升应急响应效率。

策略生效优先级

全局WAF基于集中化管理设计,其规则优先级最高,优先于各站点独立配置的WAF规则(含所有版本)生效,确保统一防护策略的优先执行。

防护示例

假设在example01.com站点配置拦截IP192.168.0.1的规则,但全局WAF中设置了允许放行该IP的规则,则由于全局规则优先级更高,所有来自192.168.0.1的请求将遵循全局策略放行,而非站点内配置。

配置全局WAF

登录ESA控制台,在左侧导航栏选择。

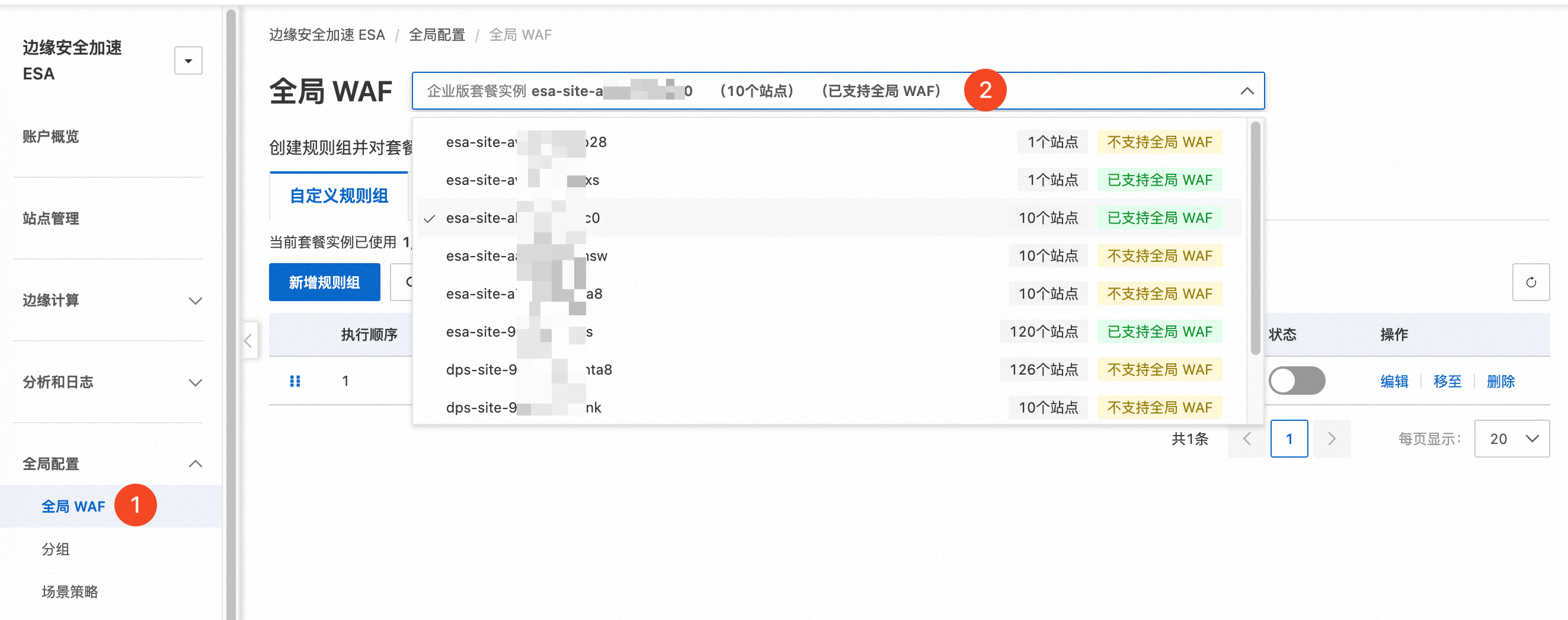

实例右侧将根据套餐类型自动显示功能支持情况,需要选择已支持全局 WAF的实例。

根据需要选择规则组类型:

以

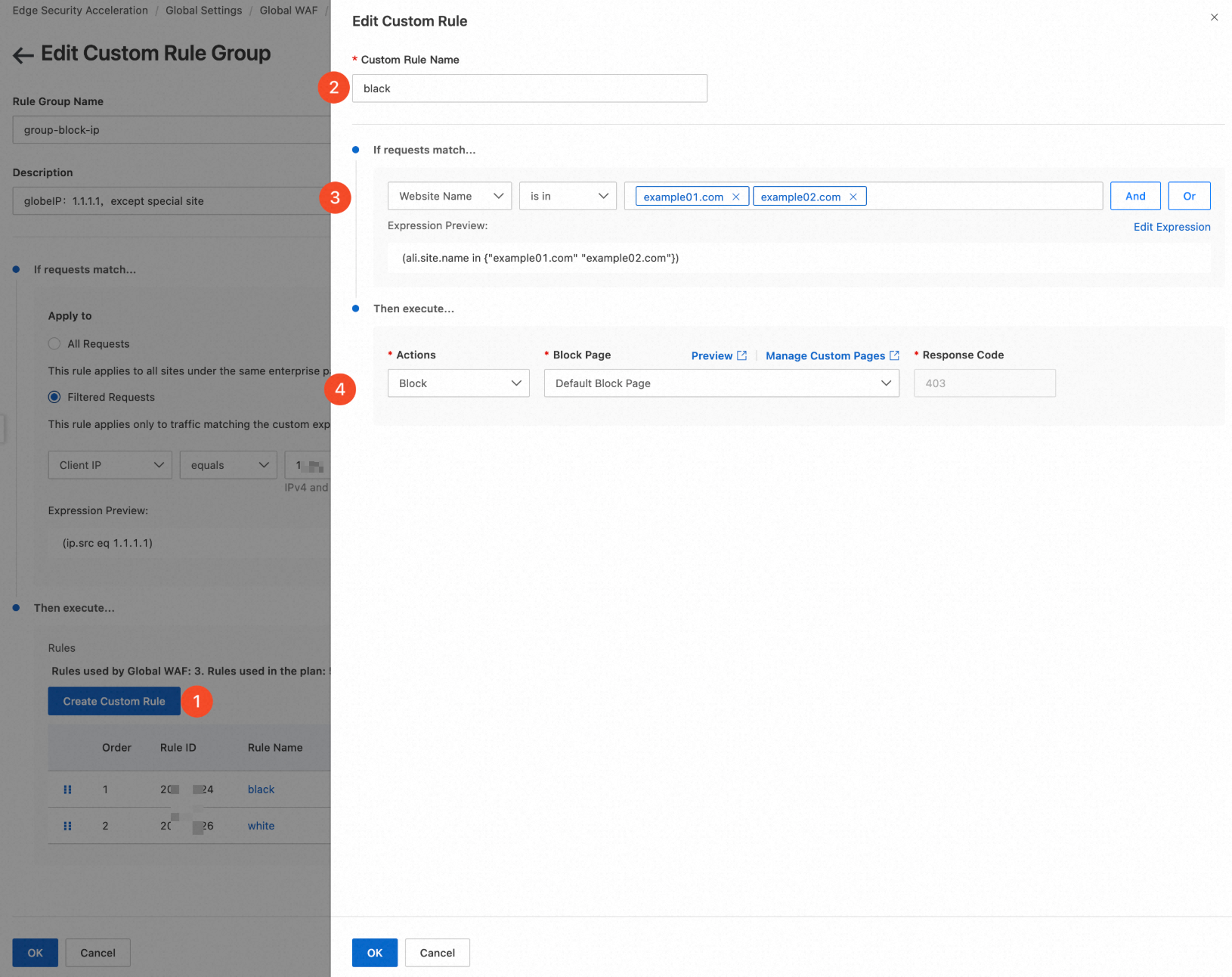

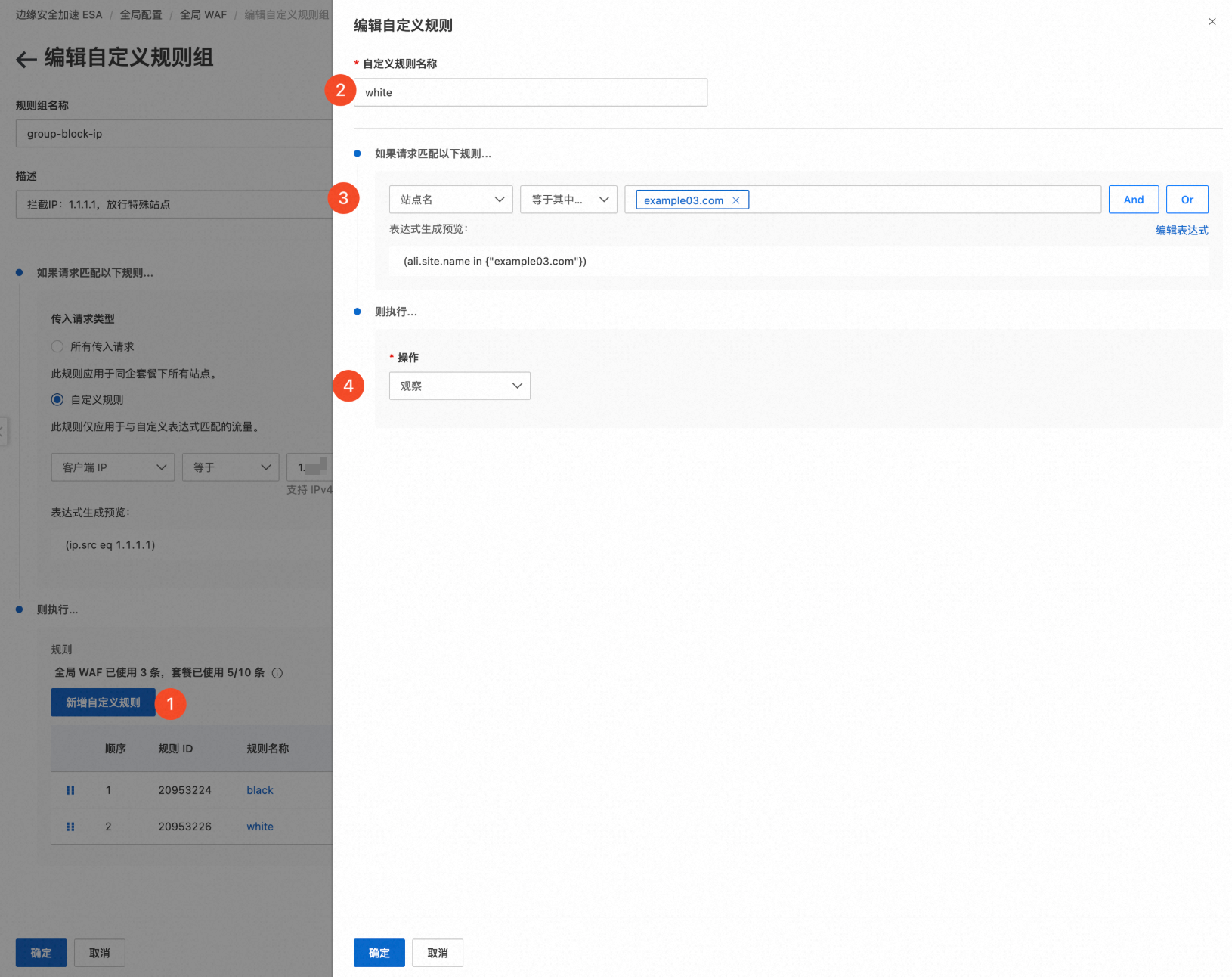

为站点 example01.com 和 example02.com 配置拦截IP 192.168.0.1的规则组,但需要为example03.com放行为例。在全局 WAF页,选择自定义规则组页签,单击新增规则组。

参考下述说明进行配置后,单击确认即可:

规则组名称:自定义规则组名称,如

group-block-ip。描述:自定义规则组描述,如

拦截IP:192.168.0.1,放行特殊站点。如果请求匹配以下规则...:填写需要过滤的请求特征,选择自定义规则,填写如

客户端IP 等于 192.168.0.1.则执行…:针对符合特征的请求执行的动作,单击新增自定义规则按钮进行新增两类子规则:

拦截类:子规则中如果请求匹配以下规则...填写站点名 等于其中任意一个 example01.com example02.com,则执行…选择默认的拦截。

放行类:子规则中如果请求匹配以下规则...填写

站点名 等于其中任意一个 example03.com,则执行…选择默认的观察。

不同套餐的支持情况

免费版 | 基础版 | 标准版 | 高级版 | 企业版 |

全局WAF功能仅限企业版套餐并需联系您的客户经理加购后使用。