误拦截是指通过DDoS防护策略将合法请求错误识别为恶意流量并阻断,导致正常用户或业务访问受阻。常见于规则过于严格、流量特征模糊或攻击模式与正常行为高度相似的场景。

误拦截常见的原因

规则配置不当:防护规则的等级(如严格)、阈值(如请求频率)设置不恰当,无法区分正常高并发与恶意攻击。

流量特征重叠:恶意攻击(如CC攻击)的请求模式与合法用户行为高度相似(如频繁访问热门页面)。

处理误拦截的方法

通过日志、安全分析等功能定位被误拦截的IP、请求路径、时间戳等关键信息,优化防护规则或将误拦截的请求加入白名单规则。

方式一:优化防护规则

可根据实际需要修改HTTP DDoS攻击防护或深度学习和防护的防护等级,将等级设置为宽松或非常宽松。

根据业务流量基线及时调整WAF规则,例如允许短时间内的高频请求。

方式二:添加白名单规则

通过添加白名单规则,放行具有指定特征的请求(如IP、User-Agent、Referer),使请求绕过特定的防护规则的检测。

示例场景

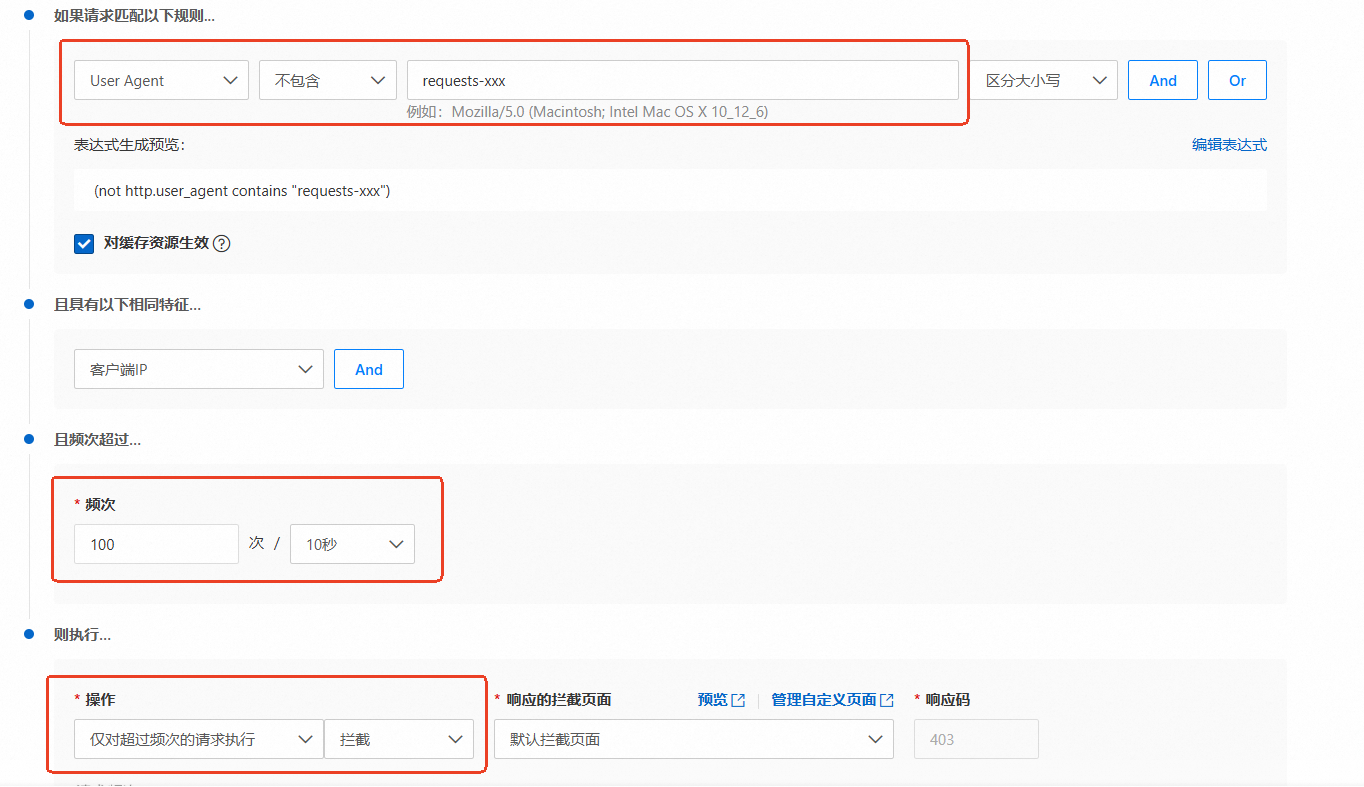

某电商API接口因频繁被爬虫攻击,触发DDoS防护规则,导致合法商户的自动化订单同步失败。经分析发现,被拦截的请求User-Agent 中不包含requests-xxx字段,但合法商户调用时需携带该字段。

为解决该问题,可在WAF规则中添加requests-xxx字段存在的校验,仅拦截未携带该字段的高频请求(100次/10秒)。同时,可将已知商户IP198.0.XX.XX添加白名单,确保其调用不受防护规则影响。

添加WAF频次控制规则

在ESA控制台,选择站点管理,单击目标站点操作列的。

选择频次控制规则页签,然后单击新增规则。

填写规则名称,在如果请求匹配以下规则...区域选择匹配字段为User Agent,匹配运算符为不包含,匹配值为

requests-xxx。在且频次超过…区域设置频次为

100次/10秒,则执行…区域设置为仅对超过频次的请求执行进行拦截,然后单击确定。

添加白名单规则

在ESA控制台,选择站点管理,单击目标站点操作列的。

选择白名单规则页签,然后单击新增规则。

填写规则名称,在如果请求匹配以下规则...区域选择匹配字段为客户端IP,匹配运算符为包含以下各项,匹配值为

198.0.XX.XX。在则跳过…区域选择全部规则,然后单击确定。