本文介绍边界路由器VBR(Virtual Border Router)加载到云企业网CEN(Cloud Enterprise Network)时可能出现的BGP路由环路造成路由震荡风险和产生风险的原因。

问题描述

当您将本地数据中心IDC(Internet Data Center)通过云企业网接入阿里云时,因物理专线的接入设备支持的功能不同,部分阿里云侧物理专线接入设备上的VBR加载到云企业网后无法向客户数据中心IDC通过BGP传递原始AS-PATH。

上述行为导致BGP路由环路造成路由震荡风险的场景为:当有两条物理专线将IDC接入阿里云时,VBR1或VPNGW(IPsec连接绑定了VPN网关实例)通过边界路由协议BGP(Border Gateway Protocol)学习到的IDC路由,通过云企业网将这些路由从VBR2发布给IDC2时,由于VBR2不具备携带原始路由AS-PATH发布给IDC2的能力,IDC2收到这些路由将缺失VBR1或VPNGW发布给阿里云侧时的原始AS-PATH,从而存在导致BGP路由环路造成路由震荡或其它风险。

具体场景及解决方案

场景一:多IDC专线接入阿里云

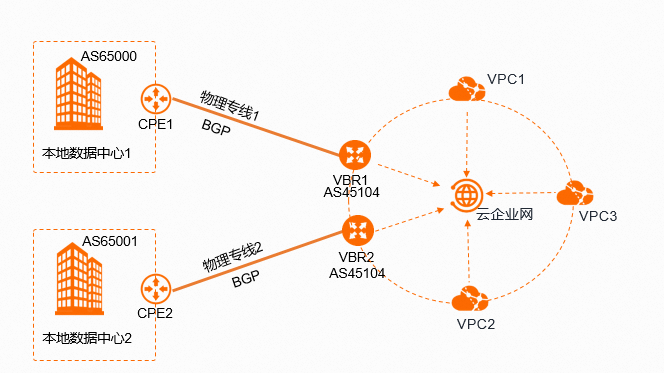

若您将多个数据中心同时接入阿里云,本文以两个数据中心同时接入阿里云为例。

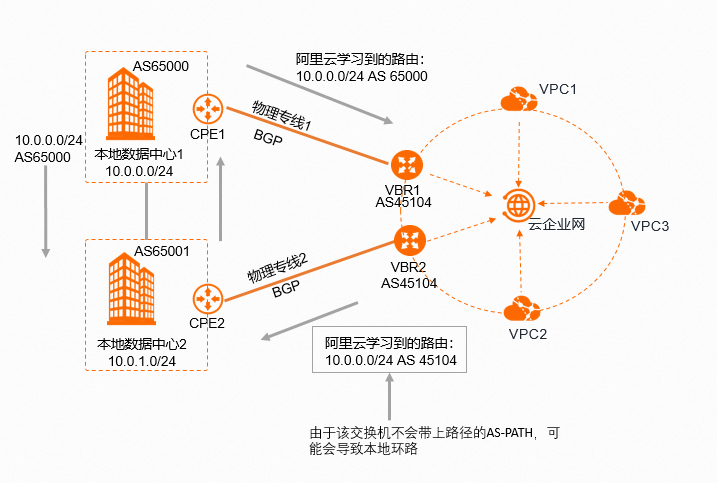

若数据中心1和数据中心2,存在通过阿里云作为中间转发的角色,并且数据中心1和数据中心2之间有BGP。在该场景下VBR1学到数据中心1 AS 65000的路由,通过VBR2发布给数据中心2 AS 65001,此时如果VBR2不具备传递原始AS-APTH能力,数据中心2收到的BGP路由将不携带AS 65000,只有AS 45104,此时如果数据中心2将该路由发布给数据中心1并且导致数据中心1优选了该路由,数据中心1将撤销发给VBR1的原始路由,从而触发云企业网撤销VBR2发给数据中心2的路由,数据中心2也会撤销发个数据中心1的路由,这时数据中心1又会优选本地路由并且发布给VBR1,如此环路的路由将会持续震荡。

因此这种场景下不建议用户使用BGP路由,建议使用静态路由,使用明细路由的方式来控制路径。若用户确认能在本地路由器上人为的控制路由传播,譬如控制路由发布范围、控制路由优先级等,也可以通过BGP路由的方式将VBR加入云企业网。

场景二:组网中仅使用静态路由与IDC对接

因为物理专线接入设备功能影响的是AS-PATH的传递,所以您的VBR与IDC之间互联使用的静态路由,不使用BGP路由,这种情况下的组网可以将VBR加入云企业网,不存在BGP路由环路造成的路由震荡风险。

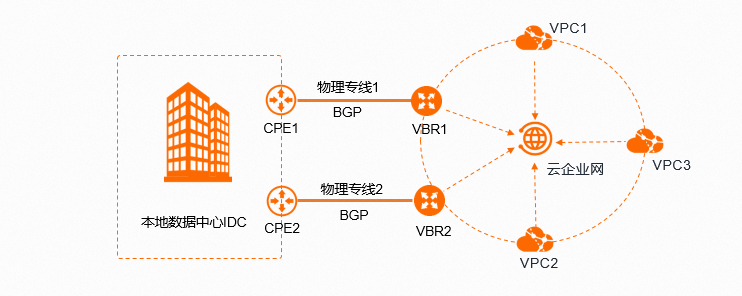

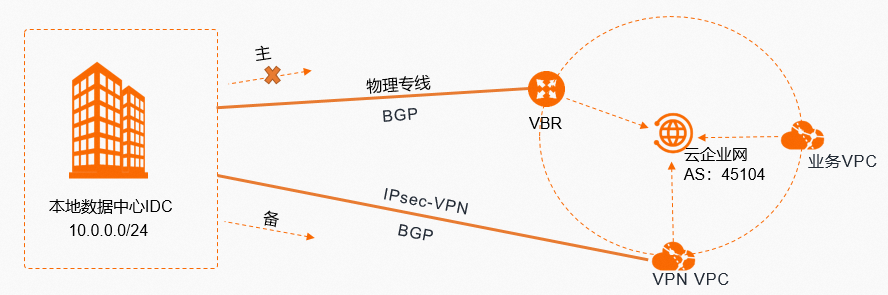

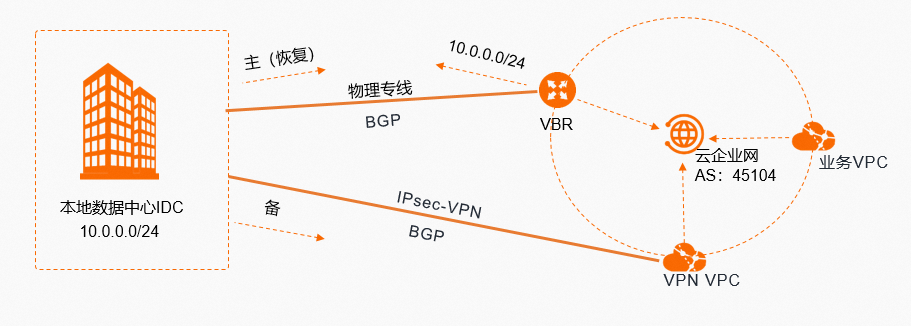

场景三:单一IDC双专线接入阿里云

- 生效方向:出地域网关。

- 策略行为:拒绝。

- 匹配条件:源实例类型,包括虚拟专用网(VPN),边界路由器(VBR),云连接网CCN(Cloud Connect Network)。

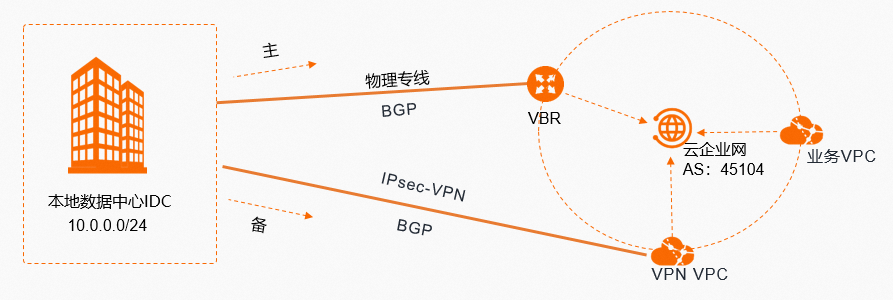

场景四:单一IDC专线通过IPsec-VPN BGP方式接入阿里云

- 生效方向:出地域网关。

- 策略行为:拒绝。

- 匹配条件:源实例类型,包括虚拟专用网(VPN),边界路由器(VBR),云连接网CCN(Cloud Connect Network)。