为保证RAM用户的账号安全,控制台登录或在控制台进行敏感操作时除使用用户名和密码验证外,您还可以绑定本文所述的MFA设备,用于二次身份验证。

背景信息

RAM用户支持多种多因素认证方式,其使用场景及差异请参见多因素认证方式。

您需要先在RAM用户安全设置中,设置允许使用的MFA设备,然后按照本文所述的方法绑定对应的MFA设备,才能使多因素认证生效。更多信息,请参见管理RAM用户安全设置。

为了更好地保护您的账户及资产安全,从2024年08月20日开始将陆续为所有RAM用户开启登录时强制进行MFA多因素认证,详情请参见通知。

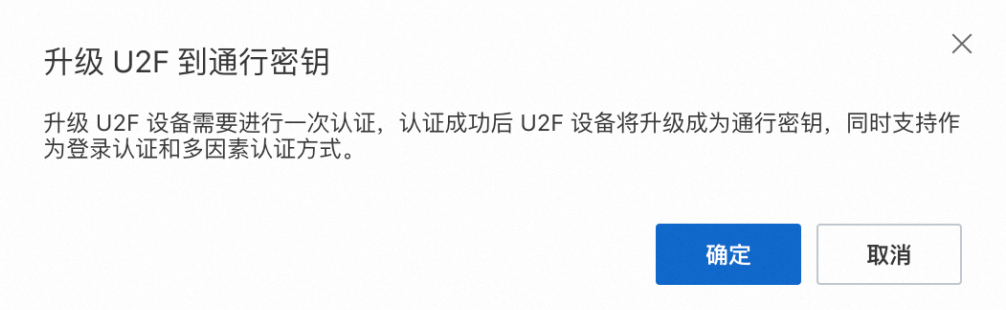

原U2F设备已经升级为通行密钥。如果您已绑定U2F设备,推荐您将其升级为通行密钥。具体操作,请参见U2F安全密钥升级为通行密钥。

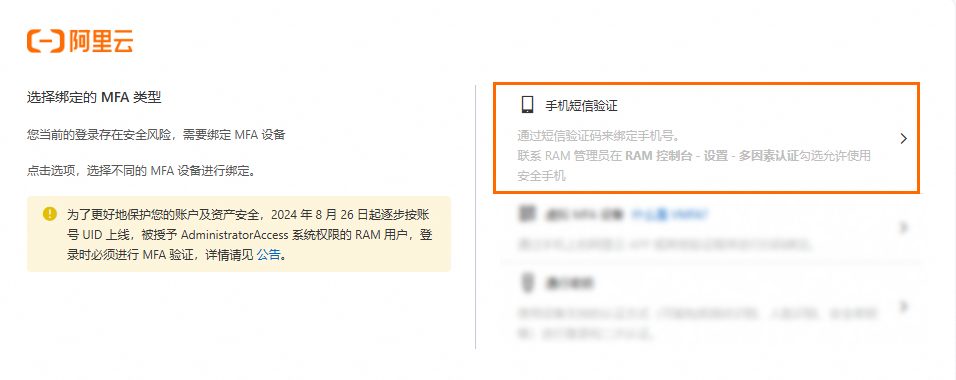

绑定安全手机

在RAM用户登录页面绑定

RAM用户登录时,可按如下操作自行绑定安全手机号码。

访问RAM用户登录页面,输入RAM用户名和登录密码,完成登录。

选择手机短信验证。

输入手机号码,获取并输入验证码,然后单击确定。

在RAM用户安全信息页面绑定

允许自主管理MFA设备的RAM用户,可按如下操作自行绑定安全手机号码。关于如何设置RAM用户自主管理MFA设备,请参见全局安全设置。

RAM用户访问RAM用户登录页面,完成登录。

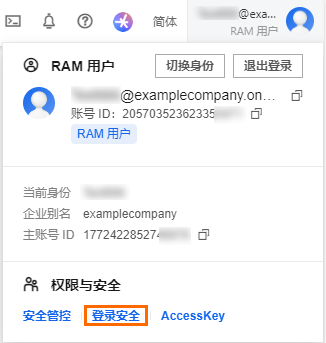

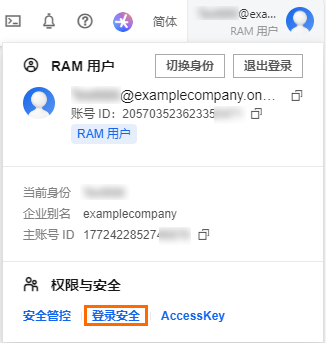

鼠标悬停在右上角头像的位置,单击登录安全。

在MFA信息区域,单击安全手机右侧的绑定。

输入手机号码,获取并输入验证码,然后单击确定。

在RAM控制台绑定

您可以使用阿里云账号(主账号)或RAM管理员在RAM控制台主动为RAM用户绑定安全手机号码。

受运营商政策影响,使用阿里云账号(主账号)或RAM管理员在RAM控制台为RAM用户绑定安全手机功能在每日00:00~06:00不可用,您在该时间段内无法收到验证短信。

使用阿里云账号(主账号)或RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在用户登录名称/显示名称列,单击目标RAM用户名称。

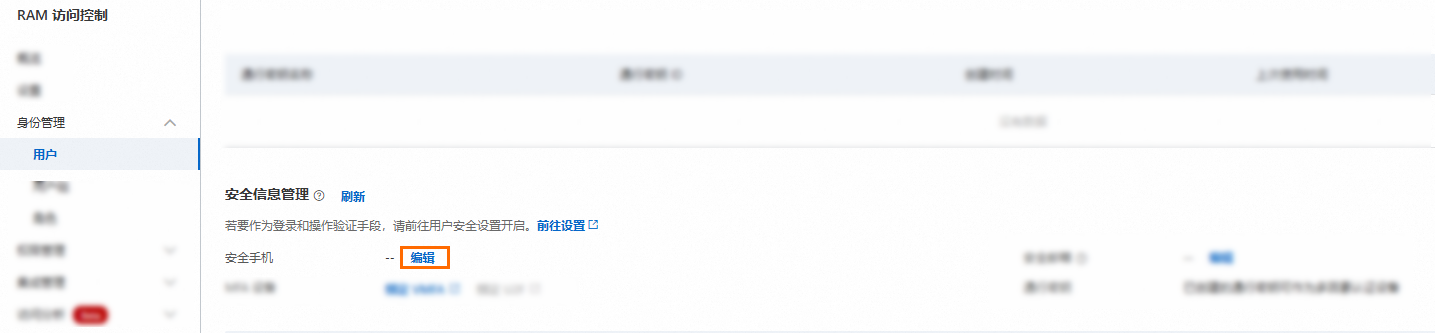

在认证管理页签下的安全信息管理区域,单击安全手机右侧的编辑。

在编辑安全手机对话框,输入安全手机号码,然后单击确定。

在发送激活链接对话框,再次确认手机号码无误后,单击发送激活链接。

在安全手机上,验证激活链接。

链接有效期为24小时,超期未验证需要重新发送链接。

RAM用户基本信息中存在的手机号码仅作为备注信息,与上述绑定的安全手机号码不同,二次身份验证只能使用安全手机号码。

绑定虚拟MFA

前提条件

操作前,请在手机端下载并安装阿里云App。下载方式如下:

iOS:在App Store中搜索阿里云。

Android:在应用市场中搜索阿里云。

操作步骤

在RAM用户登录页面绑定

RAM用户登录时,可按如下操作自行绑定虚拟MFA设备。

RAM用户访问RAM用户登录页面,然后输入RAM用户名和登录密码。

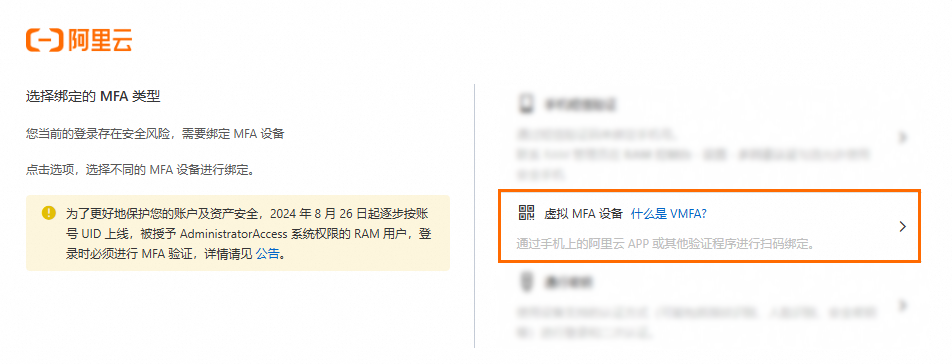

选择虚拟MFA设备。

在移动端,添加虚拟MFA设备。

说明如下以Android系统上的阿里云App为例。

登录阿里云App。

在页面右上角,点击

图标。

图标。

点击+图标,选择合适的方式添加虚拟MFA设备。

扫码添加(推荐):在移动端,先点击扫码添加,然后扫描阿里云控制台绑定虚拟MFA页面上的二维码,最后点击确定。

手动添加:在移动端,先点击手动添加,然后填写阿里云控制台绑定虚拟MFA页面上的账号和密钥,最后点击确定。

在阿里云控制台,输入移动端显示的动态验证码,然后单击确定。

在RAM用户安全信息页面绑定

允许自主管理MFA设备的RAM用户,可按如下操作自行绑定虚拟MFA设备。关于如何设置RAM用户自主管理MFA设备,请参见全局安全设置。

RAM用户访问RAM用户登录页面,完成登录。

鼠标悬停在右上角头像的位置,单击登录安全。

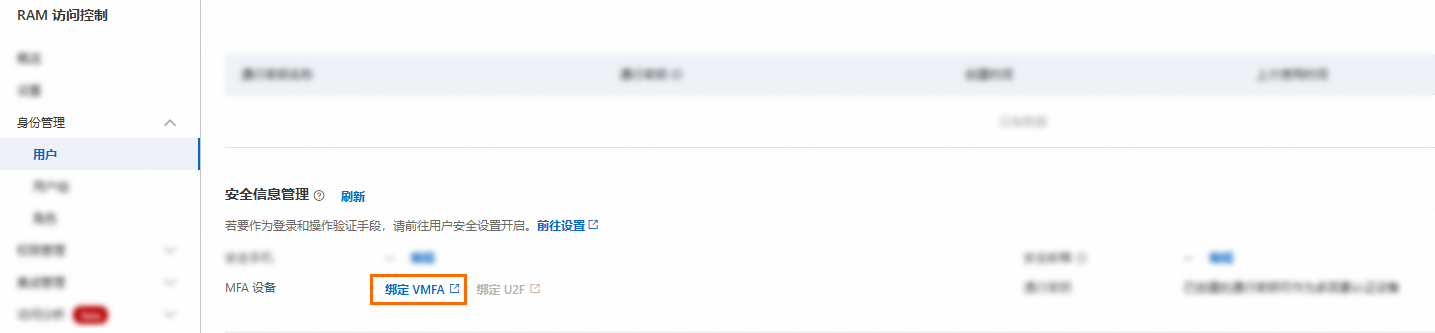

在MFA信息区域,单击MFA设备右侧的绑定VMFA。

在移动端,添加虚拟MFA设备。

说明如下以Android系统上的阿里云App为例。

登录阿里云App。

在页面右上角,点击

图标。

图标。

点击+图标,选择合适的方式添加虚拟MFA设备。

扫码添加(推荐):在移动端,先点击扫码添加,然后扫描阿里云控制台绑定虚拟MFA页面上的二维码,最后点击确定。

手动添加:在移动端,先点击手动添加,然后填写阿里云控制台绑定虚拟MFA页面上的账号和密钥,最后点击确定。

在阿里云控制台,输入移动端显示的动态验证码,然后单击确定。

在RAM控制台绑定

您可以使用阿里云账号(主账号)或RAM管理员在RAM控制台主动为RAM用户绑定虚拟MFA。

阿里云账号(主账号)或RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在用户登录名称/显示名称列,单击目标RAM用户名称。

在认证管理页签下的安全信息管理区域,复制绑定VMFA链接,然后在浏览器中打开该链接。

在移动端,添加虚拟MFA设备。

说明如下以Android系统上的阿里云App为例。

登录阿里云App。

在页面右上角,点击

图标。

图标。

点击+图标,选择合适的方式添加虚拟MFA设备。

扫码添加(推荐):在移动端,先点击扫码添加,然后扫描阿里云控制台绑定虚拟MFA页面上的二维码,最后点击确定。

手动添加:在移动端,先点击手动添加,然后填写阿里云控制台绑定虚拟MFA页面上的账号和密钥,最后点击确定。

在阿里云控制台,输入移动端显示的动态验证码,然后单击确定。

您还可以设置是否允许RAM用户记住MFA验证状态7天,如果为允许,则RAM用户登录进行MFA验证时,可以选中记住这台机器,7天内无需再次验证。选中后,同一个RAM用户7天内无需再次验证MFA,但是,更换RAM用户登录记录将失效。关于具体的设置方法,请参见管理RAM用户安全设置。

绑定安全邮箱

在RAM用户安全信息页面绑定

允许自主管理MFA设备的RAM用户,可按如下操作自行绑定安全邮箱。关于如何设置RAM用户自主管理MFA设备,请参见全局安全设置。

RAM用户访问RAM用户登录页面,完成登录。

鼠标悬停在右上角头像的位置,单击登录安全。

在MFA信息区域,单击安全邮箱右侧的绑定。

在绑定安全邮箱页面,输入邮箱地址,然后获取并输入验证码,最后单击确定。

在RAM控制台绑定

您可以使用阿里云账号(主账号)或RAM管理员在RAM控制台主动为RAM用户绑定安全邮箱。

阿里云账号(主账号)或RAM管理员登录RAM控制台。

在左侧导航栏,选择。

在用户登录名称/显示名称列,单击目标RAM用户名称。

在认证管理页签下的安全信息管理区域,单击安全邮箱右侧的编辑。

在编辑安全邮箱对话框,输入安全邮箱地址,然后单击确定。

在发送激活链接对话框,再次确认安全邮箱无误后,单击发送激活链接。

登录安全邮箱,验证激活链接。

链接有效期为24小时,超期未验证需要重新发送链接。

RAM用户基本信息中存在的邮箱仅作为备注信息,与上述绑定的安全邮箱不同,二次身份验证只能使用安全邮箱。

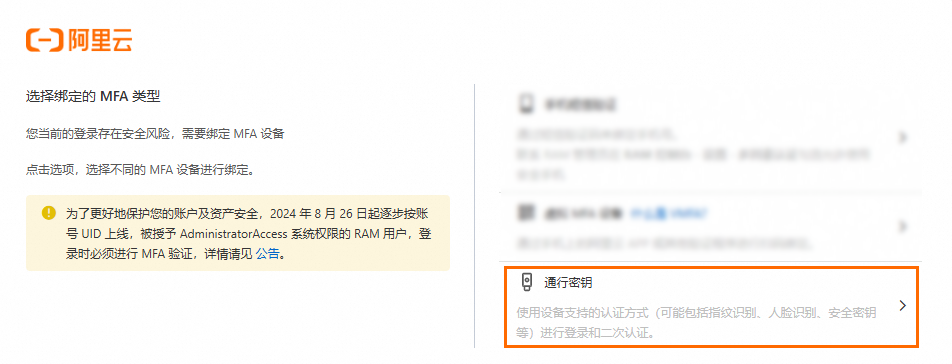

绑定通行密钥

RAM用户可以在电脑设备、移动设备上绑定和存储通行密钥(Passkey),或绑定和使用安全密钥(Security Key)设备。绑定成功后,可以使用通行密钥登录阿里云或进行MFA验证。通行密钥认证首先会认证设备绑定关系,确认设备的合法性,然后使用设备自带的指纹、人脸、PIN码验证设备持有者身份。绑定通行密钥前,请您务必了解通行密钥的使用限制和支持的设备类型,详情请参见什么是通行密钥。

在RAM用户登录页面绑定

RAM用户登录时,可按如下操作自行绑定通行密钥。

RAM用户访问RAM用户登录页面,然后输入RAM用户名和登录密码。

选择通行密钥。

在绑定通行密钥页面,绑定通行密钥。

在RAM用户安全信息页面绑定

RAM用户访问RAM用户登录页面,完成登录。

鼠标悬停在右上角头像的位置,单击登录安全。

在通行密钥区域,单击创建通行密钥。

在绑定通行密钥页面,绑定通行密钥。

U2F安全密钥升级为通行密钥

如果RAM用户之前已绑定了U2F安全密钥,该U2F安全密钥可以正常使用,但是推荐您将其升级为通行密钥。

后续步骤

启用多因素认证并绑定多因素认证设备后,RAM用户再次登录阿里云或在控制台进行敏感操作时,系统将要求输入两层安全要素:

第一层安全要素:输入用户名和密码。

第二层安全要素:输入虚拟MFA设备生成的验证码、通过通行密钥认证、输入安全手机验证码或输入安全邮箱验证码。

如果同时启用多种验证方式,RAM用户登录控制台或在控制台进行敏感操作时可以选择其中的一种方式进行验证。

如果您要为RAM用户更换新的MFA设备,请先解绑当前的MFA设备,再绑定新的MFA设备。具体操作,请参见为RAM用户解绑MFA设备。

如果RAM用户在未解绑MFA设备的状态下卸载了MFA应用(阿里云App)或RAM用户的U2F安全密钥丢失,RAM用户将无法正常登录阿里云。此时RAM用户需要联系阿里云账号(主账号)或RAM管理员,前往RAM控制台解绑MFA设备。具体操作,请参见为RAM用户解绑MFA设备。