过度授权访问分析器可以提供权限治理的能力。分析器识别过度授权身份后,会生成对应的治理建议,帮助您快速收敛闲置权限,降低安全风险。

本功能为Beta版本,目前还未支持全量产品(具体支持的服务可参见:支持权限审计的云服务)。请在进行权限治理操作前,结合自身业务实际进行进一步核实与评估。

概述

当企业内的RAM身份(用户或角色)被授予超出其业务需求的权限时,即产生过度授权。这不仅增加了因误操作或凭证泄露导致的安全风险,也为满足合规性审计带来了挑战。手动审计和收缩权限耗时耗力,且难以持续。

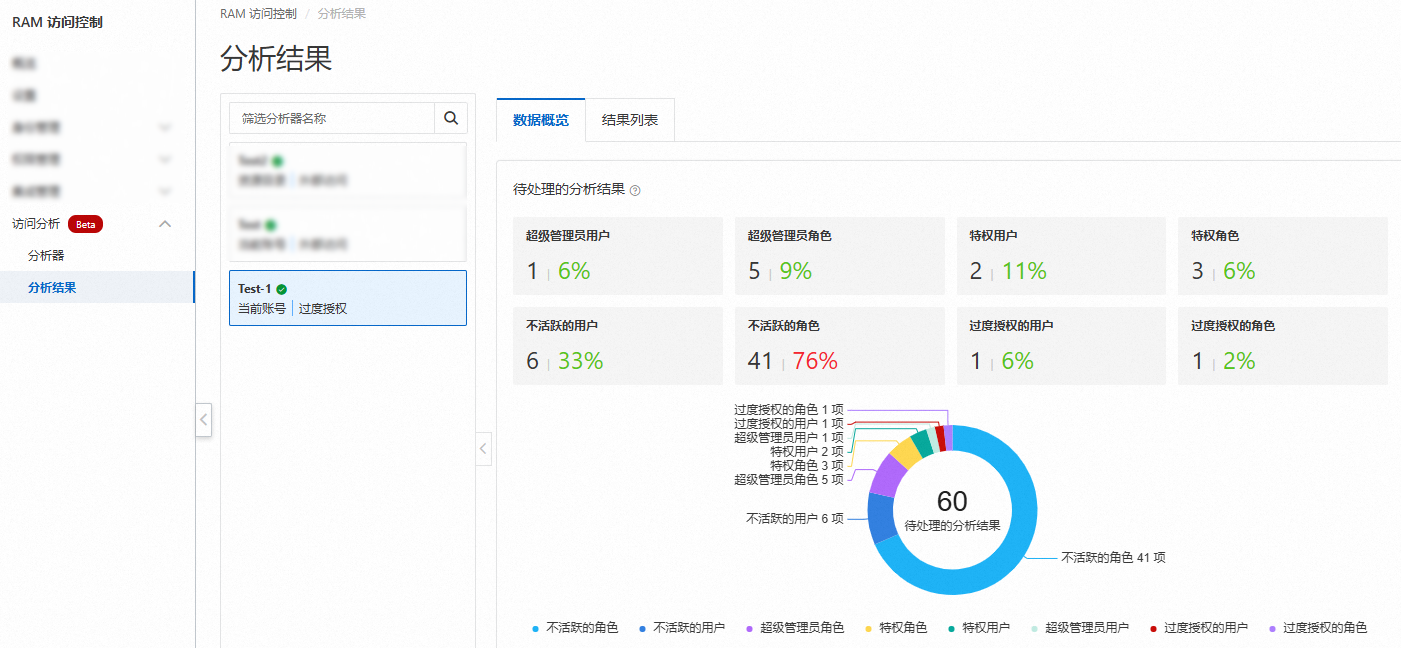

过度授权分析器是访问分析器的一种(另一种是识别外部访问),用于自动识别和治理RAM身份(RAM用户、RAM角色)因过度授权而产生的安全风险。它通过持续分析当前账号或资源目录内的访问行为,自动识别出如超级管理员、特权身份、不活跃身份以及权限未被充分使用的身份,并提供明确、可执行的治理建议。可根据这些建议,一键或通过简单操作,安全、高效地收敛权限,最小化安全风险,简化权限管理。

核心概念

分析结果

分析结果是访问分析器输出的数据对象,包含以下关键信息:

结果类型:分析结果所属的类别,如:

超级管理员用户/角色

特权用户/角色

不活跃的用户/角色

过度授权的用户/角色

结果状态:处理状态(待处理、已解决、已归档)

资源信息:目标资源的名称、类型、所有者

时间信息:创建时间、分析时间、更新时间

结果ID:分析结果的唯一标识符

治理建议

治理建议是访问分析器针对分析结果生成的解决方案,包含:

权限替换:用权限范围较小的策略替换高权限策略。例如,将超级管理员权限(

AdministratorAccess)替换为系统管理员权限(PowerUserAccess)权限移除:移除闲置的权限策略

身份管理:禁用或删除不活跃的身份

结果归档:将符合预期的授权行为归档

判定逻辑

访问分析器通过以下逻辑判定过度授权类型。当一个身份同时满足多个条件时,将依据从上到下的优先级顺序,归入唯一的分析结果类别。

优先级 | 分析结果类型 | 判定逻辑简述 |

1 | 超级管理员用户/角色 | RAM身份拥有账号内所有资源的管理权限,例如被授予了 |

2 | 特权用户/角色 | RAM身份被授予了除 |

3 | 不活跃的用户/角色 | RAM身份在指定闲置访问周期内(默认为90天),未访问过资源或数据,且不满足优先级1和2的条件。注意:未被授予任何权限的用户或角色,即使不活跃,也不会被归入此类。 |

4 | 过度授权的用户/角色 | RAM身份在指定的闲置访问周期内,拥有未使用的服务粒度或操作粒度权限,且不满足以上所有条件。注意:当前对不同服务的粒度支持范围不同,具体可参考使用限制中的粒度支持范围。 |

快速入门:完成一次权限收敛

您可以快速使用访问分析器完成一次基础的权限治理操作:禁用一个不活跃的RAM用户。

准备工作

在开始前,请确保已满足以下条件:

已创建分析器:已在访问分析器控制台创建类型为过度授权的分析器。

具备操作权限:执行治理操作需要相应的RAM权限。建议为操作人员授予

AliyunRAMAccessAnalyzerFullAccess和AliyunRAMFullAccess权限。

操作步骤

定位分析结果

登录RAM控制台。

在左侧导航栏,点击。

在顶部菜单栏,选择分析器实例所在的地域。

在页签,找到类型为不活跃的用户的待处理分析结果并点击。

查看并执行治理建议

在结果列表中,选择一个确认不再需要的目标RAM用户,点击对应的结果 ID。

在分析结果详情页,点击操作列的治理建议页签。稍作等待,系统会显示移除未使用的身份的建议。点击前往治理。

页面将跳转至RAM控制台的用户详情页。可根据实际情况,禁用控制台登录、禁用AccessKey或删除该用户。

验证结果。返回访问分析器控制台,可将该分析结果归档,或等待下一次分析周期后该结果自动消失(转为已解决状态)。

治理建议操作指引

如您已熟悉各类分析结果类型,请参照下列操作指引,对不同类型的分析结果执行相应的治理措施。

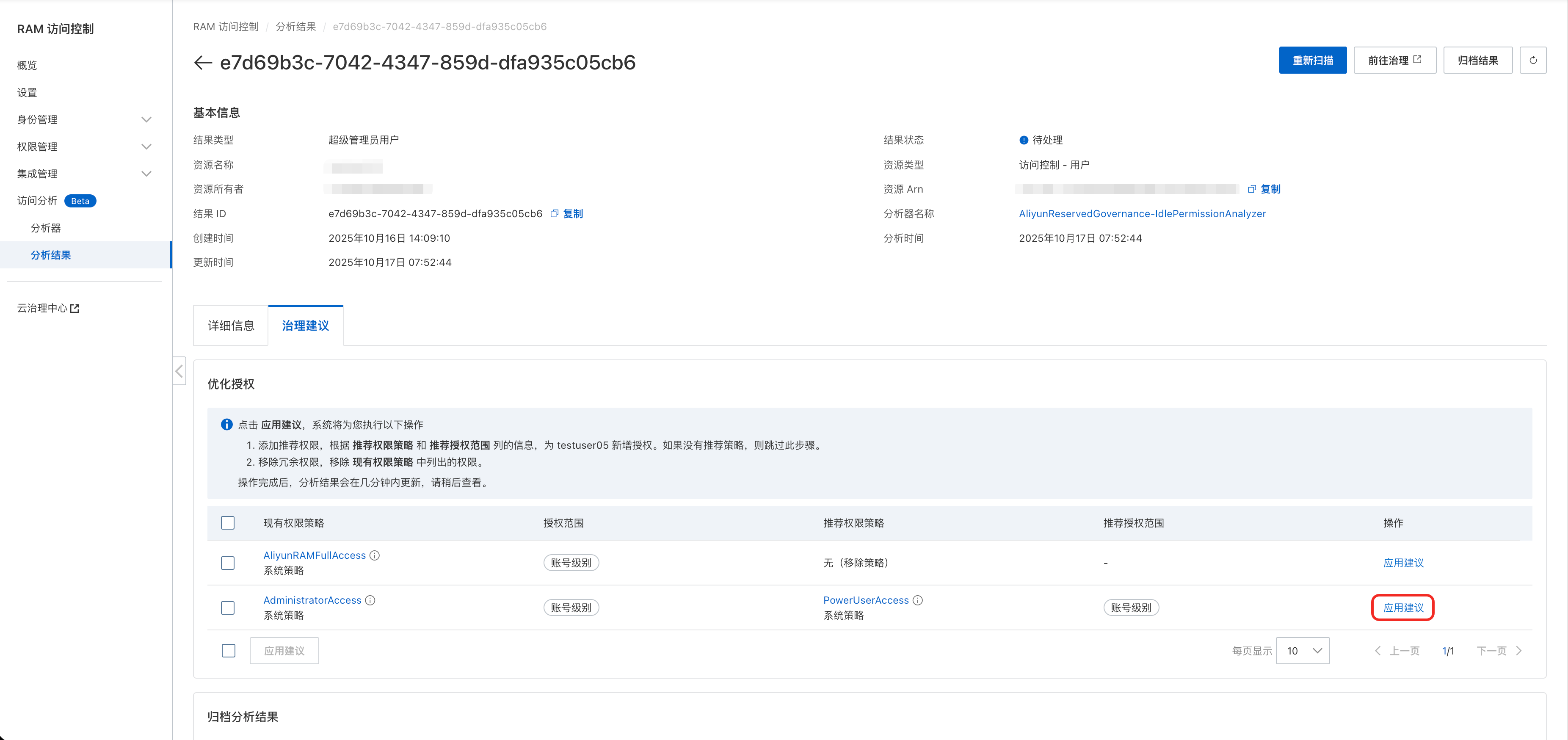

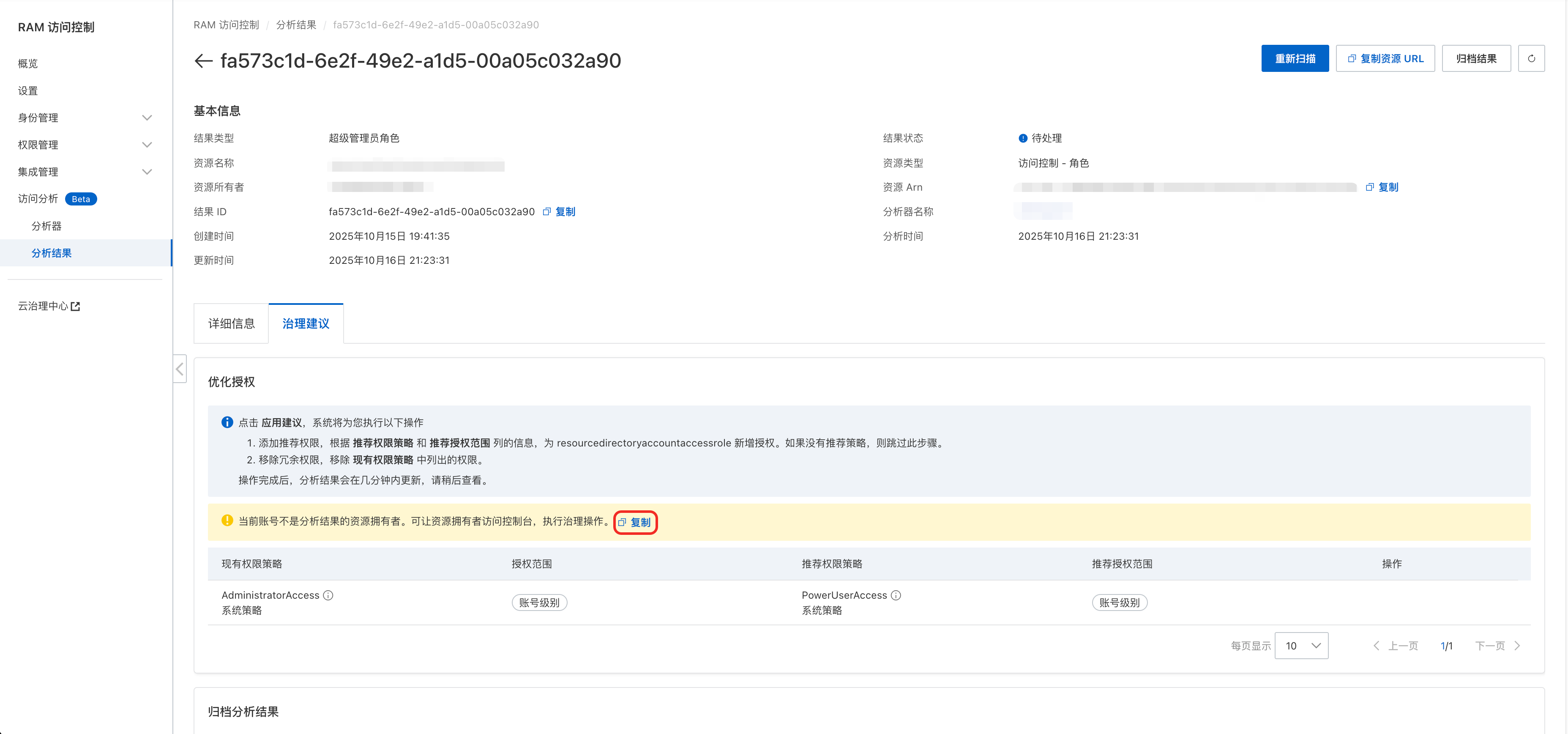

治理超级管理员用户/角色 - 替换权限为系统管理员

此操作旨在将不必要的超级管理员权限收缩为更安全的系统管理员(PowerUserAccess)权限。

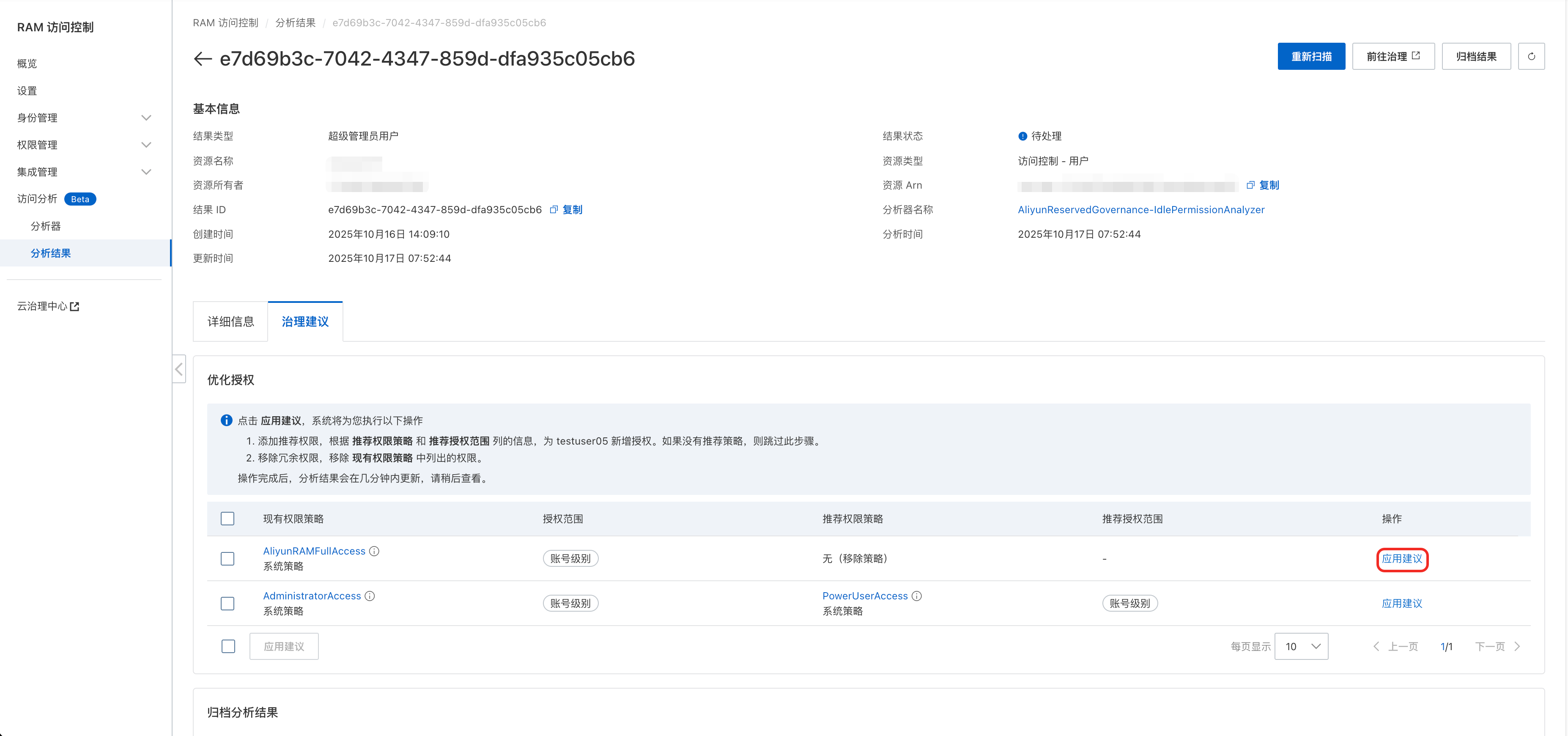

在或页签下,找到结果类型为超级管理员用户/角色的条目,点击具体的结果 ID。

在分析结果详情页,点击操作列的治理建议页签。

在治理建议面板中,找到将权限替换为系统管理员(

PowerUserAccess)的建议。根据资源所有者的不同,执行相应操作:

当前账号:直接点击应用建议。系统将自动为目标身份附加

PowerUserAccess策略,然后分离AdministratorAccess策略。

跨账号:系统不支持自动应用。请点击复制URL,然后登录到目标资源所在的账号,访问该URL并手动完成权限替换。

(可选)如果分析器没有给出治理建议,可以参考:为何治理建议会显示为空?

风险与回滚:此操作会变更核心权限。执行前请务必评估 PowerUserAccess 是否满足该身份的日常工作需求。若操作后出现问题,请立即前往RAM控制台,为该身份重新授予 AdministratorAccess 权限。

治理超级管理员用户/角色 - 移除未使用的权限策略

如果超级管理员身份上还附加了其他闲置的系统策略或自定义策略,系统也会建议移除这些权限策略。如果有多条权限策略匹配治理建议,则会针对每一条策略生成一条建议。

在或页签下,找到结果类型为超级管理员用户/角色的条目,点击具体的结果 ID。

在分析结果详情页,点击操作列的治理建议页签。

在治理建议面板中,找到移除策略的建议。

根据资源所有者的不同,执行相应操作:

当前账号:点击应用建议,系统将自动分离该策略。

跨账号:点击复制URL,登录目标账号后访问该URL,并手动分离策略。

(可选)如果分析器没有给出治理建议,可以参考:为何治理建议会显示为空?

风险与回滚:确认该策略确实不再需要。若误删,可前往RAM控制台,为该身份重新授予被移除的权限策略。

治理特权用户/角色 - 移除未使用的高危权限策略

对于特权用户/角色,治理建议是移除未使用的高危权限策略。操作步骤与上述治理超级管理员用户/角色 - 移除未使用的权限策略相同。

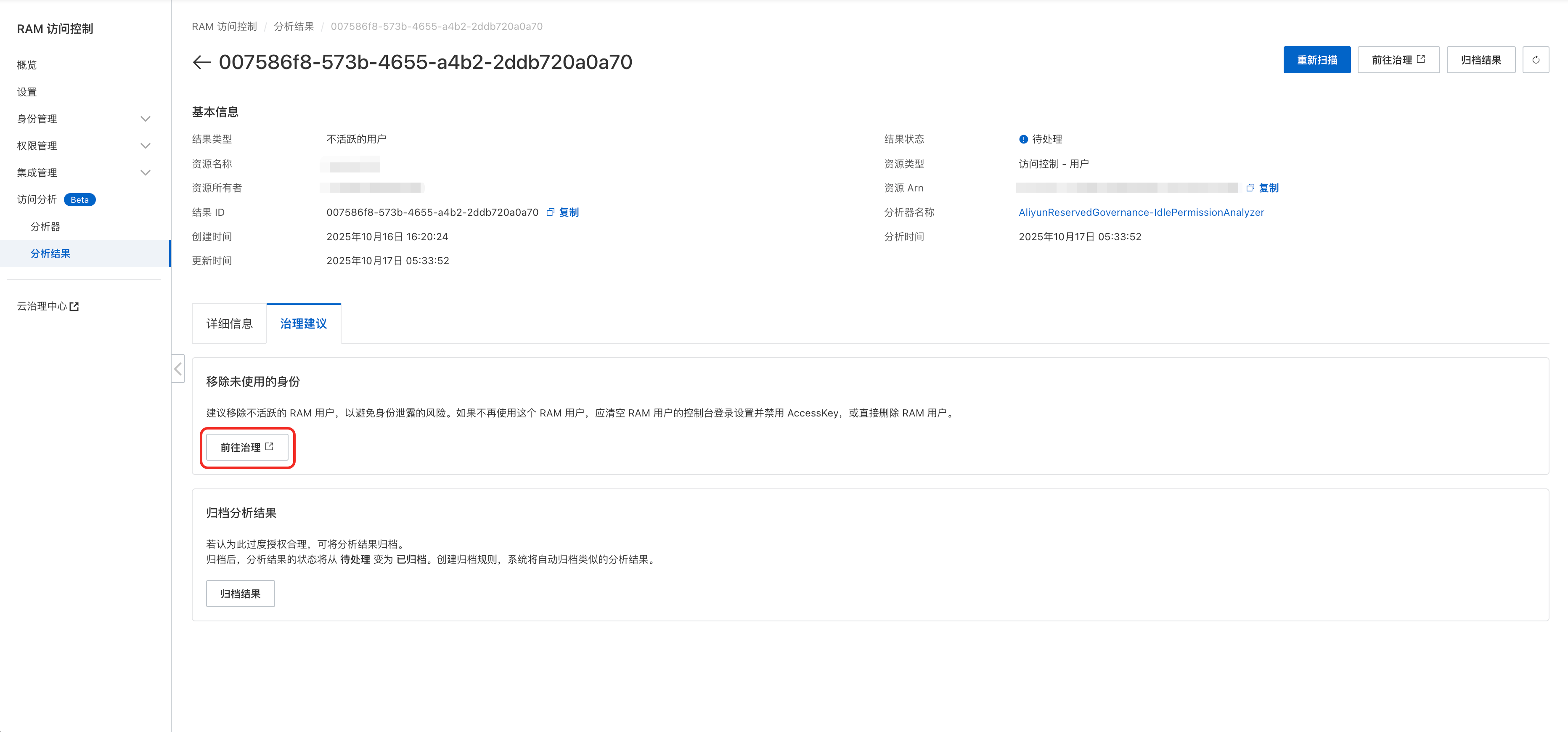

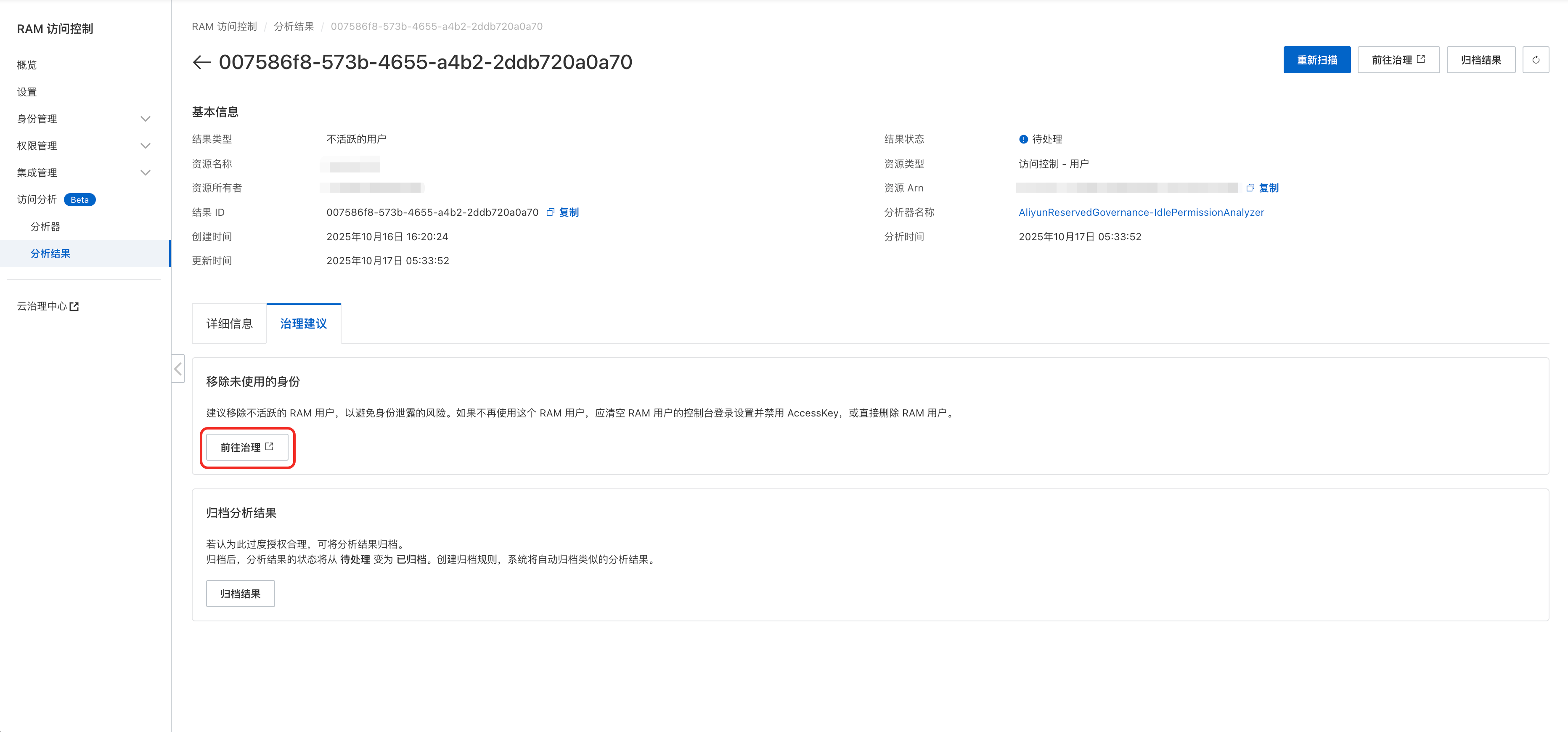

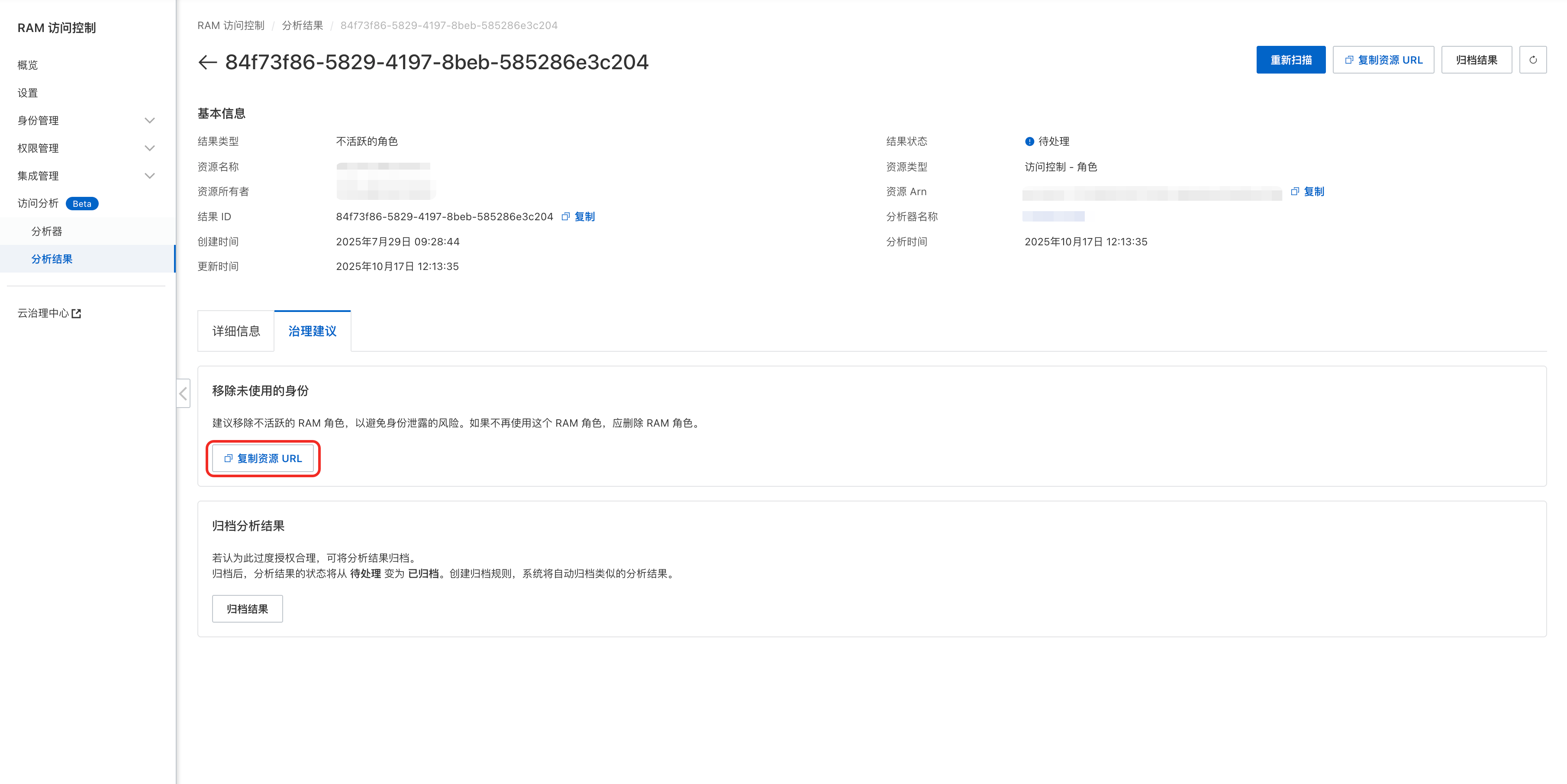

治理不活跃的用户/角色 - 禁用或删除身份

对于长期未使用的身份,最佳实践是禁用或删除,以彻底消除其安全风险。

在或页签下,找到类型为不活跃的用户/角色的条目,点击具体的结果 ID。

在分析结果详情页,点击操作列的治理建议页签。

在治理建议面板中,找到移除未使用的身份的建议。

根据 资源所有者 的不同,执行相应操作:

当前账号:点击前往治理,页面将跳转至RAM控制台对应的用户或角色详情页。可根据需要禁用登录(清空登录设置)、禁用/删除AccessKey,或直接删除该身份。

跨账号:点击复制资源URL,登录目标账号后访问该URL进行处理。

(可选)如果分析器没有给出治理建议,可以参考:为何治理建议会显示为空?

治理过度授权的用户/角色 - 移除未使用的权限策略

对于过度授权的用户/角色,治理建议是移除未使用的权限策略。操作步骤与上述治理超级管理员用户/角色 - 移除未使用的权限策略相同。

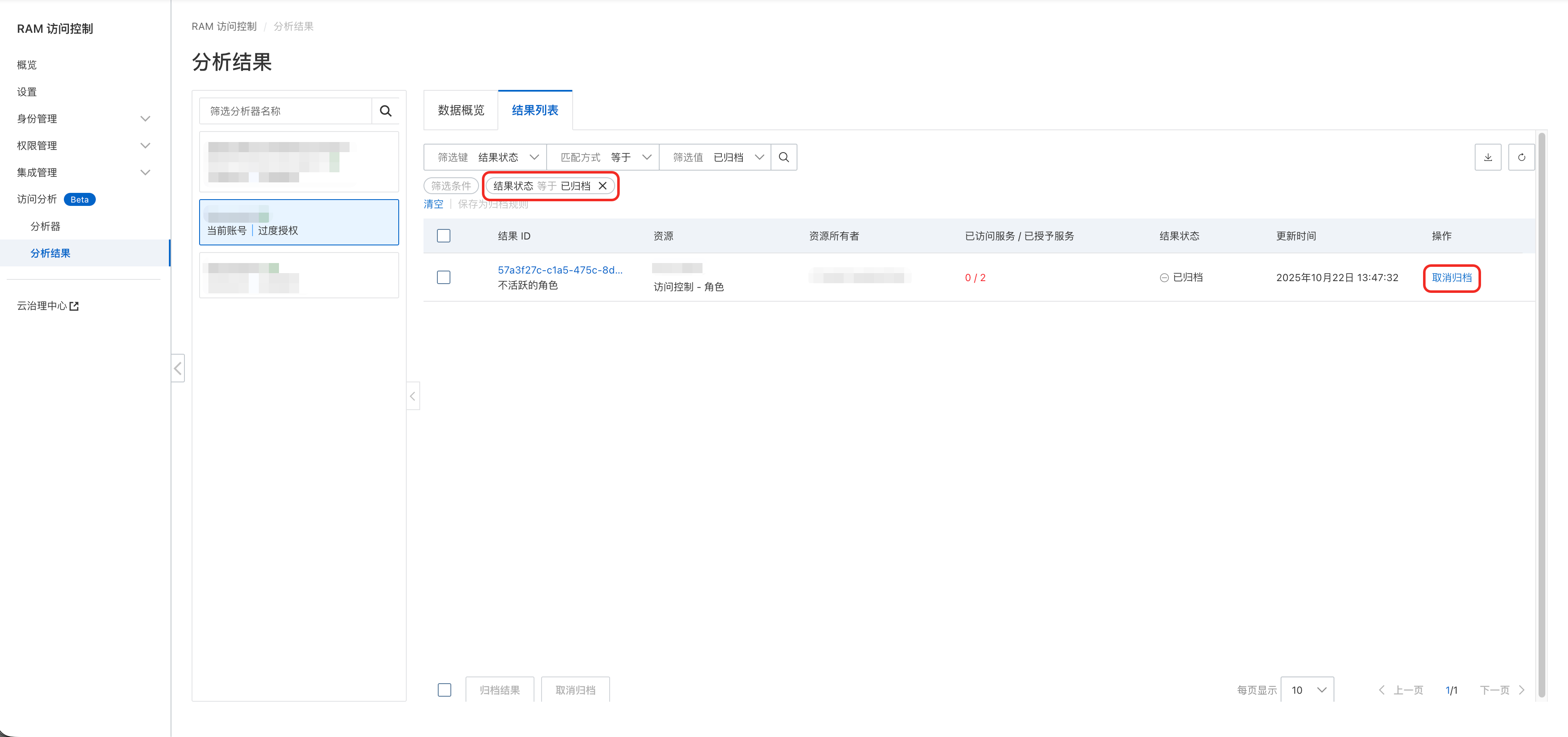

归档分析结果

若某个分析结果符合业务预期且无需处理,可将其归档。归档后,分析结果的结果状态会从待处理变更为已归档。

单个归档:在分析结果列表的操作列,或在治理建议面板中,点击归档结果。

批量自动归档:如需系统自动忽略特定类型的分析结果(例如,忽略某个特定角色的不活跃状态),可点击保存为归档规则。通过设定规则条件,未来所有匹配该规则的分析结果都将被自动 归档。具体请参见:自动归档分析结果。

查看与恢复:系统默认仅展示待处理的分析结果。如要查看或恢复已归档的分析结果,您可在分析结果列表页面,通过设置筛选条件将结果状态设置为已归档,即可查看所有已归档的结果。对于需要重新处理的条目,可以点击取消归档,该条目会重新变更回待处理状态。

使用限制

分析器类型:本功能仅支持过度授权类型的分析器实例,暂不支持外部访问类型。

粒度支持范围:过度授权分析器会基于权限审计信息分析资源目录或当前账号内所有RAM身份(不含服务关联角色)的权限。其支持的策略类型、云服务及粒度与权限审计保持一致,详见:支持权限审计的云服务。如策略包含不在支持列表内的服务,将无法给出移除权限的建议。

策略类型(仅针对超级管理员替换):超级管理员的权限替换治理建议仅支持系统策略

AdministratorAccess,不支持自定义的管理员策略。策略内容:如果策略内容中包含

Deny或NotAction语句,分析器将无法给出移除权限的建议。授权范围:当管理员权限的授权范围是“资源组”而非“账号”时,该身份不会被判定为超级管理员。

授权方式:权限可直接授予用户或角色,或通过用户组继承。分析器能识别这两种方式,但对用户组继承的授权暂不提供自动治理建议,需管理员手动处理。

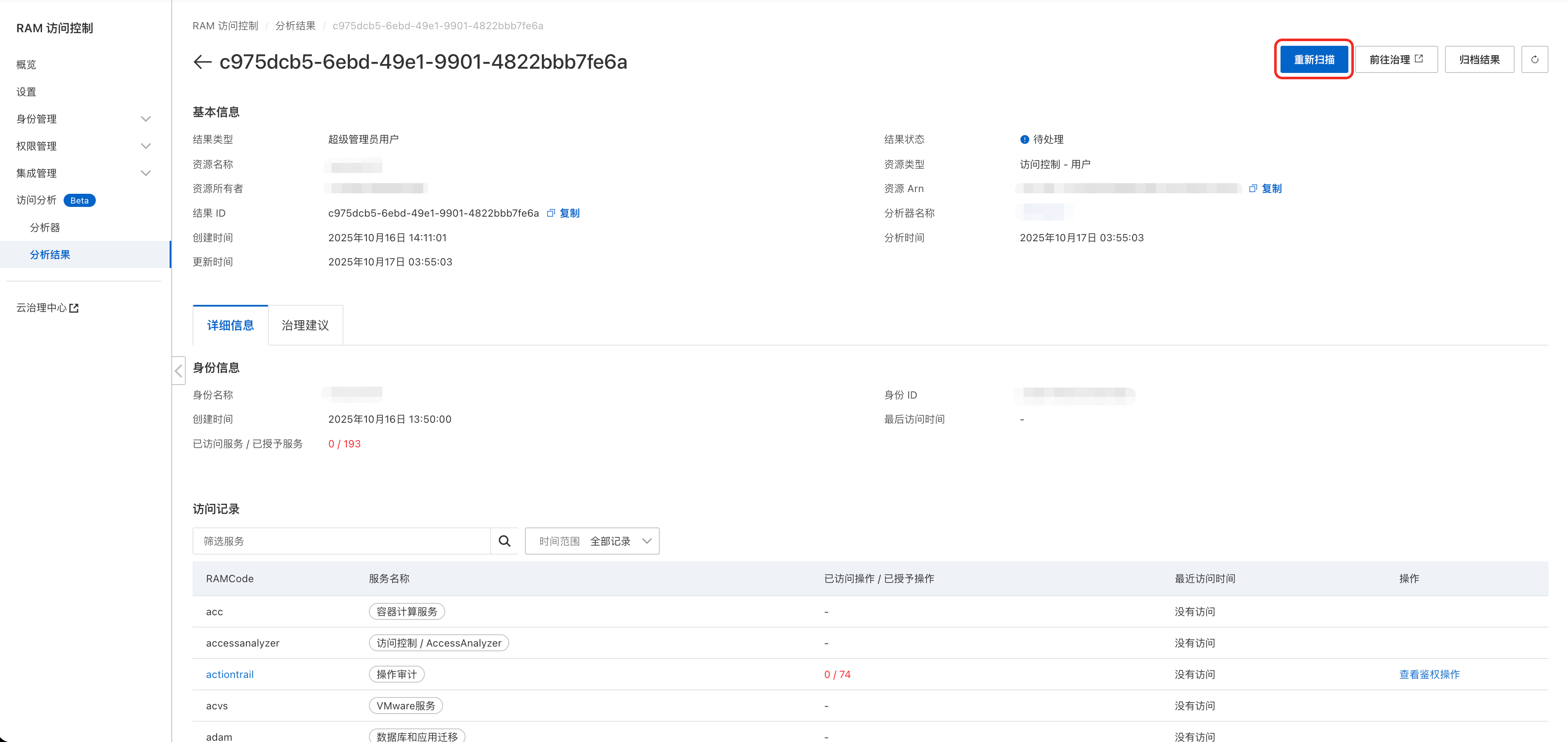

数据延迟:治理建议是基于分析结果生成的,分析结果的产生会有一定的延迟(最长24小时)。如果关注治理建议的时效性,您可以尝试手动触发重新扫描(在分析结果详情页点击重新扫描),然后再次查看对应的治理建议。

常见问题

是否有办法批量处理产生的治理建议?

目前不支持批量应用建议。但对于符合预期的特定类型治理建议,可通过创建归档规则来进行自动归档,从而实现批量忽略。

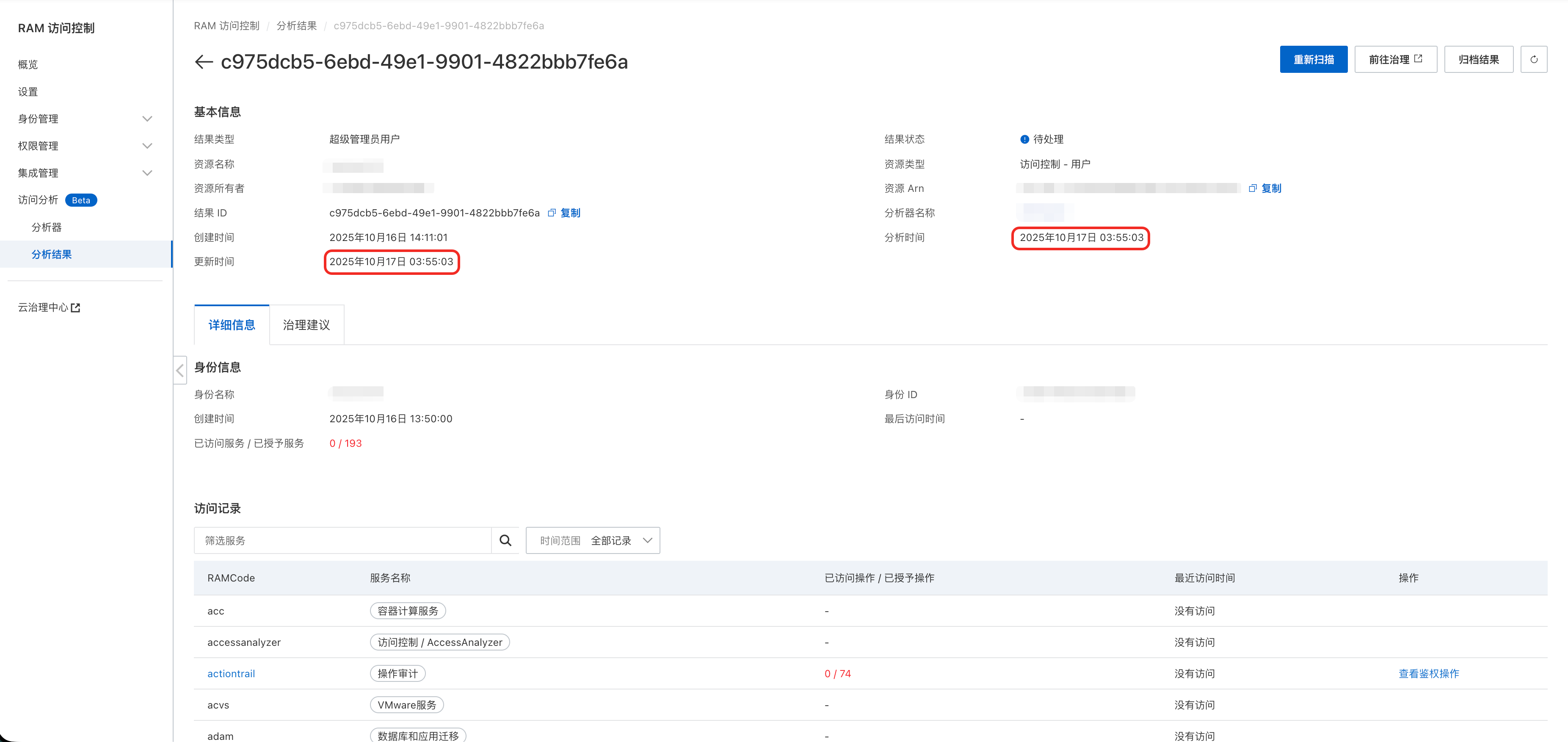

如何确认分析结果的数据有多新?

可在分析结果列表页查看每条结果的更新时间字段,或在结果详情页查看分析时间和更新时间,以确认其数据的时效性。时区显示均为本地时间。

为何治理建议会显示为空?

在分析结果详情页点击治理建议时,如未显示任何建议,表示需您手动处理该分析结果,例如手动移除权限或将结果归档。

造成治理建议为空的常见原因包括:

超级管理员权限替换:若RAM身份在闲置访问周期内已使用过

AdministratorAccess与PowerUserAccess之间的差值权限,分析器无法推荐降权。移除闲置权限:如果RAM身份在闲置访问周期内使用过某权限策略中部分服务,分析器将不建议移除该策略。

如权限策略通过用户组继承,或策略中部分服务不在支持范围内,系统不会生成治理建议。详情请参见:使用限制。

如何判断权限是否符合实际需求?

当您查看某条具体的分析结果时,建议在详情页关注以下关键属性,以帮助判断当前权限是否满足实际业务需求。如发现权限超出实际需要,可根据界面提供的治理建议进行调整,或手动优化权限配置。

已访问服务/已授予服务:

已授予服务表示在该身份被分配的权限策略中,包含的所有当前分析器支持的云服务数量。您可以通过查看访问记录列表来详细了解这些云服务。

已访问服务表示在闲置周期内,分析器检测到该身份实际使用过的云服务数量。已访问服务会在访问记录列表中优先显示,且显示最近访问时间。您也可以主动筛选周期内有访问的所有云服务。

已访问操作/已授予操作:

已授予操作是指各个已授予服务下所包含的全部操作权限总数。

已访问操作是指分析器检测到该身份在闲置周期内使用过的权限操作数量。

说明注意:分析器对不同云服务的权限审计支持粒度不同,部分服务暂不支持操作粒度级别的访问统计(这部分服务的已访问操作/已授予操作列为空)。具体支持列表请参见:支持权限审计的云服务。

最近访问时间:显示每个已访问服务的最近一次被访问的具体时间。

对于支持操作粒度权限审计的云服务,您可以在操作栏点击查看鉴权操作,详细查看该身份实际访问过的具体操作及其最近访问时间。带有特权标识的操作属于高风险操作,请重点关注。