V3版本请求体&签名机制

当您不希望通过SDK调用阿里云OpenAPI,或您的程序运行环境不支持使用SDK时,您可以采用自签名的方式来调用阿里云OpenAPI。本文将通过介绍V3版本的签名机制,帮助您实现直接使用HTTP请求调用阿里云OpenAPI。

使用说明

HTTP 请求结构

一个完整的阿里云OpenAPI请求,包含以下部分。

名称 | 是否必选 | 描述 | 示例值 |

协议 | 是 | 您可以查阅不同云产品的 API 参考文档进行配置。支持通过 | https:// |

服务地址 | 是 | 即 Endpoint。您可以查阅不同云产品的服务接入地址文档,了解不同服务区域下的服务地址。 | ecs.cn-shanghai.aliyuncs.com |

resource_URI_parameters | 是 | 接口URL,包括接口路径和位置在 path、 query的接口请求参数。 | ImageId=win2019_1809_x64_dtc_zh-cn_40G_alibase_20230811.vhd&RegionId=cn-shanghai |

RequestHeader | 是 | 公共请求头信息,通常包含API的版本、Host、Authorization等信息。后文将详细说明。 | Authorization: ACS3-HMAC-SHA256 Credential=YourAccessKeyId,SignedHeaders=host;x-acs-action;x-acs-content-sha256;x-acs-date;x-acs-signature-nonce;x-acs-version,Signature=06563a9e1b43f5dfe96b81484da74bceab24a1d853912eee15083a6f0f3283c0 x-acs-action: RunInstances host: ecs.cn-shanghai.aliyuncs.com x-acs-date: 2023-10-26T09:01:01Z x-acs-version: 2014-05-26 x-acs-content-sha256: e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 x-acs-signature-nonce: d410180a5abf7fe235dd9b74aca91fc0 |

RequestBody | 是 | 定义在body中的业务请求参数,可通过OpenAPI元数据获取。 | |

HTTPMethod | 是 | 请求方法,可通过OpenAPI元数据获取。 | POST |

RequestHeader

调用阿里云OpenAPI时,公共请求头需要包含如下信息。

名称 | 类型 | 是否必选 | 描述 | 示例值 |

host | String | 是 | 即服务地址,参见HTTP 请求结构。 | ecs.cn-shanghai.aliyuncs.com |

x-acs-action | String | 是 | API的名称。您可以访问阿里云 OpenAPI 开发者门户,搜索您想调用的 OpenAPI。 | RunInstances |

x-acs-content-sha256 | String | 是 | RequestBody经过Hash摘要处理后再进行Base16编码的结果,与HashedRequestPayload相一致。 | e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855 |

x-acs-date | String | 是 | 按照ISO 8601标准表示的UTC时间,格式为yyyy-MM-ddTHH:mm:ssZ,例如2018-01-01T12:00:00Z。值为请求发出前15分钟内的时间。 | 2023-10-26T10:22:32Z |

x-acs-signature-nonce | String | 是 | 签名唯一随机数。该随机数旨在防止网络重放攻击,每一次请求均需使用不同的随机数。此机制仅适用于HTTP协议。 | 3156853299f313e23d1673dc12e1703d |

x-acs-version | String | 是 | API 版本。如何获取请参见API版本(x-acs-version)如何获取。 | 2014-05-26 |

Authorization | String | 非匿名请求必须 | 用于验证请求合法性的认证信息,格式为Authorization: SignatureAlgorithm Credential=AccessKeyId,SignedHeaders=SignedHeaders,Signature=Signature。 其中SignatureAlgorithm为签名加密方式,为ACS3-HMAC-SHA256。 Credential 为用户的访问密钥ID。您可以在RAM 控制台查看您的 AccessKeyId。如需创建 AccessKey,请参见创建AccessKey。 SignedHeaders为请求头中包含的参与签名字段键名,【说明】:除了Authorization之外,建议对所有公共请求头添加签名,以提高安全性。 Signature为请求签名,取值参见签名机制。 | ACS3-HMAC-SHA256 Credential=YourAccessKeyId,SignedHeaders=host;x-acs-action;x-acs-content-sha256;x-acs-date;x-acs-signature-nonce;x-acs-version,Signature=06563a9e1b43f5dfe96b81484da74bceab24a1d853912eee15083a6f0f3283c0 |

x-acs-security-token | String | STS认证必传 | 为调用AssumeRole接口返回值中SecurityToken的值。 |

签名机制

采用AK/SK方式进行签名与认证。对于每一次HTTP或HTTPS协议请求,阿里云API网关将依据请求参数信息重新计算签名,通过对比该签名与请求中提供的签名是否一致,从而验证请求者的身份,以确保传输数据的完整性与安全性。

请求及返回结果都使用UTF-8字符集进行编码。

步骤一:构造规范化请求

构造规范化请求(CanonicalRequest)的伪代码如下:

CanonicalRequest =

HTTPRequestMethod + '\n' + // http请求方法,全大写

CanonicalURI + '\n' + // 规范化URI

CanonicalQueryString + '\n' + // 规范化查询字符串

CanonicalHeaders + '\n' + // 规范化消息头

SignedHeaders + '\n' + // 已签名消息头

HashedRequestPayload // RequestBody经过hash处理后的值HTTPRequestMethod(请求方法)

即大写的HTTP方法名,如GET、POST。

CanonicalURI(规范化URI)

URL的资源路径部分经过编码之后的结果。资源路径部分指URL中host与查询字符串之间的部分,包含host之后的/但不包含查询字符串前的?。用户发起请求时的URI应使用规范化URI,编码方式使用UTF-8字符集按照RFC3986的规则对URI中的每一部分(即被/分割开的字符串)进行编码:

字符A~Z、a~z、0~9以及字符

-、_、.、~不编码。其他字符编码成

%加字符对应ASCII码的16进制。示例:半角双引号(")对应%22。需要注意的是,部分特殊字符需要特殊处理,具体如下:编码前

编码后

空格( )

%20星号(

*)%2A%7E波浪号(

~)

如果您使用的是Java标准库中的java.net.URLEncoder,可以先用标准库中encode编码,随后将编码后的字符中加号(+)替为%20、星号(*)替换为%2A、%7E替换为波浪号(~),即可得到上述规则描述的编码字符串。

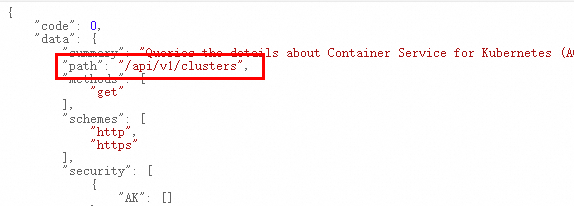

RPC风格API使用正斜杠(/)作为CanonicalURI,

ROA风格API该参数为OpenAPI元数据中path的值,例如/api/v1/clusters。

CanonicalQueryString(规范化查询字符串)

在OpenAPI元数据中,如果API的请求参数信息包含了"in":"query"时,需要将这些请求参数按照如下构造方法拼接起来:

将请求参数按照参数名称的字符顺序升序排列。

使用UTF-8字符集按照RFC3986的规则对每个参数的参数名称和参数值分别进行URI编码,具体规则与上一节中的CanonicalURI编码规则相同。

使用等号(

=)连接编码后的请求参数名称和参数值。当参数没有值时,应使用空字符串作为该参数的值。多个请求参数之间使用与号(

&)连接。

当请求参数是JSON字符串类型时,JSON字符串中的参数顺序不会影响签名计算。

当无查询字符串时,使用空字符串作为规范化查询字符串。

示例值:

ImageId=win2019_1809_x64_dtc_zh-cn_40G_alibase_20230811.vhd&RegionId=cn-shanghaiHashedRequestPayload

RequestBody经过Hash摘要处理后再进行Base16编码得到HashedRequestPayload,并将RequestHeader中x-acs-content-sha256的值更新为HashedRequestPayload的值。伪代码如下:

HashedRequestPayload = HexEncode(Hash(RequestBody))在OpenAPI元数据中,如果API的请求参数信息包含了

"in": "body"或"in": "formData"时,需通过RequestBody传递参数:说明若无请求参数通过RequestBody传递时,RequestBody的值固定为一个空字符串。

当请求参数信息包含

"in": "formData"时,参数需按照key1=value1&key2=value2&key3=value3拼接成字符串,同时,需在RequestHeader中添加content-type=application/x-www-form-urlencoded。需要注意的是,当请求参数类型是array、object时,需要将参数值转化为带索引的键值对。当请求参数信息包含

"in": "body"时,需要在RequestHeader中添加content-type,content-type的值与请求内容类型有关。例如:请求内容类型为JSON数据时,content-type的值为

application/json。请求内容类型为二进制文件流时,content-type的值为

application/octet-stream。

Hash表示消息摘要函数,目前仅支持SHA256算法。

HexEncode表示以小写的十六进制的形式返回摘要的编码函数(即Base16编码)。

当RequestBody为空时,HashedRequestPayload的示例值:

e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855CanonicalHeaders(规范化请求头)

将RequestHeader中的参数按照如下构造方法拼接起来:

过滤出RequestHeader中包含以

x-acs-为前缀、host、content-type的参数。将参数的名称转换为小写,并按照字符顺序升序排列。

将参数的值去除首尾空格。

将参数名称和参数值以英文冒号(

:)连接,并在尾部添加换行符(\n),组成一个规范化消息头(CanonicalHeaderEntry)。将多个规范化消息头(CanonicalHeaderEntry)拼接成一个字符串。

除Authorization外的所有RequestHeader,只要符合要求都必须被加入签名。

伪代码如下:

CanonicalHeaderEntry = Lowercase(HeaderName) + ':' + Trim(HeaderValue) + '\n'

CanonicalHeaders =

CanonicalHeaderEntry0 + CanonicalHeaderEntry1 + ... + CanonicalHeaderEntryN示例值:

host:ecs.cn-shanghai.aliyuncs.com

x-acs-action:RunInstances

x-acs-content-sha256:e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

x-acs-date:2023-10-26T10:22:32Z

x-acs-signature-nonce:3156853299f313e23d1673dc12e1703d

x-acs-version:2014-05-26SignedHeaders(已签名消息头列表)

用于说明此次请求中参与签名的公共请求头信息,与CanonicalHeaders中的参数名称一一对应。其构造方法如下:

将CanonicalHeaders中包含的请求头的名称转为小写。

按首字母升序排列并以英文分号(

;)分隔。

伪代码如下:

SignedHeaders = Lowercase(HeaderName0) + ';' + Lowercase(HeaderName1) + ... + Lowercase(HeaderNameN) 示例值:

host;x-acs-action;x-acs-content-sha256;x-acs-date;x-acs-signature-nonce;x-acs-version步骤二:构造待签名字符串

按照以下伪代码构造待签名字符串(stringToSign):

StringToSign =

SignatureAlgorithm + '\n' +

HashedCanonicalRequestSignatureAlgorithm

签名协议目前仅支持ACS3-HMAC-SHA256算法。

HashedCanonicalRequest

规范化请求摘要串,计算方法伪代码如下:

HashedCanonicalRequest = HexEncode(Hash(CanonicalRequest))Hash表示消息摘要函数,目前仅支持SHA256算法。

HexEncode表示以小写的十六进制的形式返回摘要的编码函数(即Base16编码)。

示例值:

ACS3-HMAC-SHA256

7ea06492da5221eba5297e897ce16e55f964061054b7695beedaac1145b1e259步骤三:计算签名

按照以下伪代码计算签名值(Signature)。

Signature = HexEncode(SignatureMethod(Secret, StringToSign))StringToSign:步骤二中构造的待签名字符串,UTF-8编码。

SignatureMethod:使用HMAC-SHA256作为签名算法。

Secret:AccessKey Secret。

HexEncode:以小写的十六进制的形式返回摘要的编码函数(即Base16编码)。

示例值:

06563a9e1b43f5dfe96b81484da74bceab24a1d853912eee15083a6f0f3283c0步骤四:将签名添加到请求中

计算完签名后,构造Authorization请求头,格式为:Authorization:<SignatureAlgorithm> Credential=<AccessKeyId>,SignedHeaders=<SignedHeaders>,Signature=<Signature>。

示例值:

ACS3-HMAC-SHA256 Credential=YourAccessKeyId,SignedHeaders=host;x-acs-action;x-acs-content-sha256;x-acs-date;x-acs-signature-nonce;x-acs-version,Signature=06563a9e1b43f5dfe96b81484da74bceab24a1d853912eee15083a6f0f3283c0签名示例代码

为了让您更清晰地理解上述签名机制,下面以主流编程语言为例,将签名机制完整实现。示例代码只是让您更好地理解签名机制,存在不通用性,阿里云OpenAPI提供多种编程语言和开发框架的SDK,使用这些SDK可以免去签名过程,便于您快速构建与阿里云相关的应用程序,建议您使用SDK。

在签名之前,请务必要先查看OpenAPI元数据,获取API的请求方式、请求参数名称、请求参数类型以及参数如何传等信息!否则,签名极有可能会失败!

固定参数示例

本示例是以假设的参数值为例,展示了签名机制中每个步骤所产生的正确输出内容。您可以在代码中使用本示例提供的假设参数值进行计算,并通过对比您的输出结果与本示例的内容,以验证签名过程的正确性。

所需参数名称 | 假设的参数值 |

AccessKeyID | YourAccessKeyId |

AccessKeySecret | YourAccessKeySecret |

x-acs-signature-nonce | 3156853299f313e23d1673dc12e1703d |

x-acs-date | 2023-10-26T10:22:32Z |

x-acs-action | RunInstances |

x-acs-version | 2014-05-26 |

host | ecs.cn-shanghai.aliyuncs.com |

API请求参数:

ImageId | win2019_1809_x64_dtc_zh-cn_40G_alibase_20230811.vhd |

RegionId | cn-shanghai |

签名流程如下:

构造规范化请求。

POST

/

ImageId=win2019_1809_x64_dtc_zh-cn_40G_alibase_20230811.vhd&RegionId=cn-shanghai

host:ecs.cn-shanghai.aliyuncs.com

x-acs-action:RunInstances

x-acs-content-sha256:e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

x-acs-date:2023-10-26T10:22:32Z

x-acs-signature-nonce:3156853299f313e23d1673dc12e1703d

x-acs-version:2014-05-26

host;x-acs-action;x-acs-content-sha256;x-acs-date;x-acs-signature-nonce;x-acs-version

e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855构造待签名字符串。

ACS3-HMAC-SHA256

7ea06492da5221eba5297e897ce16e55f964061054b7695beedaac1145b1e259计算签名。

06563a9e1b43f5dfe96b81484da74bceab24a1d853912eee15083a6f0f3283c0将签名添加到请求中。

POST /?ImageId=win2019_1809_x64_dtc_zh-cn_40G_alibase_20230811.vhd&RegionId=cn-shanghai HTTP/1.1

Authorization: ACS3-HMAC-SHA256 Credential=YourAccessKeyId,SignedHeaders=host;x-acs-action;x-acs-content-sha256;x-acs-date;x-acs-signature-nonce;x-acs-version,Signature=06563a9e1b43f5dfe96b81484da74bceab24a1d853912eee15083a6f0f3283c0

x-acs-action: RunInstances

host: ecs.cn-shanghai.aliyuncs.com

x-acs-date: 2023-10-26T09:01:01Z

x-acs-version: 2014-05-26

x-acs-content-sha256: e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

x-acs-signature-nonce: d410180a5abf7fe235dd9b74aca91fc0

user-agent: AlibabaCloud (Mac OS X; x86_64) Java/1.8.0_352-b08 tea-util/0.2.6 TeaDSL/1

accept: application/jsonJava示例

示例代码的运行环境是JDK1.8,您可能需要根据具体情况对代码进行相应的调整。

运行Java示例,需要您在pom.xml中添加以下Maven依赖。

<dependency>

<groupId>org.apache.httpcomponents</groupId>

<artifactId>httpclient</artifactId>

<version>4.5.13</version>

</dependency>

<dependency>

<groupId>com.google.code.gson</groupId>

<artifactId>gson</artifactId>

<version>2.9.0</version>

</dependency>import com.google.gson.Gson;

import com.google.gson.GsonBuilder;

import org.apache.http.client.methods.*;

import org.apache.http.client.utils.URIBuilder;

import org.apache.http.entity.ByteArrayEntity;

import org.apache.http.entity.ContentType;

import org.apache.http.impl.client.CloseableHttpClient;

import org.apache.http.impl.client.HttpClients;

import org.apache.http.util.EntityUtils;

import javax.crypto.Mac;

import javax.crypto.spec.SecretKeySpec;

import javax.xml.bind.DatatypeConverter;

import java.io.IOException;

import java.io.UnsupportedEncodingException;

import java.net.URISyntaxException;

import java.net.URLEncoder;

import java.nio.charset.StandardCharsets;

import java.nio.file.Files;

import java.nio.file.Paths;

import java.security.MessageDigest;

import java.text.SimpleDateFormat;

import java.util.*;

import java.util.stream.Collectors;

public class SignatureDemo {

public static class SignatureRequest {

// HTTP Method

private final String httpMethod;

// 请求路径

private final String canonicalUri;

// endpoint

private final String host;

// API name

private final String xAcsAction;

// API version

private final String xAcsVersion;

// headers

private final Map<String, String> headers = new TreeMap<>();

// body参数

private byte[] body;

// query参数

private final Map<String, Object> queryParam = new TreeMap<>();

public SignatureRequest(String httpMethod, String canonicalUri, String host,

String xAcsAction, String xAcsVersion) {

this.httpMethod = httpMethod;

this.canonicalUri = canonicalUri;

this.host = host;

this.xAcsAction = xAcsAction;

this.xAcsVersion = xAcsVersion;

initHeader();

}

private void initHeader() {

headers.put("host", host);

headers.put("x-acs-action", xAcsAction);

headers.put("x-acs-version", xAcsVersion);

SimpleDateFormat sdf = new SimpleDateFormat("yyyy-MM-dd'T'HH:mm:ss'Z'");

sdf.setTimeZone(TimeZone.getTimeZone("GMT"));

headers.put("x-acs-date", sdf.format(new Date()));

headers.put("x-acs-signature-nonce", UUID.randomUUID().toString());

}

public String getHttpMethod() {

return httpMethod;

}

public String getCanonicalUri() {

return canonicalUri;

}

public String getHost() {

return host;

}

public Map<String, String> getHeaders() {

return headers;

}

public byte[] getBody() {

return body;

}

public Map<String, Object> getQueryParam() {

return queryParam;

}

public void setBody(byte[] body) {

this.body = body;

}

public void setQueryParam(String key, Object value) {

this.queryParam.put(key, value);

}

public void setHeaders(String key, String value) {

this.headers.put(key, value);

}

}

public static class SignatureService {

private static final String ALGORITHM = "ACS3-HMAC-SHA256";

/**

* 计算签名

*/

public static void getAuthorization(SignatureRequest signatureRequest,

String accessKeyId, String accessKeySecret, String securityToken) {

try {

// 处理复杂查询参数

Map<String, Object> processedQueryParams = new TreeMap<>();

processObject(processedQueryParams, "", signatureRequest.getQueryParam());

signatureRequest.getQueryParam().clear();

signatureRequest.getQueryParam().putAll(processedQueryParams);

// 步骤 1:构建规范请求字符串

String canonicalQueryString = buildCanonicalQueryString(signatureRequest.getQueryParam());

// 计算请求体哈希

String hashedRequestPayload = calculatePayloadHash(signatureRequest.getBody());

signatureRequest.setHeaders("x-acs-content-sha256", hashedRequestPayload);

// 添加安全令牌(如果存在)

if (securityToken != null && !securityToken.isEmpty()) {

signatureRequest.setHeaders("x-acs-security-token", securityToken);

}

// 构建规范头部和签名头部

CanonicalHeadersResult canonicalHeadersResult = buildCanonicalHeaders(signatureRequest.getHeaders());

// 构建规范请求

String canonicalRequest = String.join("\n",

signatureRequest.getHttpMethod(),

signatureRequest.getCanonicalUri(),

canonicalQueryString,

canonicalHeadersResult.canonicalHeaders,

canonicalHeadersResult.signedHeaders,

hashedRequestPayload);

System.out.println("canonicalRequest=========>\n" + canonicalRequest);

// 步骤 2:构建待签名字符串

String hashedCanonicalRequest = sha256Hex(canonicalRequest.getBytes(StandardCharsets.UTF_8));

String stringToSign = ALGORITHM + "\n" + hashedCanonicalRequest;

System.out.println("stringToSign=========>\n" + stringToSign);

// 步骤 3:计算签名

String signature = DatatypeConverter.printHexBinary(

hmac256(accessKeySecret.getBytes(StandardCharsets.UTF_8), stringToSign))

.toLowerCase();

System.out.println("signature=========>" + signature);

// 步骤 4:构建Authorization头

String authorization = String.format("%s Credential=%s,SignedHeaders=%s,Signature=%s",

ALGORITHM, accessKeyId, canonicalHeadersResult.signedHeaders, signature);

System.out.println("authorization=========>" + authorization);

signatureRequest.getHeaders().put("Authorization", authorization);

} catch (Exception e) {

throw new RuntimeException("Failed to generate authorization", e);

}

}

/**

* 处理请求参数类型为formData的参数。

*/

private static String formDataToString(Map<String, Object> formData) {

Map<String, Object> tileMap = new HashMap<>();

processObject(tileMap, "", formData);

StringBuilder result = new StringBuilder();

boolean first = true;

String symbol = "&";

for (Map.Entry<String, Object> entry : tileMap.entrySet()) {

String value = String.valueOf(entry.getValue());

if (value != null && !value.isEmpty()) {

if (first) {

first = false;

} else {

result.append(symbol);

}

result.append(percentCode(entry.getKey()));

result.append("=");

result.append(percentCode(value));

}

}

return result.toString();

}

/**

* 构建规范查询字符串

*/

private static String buildCanonicalQueryString(Map<String, Object> queryParams) {

return queryParams.entrySet().stream()

.map(entry -> percentCode(entry.getKey()) + "=" +

percentCode(String.valueOf(entry.getValue())))

.collect(Collectors.joining("&"));

}

/**

* 计算请求体哈希值

*/

private static String calculatePayloadHash(byte[] body) throws Exception {

if (body != null) {

return sha256Hex(body);

} else {

return sha256Hex("".getBytes(StandardCharsets.UTF_8));

}

}

/**

* 构建规范头部信息

*/

private static CanonicalHeadersResult buildCanonicalHeaders(Map<String, String> headers) {

List<Map.Entry<String, String>> signedHeaders = headers.entrySet().stream()

.filter(entry -> {

String key = entry.getKey().toLowerCase();

return key.startsWith("x-acs-") || "host".equals(key) || "content-type".equals(key);

})

.sorted(Map.Entry.comparingByKey())

.collect(Collectors.toList());

StringBuilder canonicalHeaders = new StringBuilder();

StringBuilder signedHeadersString = new StringBuilder();

for (Map.Entry<String, String> entry : signedHeaders) {

String lowerKey = entry.getKey().toLowerCase();

String value = entry.getValue().trim();

canonicalHeaders.append(lowerKey).append(":").append(value).append("\n");

signedHeadersString.append(lowerKey).append(";");

}

if (signedHeadersString.length() > 0) {

signedHeadersString.setLength(signedHeadersString.length() - 1); // 移除最后的分号

}

return new CanonicalHeadersResult(canonicalHeaders.toString(), signedHeadersString.toString());

}

private static class CanonicalHeadersResult {

final String canonicalHeaders;

final String signedHeaders;

CanonicalHeadersResult(String canonicalHeaders, String signedHeaders) {

this.canonicalHeaders = canonicalHeaders;

this.signedHeaders = signedHeaders;

}

}

/**

* 处理复杂对象参数

*/

private static void processObject(Map<String, Object> map, String key, Object value) {

if (value == null) {

return;

}

if (key == null) {

key = "";

}

if (value instanceof List<?>) {

List<?> list = (List<?>) value;

for (int i = 0; i < list.size(); ++i) {

processObject(map, key + "." + (i + 1), list.get(i));

}

} else if (value instanceof Map<?, ?>) {

Map<?, ?> subMap = (Map<?, ?>) value;

for (Map.Entry<?, ?> entry : subMap.entrySet()) {

processObject(map, key + "." + entry.getKey().toString(), entry.getValue());

}

} else {

if (key.startsWith(".")) {

key = key.substring(1);

}

if (value instanceof byte[]) {

map.put(key, new String((byte[]) value, StandardCharsets.UTF_8));

} else {

map.put(key, String.valueOf(value));

}

}

}

/**

* HMAC-SHA256计算

*/

private static byte[] hmac256(byte[] secretKey, String str) throws Exception {

Mac mac = Mac.getInstance("HmacSHA256");

SecretKeySpec secretKeySpec = new SecretKeySpec(secretKey, mac.getAlgorithm());

mac.init(secretKeySpec);

return mac.doFinal(str.getBytes(StandardCharsets.UTF_8));

}

/**

* SHA-256哈希计算

*/

private static String sha256Hex(byte[] input) throws Exception {

MessageDigest md = MessageDigest.getInstance("SHA-256");

byte[] digest = md.digest(input);

return DatatypeConverter.printHexBinary(digest).toLowerCase();

}

/**

* URL编码

*/

public static String percentCode(String str) {

if (str == null) {

return "";

}

try {

return URLEncoder.encode(str, "UTF-8")

.replace("+", "%20")

.replace("*", "%2A")

.replace("%7E", "~");

} catch (UnsupportedEncodingException e) {

throw new RuntimeException("UTF-8 encoding not supported", e);

}

}

}

/**

* 签名示例,您需要根据实际情况替换main方法中的示例参数。

* ROA接口和RPC接口只有canonicalUri取值逻辑是完全不同,其余内容都是相似的。

* <p>

* 通过API元数据获取请求方法(methods)、请求参数名称(name)、请求参数类型(type)、请求参数位置(in),并将参数封装到SignatureRequest中。

* 1. 请求参数在元数据中显示"in":"query",通过queryParam传参。注:RPC接口该类型参数也支持通过body传参,content-type为application/x-www-form-urlencoded,参见示例三。

* 2. 请求参数在元数据中显示"in": "body",通过body传参,MIME类型为application/octet-stream、application/json。注:RPC接口不建议使用application/json,可使用示例三替代。

* 3. 请求参数在元数据中显示"in": "formData",通过body传参,MIME类型为application/x-www-form-urlencoded。

*/

public static void main(String[] args) throws IOException {

// 从环境变量获取AccessKey

String accessKeyId = System.getenv("ALIBABA_CLOUD_ACCESS_KEY_ID");

String accessKeySecret = System.getenv("ALIBABA_CLOUD_ACCESS_KEY_SECRET");

String securityToken = System.getenv("ALIBABA_CLOUD_SECURITY_TOKEN");

if (accessKeyId == null || accessKeySecret == null) {

System.err.println("请设置环境变量 ALIBABA_CLOUD_ACCESS_KEY_ID 和 ALIBABA_CLOUD_ACCESS_KEY_SECRET");

return;

}

// RPC接口示例一:请求参数"in":"query",以ECS的DescribeInstanceStatus为例。

SignatureRequest signatureRequest = new SignatureRequest(

"POST",

"/",

"ecs.cn-hangzhou.aliyuncs.com",

"DescribeInstanceStatus",

"2014-05-26"

);

signatureRequest.setQueryParam("RegionId", "cn-hangzhou");

signatureRequest.setQueryParam("InstanceId", Arrays.asList("i-bp10igfmnyttXXXXXXXX", "i-bp1incuofvzxXXXXXXXX"));

/*// RPC接口示例二:请求参数"in":"body"(上传文件场景),以OCR的RecognizeGeneral为例。

SignatureRequest signatureRequest = new SignatureRequest(

"POST",

"/",

"ocr-api.cn-hangzhou.aliyuncs.com",

"RecognizeGeneral",

"2021-07-07");

signatureRequest.setBody(Files.readAllBytes(Paths.get("D:\\test.jpeg")));

signatureRequest.setHeaders("content-type", "application/octet-stream");*/

/*// RPC接口示例三:请求参数"in": "formData"或"in":"body"(非上传文件场景),以机器翻译的TranslateGeneral为例。

String httpMethod = "POST";

String canonicalUri = "/";

String host = "mt.aliyuncs.com";

String xAcsAction = "TranslateGeneral";

String xAcsVersion = "2018-10-12";

SignatureRequest signatureRequest = new SignatureRequest(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion);

Map<String, Object> body = new HashMap<>();

body.put("FormatType", "text");

body.put("SourceLanguage", "zh");

body.put("TargetLanguage", "en");

body.put("SourceText", "你好");

body.put("Scene", "general");

String formDataToString = SignatureService.formDataToString(body);

signatureRequest.setBody(formDataToString.getBytes(StandardCharsets.UTF_8));

signatureRequest.setHeaders("content-type", "application/x-www-form-urlencoded");*/

/*// ROA接口POST请求示例,以容器服务创建集群为例。

SignatureRequest signatureRequest = new SignatureRequest(

"POST",

"/clusters",

"cs.cn-chengdu.aliyuncs.com",

"CreateCluster",

"2015-12-15");

TreeMap<String, Object> body = new TreeMap<>();

body.put("name", "测试");

body.put("cluster_type", "ManagedKubernetes");

body.put("kubernetes_version", "1.34.1-aliyun.1");

body.put("region_id", "cn-chengdu");

body.put("snat_entry", true);

body.put("deletion_protection", true);

body.put("proxy_mode", "ipvs");

body.put("profile", "Default");

body.put("timezone", "Asia/Shanghai");

body.put("cluster_spec", "ack.pro.small");

body.put("enable_rrsa", false);

body.put("service_cidr", "192.168.0.0/16");

body.put("zone_ids", Arrays.asList("cn-chengdu-b","cn-chengdu-b"));

Gson gson = (new GsonBuilder()).disableHtmlEscaping().create();

signatureRequest.setBody(gson.toJson(body).getBytes(StandardCharsets.UTF_8));

signatureRequest.setHeaders("content-type", "application/json");*/

/*// ROA接口GET请求,以容器服务查询集群信息为例。

SignatureRequest signatureRequest = new SignatureRequest(

"GET",

"/clusters/" + SignatureService.percentCode("c299f90b63b************") + "/resources",

"cs.cn-chengdu.aliyuncs.com",

"DescribeClusterResources",

"2015-12-15");

signatureRequest.setQueryParam("with_addon_resources", true);*/

/*// ROA接口DELETE请求,以删除集群为例。

SignatureRequest signatureRequest = new SignatureRequest(

"DELETE",

"/clusters/" + SignatureService.percentCode("c299f90b63b************"),

"cs.cn-chengdu.aliyuncs.com",

"DeleteCluster",

"2015-12-15");*/

// 生成签名

SignatureService.getAuthorization(signatureRequest, accessKeyId, accessKeySecret, securityToken);

// 测试API是否可以调用成功

callApi(signatureRequest);

}

/**

* 仅供测试

*/

private static void callApi(SignatureRequest signatureRequest) {

try {

String url = "https://" + signatureRequest.getHost() + signatureRequest.getCanonicalUri();

URIBuilder uriBuilder = new URIBuilder(url);

// 添加查询参数

for (Map.Entry<String, Object> entry : signatureRequest.getQueryParam().entrySet()) {

uriBuilder.addParameter(entry.getKey(), String.valueOf(entry.getValue()));

}

HttpUriRequest httpRequest;

switch (signatureRequest.getHttpMethod()) {

case "GET":

httpRequest = new HttpGet(uriBuilder.build());

break;

case "POST":

HttpPost httpPost = new HttpPost(uriBuilder.build());

if (signatureRequest.getBody() != null) {

httpPost.setEntity(new ByteArrayEntity(signatureRequest.getBody(), ContentType.create(signatureRequest.getHeaders().get("content-type"))));

}

httpRequest = httpPost;

break;

case "DELETE":

httpRequest = new HttpDelete(uriBuilder.build());

break;

default:

System.out.println("Unsupported HTTP method: " + signatureRequest.getHttpMethod());

throw new IllegalArgumentException("Unsupported HTTP method");

}

// 添加请求头

for (Map.Entry<String, String> entry : signatureRequest.getHeaders().entrySet()) {

httpRequest.addHeader(entry.getKey(), entry.getValue());

}

// 发送请求

try (CloseableHttpClient httpClient = HttpClients.createDefault();

CloseableHttpResponse response = httpClient.execute(httpRequest)) {

String result = EntityUtils.toString(response.getEntity(), "UTF-8");

System.out.println("API Response: " + result);

}

} catch (IOException | URISyntaxException e) {

throw new RuntimeException("Failed to call API", e);

}

}

}

Python示例

示例代码的运行环境是Python 3.12.3,您可能需要根据具体情况对代码进行相应的调整。

需要您手动安装pytz和requests,请根据您所使用的Python版本在终端(Terminal)执行以下命令。

Python3

pip3 install pytz

pip3 install requestsimport hashlib

import hmac

import json

import os

import uuid

from collections import OrderedDict

from datetime import datetime

from typing import Any, Dict, List, Optional, Union

from urllib.parse import quote_plus, urlencode

import pytz

import requests

class SignatureRequest:

def __init__(

self,

http_method: str,

canonical_uri: str,

host: str,

x_acs_action: str,

x_acs_version: str

):

self.http_method = http_method

self.canonical_uri = canonical_uri

self.host = host

self.x_acs_action = x_acs_action

self.x_acs_version = x_acs_version

self.headers = self._init_headers()

self.query_param = OrderedDict() # type: Dict[str, Any]

self.body = None # type: Optional[bytes]

def _init_headers(self) -> Dict[str, str]:

current_time = datetime.now(pytz.timezone('Etc/GMT'))

headers = OrderedDict([

('host', self.host),

('x-acs-action', self.x_acs_action),

('x-acs-version', self.x_acs_version),

('x-acs-date', current_time.strftime('%Y-%m-%dT%H:%M:%SZ')),

('x-acs-signature-nonce', str(uuid.uuid4())),

])

return headers

def sorted_query_params(self) -> None:

"""对查询参数按名称排序并返回编码后的字符串"""

self.query_param = dict(sorted(self.query_param.items()))

def sorted_headers(self) -> None:

"""对请求头按名称排序并返回编码后的字符串"""

self.headers = dict(sorted(self.headers.items()))

def get_authorization(request: SignatureRequest) -> None:

try:

new_query_param = OrderedDict()

process_object(new_query_param, '', request.query_param)

request.query_param.clear()

request.query_param.update(new_query_param)

request.sorted_query_params()

# 步骤 1:拼接规范请求串

canonical_query_string = "&".join(

f"{percent_code(quote_plus(k))}={percent_code(quote_plus(str(v)))}"

for k, v in request.query_param.items()

)

hashed_request_payload = sha256_hex(request.body or b'')

request.headers['x-acs-content-sha256'] = hashed_request_payload

if SECURITY_TOKEN:

signature_request.headers["x-acs-security-token"] = SECURITY_TOKEN

request.sorted_headers()

filtered_headers = OrderedDict()

for k, v in request.headers.items():

if k.lower().startswith("x-acs-") or k.lower() in ["host", "content-type"]:

filtered_headers[k.lower()] = v

canonical_headers = "\n".join(f"{k}:{v}" for k, v in filtered_headers.items()) + "\n"

signed_headers = ";".join(filtered_headers.keys())

canonical_request = (

f"{request.http_method}\n{request.canonical_uri}\n{canonical_query_string}\n"

f"{canonical_headers}\n{signed_headers}\n{hashed_request_payload}"

)

print(canonical_request)

# 步骤 2:拼接待签名字符串

hashed_canonical_request = sha256_hex(canonical_request.encode("utf-8"))

string_to_sign = f"{ALGORITHM}\n{hashed_canonical_request}"

print(string_to_sign)

# 步骤 3:计算签名

signature = hmac256(ACCESS_KEY_SECRET.encode("utf-8"), string_to_sign).hex().lower()

# 步骤 4:拼接Authorization

authorization = f'{ALGORITHM} Credential={ACCESS_KEY_ID},SignedHeaders={signed_headers},Signature={signature}'

request.headers["Authorization"] = authorization

except Exception as e:

print("Failed to get authorization")

print(e)

def form_data_to_string(form_data: Dict[str, Any]) -> str:

tile_map = OrderedDict()

process_object(tile_map, "", form_data)

return urlencode(tile_map)

def process_object(result_map: Dict[str, str], key: str, value: Any) -> None:

if value is None:

return

if isinstance(value, (list, tuple)):

for i, item in enumerate(value):

process_object(result_map, f"{key}.{i + 1}", item)

elif isinstance(value, dict):

for sub_key, sub_value in value.items():

process_object(result_map, f"{key}.{sub_key}", sub_value)

else:

key = key.lstrip(".")

result_map[key] = value.decode("utf-8") if isinstance(value, bytes) else str(value)

def hmac256(key: bytes, msg: str) -> bytes:

return hmac.new(key, msg.encode("utf-8"), hashlib.sha256).digest()

def sha256_hex(s: bytes) -> str:

return hashlib.sha256(s).hexdigest()

def call_api(request: SignatureRequest) -> None:

url = f"https://{request.host}{request.canonical_uri}"

if request.query_param:

url += "?" + urlencode(request.query_param, doseq=True, safe="*")

headers = dict(request.headers)

data = request.body

try:

response = requests.request(

method=request.http_method, url=url, headers=headers, data=data

)

response.raise_for_status()

print(response.text)

except requests.RequestException as e:

print("Failed to send request")

print(e)

def percent_code(encoded_str: str) -> str:

return encoded_str.replace("+", "%20").replace("*", "%2A").replace("%7E", "~")

# 环境变量中获取Access Key ID和Access Key Secret

ACCESS_KEY_ID = os.environ.get("ALIBABA_CLOUD_ACCESS_KEY_ID")

ACCESS_KEY_SECRET = os.environ.get("ALIBABA_CLOUD_ACCESS_KEY_SECRET")

SECURITY_TOKEN = os.environ.get("ALIBABA_CLOUD_SECURITY_TOKEN")

ALGORITHM = "ACS3-HMAC-SHA256"

"""

签名示例,您在测试时可根据实际情况选择main函数中的示例并修改示例值,例如调用SendSms选择示例一即可,然后修改http_method、host、x_acs_action、x_acs_version以及query_param。

ROA和RPC只有canonicalUri取值逻辑是不同的。

通过OpenAPI元数据获取请求方法(methods)、请求参数名称(name)、请求参数类型(type)、请求参数位置(in),并将参数封装到SignatureRequest中。

1. 请求参数在元数据中显示"in":"query",通过queryParam传参,无需设置content-type。注:RPC接口该类型参数也支持通过body传参,content-type为application/x-www-form-urlencoded,参见示例三。

2. 请求参数在元数据中显示"in": "body",通过body传参,根据实际情况设置content-type。注:RPC接口不建议使用application/json,可使用示例三替代。

3. 请求参数在元数据中显示"in": "formData",通过body传参,content-type为application/x-www-form-urlencoded。

"""

if __name__ == "__main__":

# RPC接口请求示例一:请求参数"in":"query"

http_method = "POST" # 请求方式,从元数据中可以获取,建议使用POST。

canonical_uri = "/" # RPC接口无资源路径,故使用正斜杠(/)作为CanonicalURI

host = "ecs.cn-hangzhou.aliyuncs.com" # 云产品服务接入点

x_acs_action = "DescribeInstanceStatus" # API名称

x_acs_version = "2014-05-26" # API版本号

signature_request = SignatureRequest(http_method, canonical_uri, host, x_acs_action, x_acs_version)

# DescribeInstanceStatus请求参数如下:

# RegionId在元数据中显示的类型是String,"in":"query",必填

signature_request.query_param['RegionId'] = 'cn-hangzhou'

# InstanceId的在元数据中显示的类型是array,"in":"query",非必填

signature_request.query_param['InstanceId'] = ["i-bp10igfmnyttXXXXXXXX", "i-bp1incuofvzxXXXXXXXX",

"i-bp1incuofvzxXXXXXXXX"]

# # RPC接口请求示例二:请求参数"in":"body"(上传文件场景)

# http_method = "POST"

# canonical_uri = "/"

# host = "ocr-api.cn-hangzhou.aliyuncs.com"

# x_acs_action = "RecognizeGeneral"

# x_acs_version = "2021-07-07"

# signature_request = SignatureRequest(http_method, canonical_uri, host, x_acs_action, x_acs_version)

# # 请求参数在元数据中显示"in": "body",通过body传参。

# file_path = "D:\\test.png"

# with open(file_path, 'rb') as file:

# # 读取图片内容为字节数组

# signature_request.body = file.read()

# signature_request.headers["content-type"] = "application/octet-stream"

# # RPC接口请求示例三:请求参数"in": "formData"或"in":"body"(非上传文件场景)

# http_method = "POST"

# canonical_uri = "/"

# host = "mt.aliyuncs.com"

# x_acs_action = "TranslateGeneral"

# x_acs_version = "2018-10-12"

# signature_request = SignatureRequest(http_method, canonical_uri, host, x_acs_action, x_acs_version)

# # TranslateGeneral请求参数如下:

# # Context在元数据中显示的类型是String,"in":"query",非必填

# signature_request.query_param['Context'] = '早上'

# # FormatType、SourceLanguage、TargetLanguage等参数,在元数据中显示"in":"formData"

# form_data = OrderedDict()

# form_data["FormatType"] = "text"

# form_data["SourceLanguage"] = "zh"

# form_data["TargetLanguage"] = "en"

# form_data["SourceText"] = "你好"

# form_data["Scene"] = "general"

# signature_request.body = bytes(form_data_to_string(form_data), 'utf-8')

# signature_request.headers["content-type"] = "application/x-www-form-urlencoded"

# # 示例四:ROA接口POST请求

# http_method = "POST"

# canonical_uri = "/clusters"

# host = "cs.cn-beijing.aliyuncs.com"

# x_acs_action = "CreateCluster"

# x_acs_version = "2015-12-15"

# signature_request = SignatureRequest(http_method, canonical_uri, host, x_acs_action, x_acs_version)

# 请求参数在元数据中显示"in":"body",通过body传参。

# body = OrderedDict()

# body["name"] = "testDemo"

# body["region_id"] = "cn-beijing"

# body["cluster_type"] = "ExternalKubernetes"

# body["vpcid"] = "vpc-2zeou1uod4ylaXXXXXXXX"

# body["container_cidr"] = "172.16.1.0/20"

# body["service_cidr"] = "10.2.0.0/24"

# body["security_group_id"] = "sg-2ze1a0rlgeo7XXXXXXXX"

# body["vswitch_ids"] = ["vsw-2zei30dhfldu8XXXXXXXX"]

# signature_request.body = bytes(json.dumps(body, separators=(',', ':')), 'utf-8')

# signature_request.headers["content-type"] = "application/json; charset=utf-8"

# # 示例五:ROA接口GET请求

# http_method = "GET"

# # canonicalUri如果存在path参数,需要对path参数encode,percent_code({path参数})

# cluster_id_encode = percent_code("ca72cfced86db497cab79aa28XXXXXXXX")

# canonical_uri = f"/clusters/{cluster_id_encode}/resources"

# host = "cs.cn-beijing.aliyuncs.com"

# x_acs_action = "DescribeClusterResources"

# x_acs_version = "2015-12-15"

# signature_request = SignatureRequest(http_method, canonical_uri, host, x_acs_action, x_acs_version)

# signature_request.query_param['with_addon_resources'] = True

# # 示例六:ROA接口DELETE请求

# http_method = "DELETE"

# # canonicalUri如果存在path参数,需要对path参数encode,percent_code({path参数})

# cluster_id_encode = percent_code("ca72cfced86db497cab79aa28XXXXXXXX")

# canonical_uri = f"/clusters/{cluster_id_encode}"

# host = "cs.cn-beijing.aliyuncs.com"

# x_acs_action = "DeleteCluster"

# x_acs_version = "2015-12-15"

# signature_request = SignatureRequest(http_method, canonical_uri, host, x_acs_action, x_acs_version)

get_authorization(signature_request)

call_api(signature_request)

Go示例

示例代码的运行环境是go1.22.2,您可能需要根据具体情况对代码进行相应的调整。

需要您在终端(Terminal)执行以下命令:

go get github.com/google/uuid

go get golang.org/x/exp/mapspackage main

import (

"bytes"

"crypto/hmac"

"crypto/sha256"

"encoding/hex"

"io"

"os"

"sort"

"golang.org/x/exp/maps"

"fmt"

"net/http"

"net/url"

"strings"

"time"

"github.com/google/uuid"

)

type Request struct {

httpMethod string

canonicalUri string

host string

xAcsAction string

xAcsVersion string

headers map[string]string

body []byte

queryParam map[string]interface{}

}

func NewRequest(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion string) *Request {

req := &Request{

httpMethod: httpMethod,

canonicalUri: canonicalUri,

host: host,

xAcsAction: xAcsAction,

xAcsVersion: xAcsVersion,

headers: make(map[string]string),

queryParam: make(map[string]interface{}),

}

req.headers["host"] = host

req.headers["x-acs-action"] = xAcsAction

req.headers["x-acs-version"] = xAcsVersion

req.headers["x-acs-date"] = time.Now().UTC().Format(time.RFC3339)

req.headers["x-acs-signature-nonce"] = uuid.New().String()

return req

}

// os.Getenv()表示从环境变量中获取AccessKey ID和AccessKey Secret。

var (

AccessKeyId = os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_ID")

AccessKeySecret = os.Getenv("ALIBABA_CLOUD_ACCESS_KEY_SECRET")

SecurityToken = os.Getenv("ALIBABA_CLOUD_SECURITY_TOKEN")

ALGORITHM = "ACS3-HMAC-SHA256"

)

// 签名示例,您需要根据实际情况替换main方法中的示例参数。

// ROA接口和RPC接口只有canonicalUri取值逻辑是完全不同,其余内容都是相似的。

// 通过API元数据获取请求方法(methods)、请求参数名称(name)、请求参数类型(type)、请求参数位置(in),并将参数封装到SignatureRequest中。

// 1. 请求参数在元数据中显示"in":"query",通过queryParam传参。注:RPC接口该类型参数也支持通过body传参,content-type为application/x-www-form-urlencoded,参见示例三。

// 2. 请求参数在元数据中显示"in": "body",通过body传参,MIME类型为application/octet-stream、application/json。RPC接口不建议使用application/json,可使用示例三替代。

// 3. 请求参数在元数据中显示"in": "formData",通过body传参,MIME类型为application/x-www-form-urlencoded。

func main() {

// RPC接口请求示例一:请求参数"in":"query"

httpMethod := "POST" // 请求方式,大部分RPC接口同时支持POST和GET,此处以POST为例

canonicalUri := "/" // RPC接口无资源路径,故使用正斜杠(/)作为CanonicalURI

host := "ecs.cn-hangzhou.aliyuncs.com" // 云产品服务接入点

xAcsAction := "DescribeInstanceStatus" // API名称

xAcsVersion := "2014-05-26" // API版本号

req := NewRequest(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion)

// DescribeInstanceStatus请求参数如下:

// RegionId在元数据中显示的类型是String,"in":"query",必填

req.queryParam["RegionId"] = "cn-hangzhou"

// InstanceId的在元数据中显示的类型是array,"in":"query",非必填

instanceIds := []interface{}{"i-bp10igfmnyttXXXXXXXX", "i-bp1incuofvzxXXXXXXXX", "i-bp1incuofvzxXXXXXXXX"}

req.queryParam["InstanceId"] = instanceIds

// // RPC接口请求示例二:请求参数"in":"body"(上传文件场景)

// httpMethod := "POST"

// canonicalUri := "/"

// host := "ocr-api.cn-hangzhou.aliyuncs.com"

// xAcsAction := "RecognizeGeneral"

// xAcsVersion := "2021-07-07"

// req := NewRequest(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion)

// // 读取文件内容

// filePath := "D:\\test.png"

// bytes, err := os.ReadFile(filePath)

// if err != nil {

// fmt.Println("Error reading file:", err)

// return

// }

// req.body = bytes

// req.headers["content-type"] = "application/octet-stream"

// // RPC接口请求示例三:请求参数"in": "formData"或"in":"body"(非上传文件场景)

// httpMethod := "POST"

// canonicalUri := "/"

// host := "mt.aliyuncs.com"

// xAcsAction := "TranslateGeneral"

// xAcsVersion := "2018-10-12"

// req := NewRequest(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion)

// // TranslateGeneral请求参数如下:

// // Context在元数据中显示的类型是String,"in":"query",非必填

// req.queryParam["Context"] = "早上"

// // FormatType、SourceLanguage、TargetLanguage等参数,在元数据中显示"in":"formData"

// body := make(map[string]interface{})

// body["FormatType"] = "text"

// body["SourceLanguage"] = "zh"

// body["TargetLanguage"] = "en"

// body["SourceText"] = "你好"

// body["Scene"] = "general"

// str := formDataToString(body)

// req.body = []byte(*str)

// req.headers["content-type"] = "application/x-www-form-urlencoded"

// // ROA接口POST请求

// httpMethod := "POST"

// canonicalUri := "/clusters"

// host := "cs.cn-beijing.aliyuncs.com"

// xAcsAction := "CreateCluster"

// xAcsVersion := "2015-12-15"

// req := NewRequest(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion)

// // 封装请求参数,请求参数在元数据中显示"in": "body",表示参数放在body中

// body := make(map[string]interface{})

// body["name"] = "testDemo"

// body["region_id"] = "cn-beijing"

// body["cluster_type"] = "ExternalKubernetes"

// body["vpcid"] = "vpc-2zeou1uod4ylaXXXXXXXX"

// body["container_cidr"] = "10.0.0.0/8"

// body["service_cidr"] = "172.16.1.0/20"

// body["security_group_id"] = "sg-2ze1a0rlgeo7XXXXXXXX"

// vswitch_ids := []interface{}{"vsw-2zei30dhfldu8XXXXXXXX"}

// body["vswitch_ids"] = vswitch_ids

// jsonBytes, err := json.Marshal(body)

// if err != nil {

// fmt.Println("Error marshaling to JSON:", err)

// return

// }

// req.body = []byte(jsonBytes)

// req.headers["content-type"] = "application/json; charset=utf-8"

// // ROA接口GET请求

// httpMethod := "GET"

// // canonicalUri如果存在path参数,需要对path参数encode,percentCode({path参数})

// canonicalUri := "/clusters/" + percentCode("c558c166928f9446dae400d106e124f66") + "/resources"

// host := "cs.cn-beijing.aliyuncs.com"

// xAcsAction := "DescribeClusterResources"

// xAcsVersion := "2015-12-15"

// req := NewRequest(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion)

// req.queryParam["with_addon_resources"] = "true"

// // ROA接口DELETE请求

// httpMethod := "DELETE"

// // canonicalUri如果存在path参数,需要对path参数encode,percentCode({path参数})

// canonicalUri := "/clusters/" + percentCode("c558c166928f9446dae400d106e124f66")

// host := "cs.cn-beijing.aliyuncs.com"

// xAcsAction := "DeleteCluster"

// xAcsVersion := "2015-12-15"

// req := NewRequest(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion)

// 签名过程

getAuthorization(req)

// 调用API

error := callAPI(req)

if error != nil {

println(error.Error())

}

}

func callAPI(req *Request) error {

urlStr := "https://" + req.host + req.canonicalUri

q := url.Values{}

keys := maps.Keys(req.queryParam)

sort.Strings(keys)

for _, k := range keys {

v := req.queryParam[k]

q.Set(k, fmt.Sprintf("%v", v))

}

urlStr += "?" + q.Encode()

fmt.Println(urlStr)

httpReq, err := http.NewRequest(req.httpMethod, urlStr, strings.NewReader(string(req.body)))

if err != nil {

return err

}

for key, value := range req.headers {

httpReq.Header.Set(key, value)

}

client := &http.Client{}

resp, err := client.Do(httpReq)

if err != nil {

return err

}

defer func(Body io.ReadCloser) {

err := Body.Close()

if err != nil {

return

}

}(resp.Body)

var respBuffer bytes.Buffer

_, err = io.Copy(&respBuffer, resp.Body)

if err != nil {

return err

}

respBytes := respBuffer.Bytes()

fmt.Println(string(respBytes))

return nil

}

func getAuthorization(req *Request) {

// 处理queryParam中参数值为List、Map类型的参数,将参数平铺

newQueryParams := make(map[string]interface{})

processObject(newQueryParams, "", req.queryParam)

req.queryParam = newQueryParams

// 步骤 1:拼接规范请求串

canonicalQueryString := ""

keys := maps.Keys(req.queryParam)

sort.Strings(keys)

for _, k := range keys {

v := req.queryParam[k]

canonicalQueryString += percentCode(url.QueryEscape(k)) + "=" + percentCode(url.QueryEscape(fmt.Sprintf("%v", v))) + "&"

}

canonicalQueryString = strings.TrimSuffix(canonicalQueryString, "&")

fmt.Printf("canonicalQueryString========>%s\n", canonicalQueryString)

var bodyContent []byte

if req.body == nil {

bodyContent = []byte("")

} else {

bodyContent = req.body

}

hashedRequestPayload := sha256Hex(bodyContent)

req.headers["x-acs-content-sha256"] = hashedRequestPayload

if SecurityToken != "" {

req.headers["x-acs-security-token"] = SecurityToken

}

canonicalHeaders := ""

signedHeaders := ""

HeadersKeys := maps.Keys(req.headers)

sort.Strings(HeadersKeys)

for _, k := range HeadersKeys {

lowerKey := strings.ToLower(k)

if lowerKey == "host" || strings.HasPrefix(lowerKey, "x-acs-") || lowerKey == "content-type" {

canonicalHeaders += lowerKey + ":" + req.headers[k] + "\n"

signedHeaders += lowerKey + ";"

}

}

signedHeaders = strings.TrimSuffix(signedHeaders, ";")

canonicalRequest := req.httpMethod + "\n" + req.canonicalUri + "\n" + canonicalQueryString + "\n" + canonicalHeaders + "\n" + signedHeaders + "\n" + hashedRequestPayload

fmt.Printf("canonicalRequest========>\n%s\n", canonicalRequest)

// 步骤 2:拼接待签名字符串

hashedCanonicalRequest := sha256Hex([]byte(canonicalRequest))

stringToSign := ALGORITHM + "\n" + hashedCanonicalRequest

fmt.Printf("stringToSign========>\n%s\n", stringToSign)

// 步骤 3:计算签名

byteData, err := hmac256([]byte(AccessKeySecret), stringToSign)

if err != nil {

fmt.Println(err)

panic(err)

}

signature := strings.ToLower(hex.EncodeToString(byteData))

// 步骤 4:拼接Authorization

authorization := ALGORITHM + " Credential=" + AccessKeyId + ",SignedHeaders=" + signedHeaders + ",Signature=" + signature

req.headers["Authorization"] = authorization

}

func hmac256(key []byte, toSignString string) ([]byte, error) {

// 实例化HMAC-SHA256哈希

h := hmac.New(sha256.New, key)

// 写入待签名的字符串

_, err := h.Write([]byte(toSignString))

if err != nil {

return nil, err

}

// 计算签名并返回

return h.Sum(nil), nil

}

func sha256Hex(byteArray []byte) string {

// 实例化SHA-256哈希函数

hash := sha256.New()

// 将字符串写入哈希函数

_, _ = hash.Write(byteArray)

// 计算SHA-256哈希值并转换为小写的十六进制字符串

hexString := hex.EncodeToString(hash.Sum(nil))

return hexString

}

func percentCode(str string) string {

// 替换特定的编码字符

str = strings.ReplaceAll(str, "+", "%20")

str = strings.ReplaceAll(str, "*", "%2A")

str = strings.ReplaceAll(str, "%7E", "~")

return str

}

func formDataToString(formData map[string]interface{}) *string {

tmp := make(map[string]interface{})

processObject(tmp, "", formData)

res := ""

urlEncoder := url.Values{}

for key, value := range tmp {

v := fmt.Sprintf("%v", value)

urlEncoder.Add(key, v)

}

res = urlEncoder.Encode()

return &res

}

// processObject 递归处理对象,将复杂对象(如Map和List)展开为平面的键值对

func processObject(mapResult map[string]interface{}, key string, value interface{}) {

if value == nil {

return

}

switch v := value.(type) {

case []interface{}:

for i, item := range v {

processObject(mapResult, fmt.Sprintf("%s.%d", key, i+1), item)

}

case map[string]interface{}:

for subKey, subValue := range v {

processObject(mapResult, fmt.Sprintf("%s.%s", key, subKey), subValue)

}

default:

if strings.HasPrefix(key, ".") {

key = key[1:]

}

if b, ok := v.([]byte); ok {

mapResult[key] = string(b)

} else {

mapResult[key] = fmt.Sprintf("%v", v)

}

}

}

Node.js示例

示例代码的运行环境是Node.js v20.13.1,您可能需要根据具体情况对代码进行相应的调整。

本示例所用语言是Node.js。

const crypto = require('crypto');

const fs = require('fs');

class Request {

constructor(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion) {

this.httpMethod = httpMethod;

this.canonicalUri = canonicalUri || '/';

this.host = host;

this.xAcsAction = xAcsAction;

this.xAcsVersion = xAcsVersion;

this.headers = {};

this.body = null;

this.queryParam = {};

this.initHeader();

}

initHeader() {

const date = new Date();

this.headers = {

'host': this.host,

'x-acs-action': this.xAcsAction,

'x-acs-version': this.xAcsVersion,

'x-acs-date': date.toISOString().replace(/\..+/, 'Z'),

'x-acs-signature-nonce': crypto.randomBytes(16).toString('hex')

}

}

}

const ALGORITHM = 'ACS3-HMAC-SHA256';

const accessKeyId = process.env.ALIBABA_CLOUD_ACCESS_KEY_ID;

const accessKeySecret = process.env.ALIBABA_CLOUD_ACCESS_KEY_SECRET;

const securityToken = process.env.ALIBABA_CLOUD_SECURITY_TOKEN;

const encoder = new TextEncoder()

if (!accessKeyId || !accessKeySecret) {

console.error('ALIBABA_CLOUD_ACCESS_KEY_ID and ALIBABA_CLOUD_ACCESS_KEY_SECRET environment variables must be set.');

process.exit(1);

}

function getAuthorization(signRequest) {

try {

newQueryParam = {};

processObject(newQueryParam, "", signRequest.queryParam);

signRequest.queryParam = newQueryParam;

// 步骤 1:拼接规范请求串

const canonicalQueryString = Object.entries(signRequest.queryParam)

.sort(([a], [b]) => a.localeCompare(b))

.map(([key, value]) => `${percentCode(key)}=${percentCode(value)}`)

.join('&');

// 请求体,当请求正文为空时,比如GET请求,RequestPayload固定为空字符串

const requestPayload = signRequest.body || encoder.encode('');

const hashedRequestPayload = sha256Hex(requestPayload);

signRequest.headers['x-acs-content-sha256'] = hashedRequestPayload;

if (securityToken) {

signRequest.headers['x-acs-security-token'] = securityToken;

}

// 将所有key都转换为小写

signRequest.headers = Object.fromEntries(

Object.entries(signRequest.headers).map(([key, value]) => [key.toLowerCase(), value])

);

const sortedKeys = Object.keys(signRequest.headers)

.filter(key => key.startsWith('x-acs-') || key === 'host' || key === 'content-type')

.sort();

// 已签名消息头列表,多个请求头名称(小写)按首字母升序排列并以英文分号(;)分隔

const signedHeaders = sortedKeys.join(";")

// 构造请求头,多个规范化消息头,按照消息头名称(小写)的字符代码顺序以升序排列后拼接在一起

const canonicalHeaders = sortedKeys.map(key => `${key}:${signRequest.headers[key]}`).join('\n') + '\n';

const canonicalRequest = [

signRequest.httpMethod,

signRequest.canonicalUri,

canonicalQueryString,

canonicalHeaders,

signedHeaders,

hashedRequestPayload

].join('\n');

console.log('canonicalRequest=========>\n', canonicalRequest);

// 步骤 2:拼接待签名字符串

const hashedCanonicalRequest = sha256Hex(encoder.encode(canonicalRequest));

const stringToSign = `${ALGORITHM}\n${hashedCanonicalRequest}`;

console.log('stringToSign=========>', stringToSign);

// 步骤 3:计算签名

const signature = hmac256(accessKeySecret, stringToSign);

console.log('signature=========>', signature);

// 步骤 4:拼接 Authorization

const authorization = `${ALGORITHM} Credential=${accessKeyId},SignedHeaders=${signedHeaders},Signature=${signature}`;

console.log('authorization=========>', authorization);

signRequest.headers['Authorization'] = authorization;

} catch (error) {

console.error('Failed to get authorization');

console.error(error);

}

}

async function callApi(signRequest) {

try {

let url = `https://${signRequest.host}${signRequest.canonicalUri}`;

// 添加请求参数

if (signRequest.queryParam) {

const query = new URLSearchParams(signRequest.queryParam);

url += '?' + query.toString();

}

console.log('url=========>', url);

// 配置请求选项

let options = {

method: signRequest.httpMethod.toUpperCase(),

headers: signRequest.headers

};

// 处理请求体

if (signRequest.body && ['POST', 'PUT'].includes(signRequest.httpMethod.toUpperCase())) {

options.body = signRequest.body;

}

return (await fetch(url, options)).text();

} catch (error) {

console.error('Failed to send request:', error);

}

}

function percentCode(str) {

return encodeURIComponent(str)

.replace(/\+/g, '%20')

.replace(/\*/g, '%2A')

.replace(/~/g, '%7E');

}

function hmac256(key, data) {

const hmac = crypto.createHmac('sha256', key);

hmac.update(data, 'utf8');

return hmac.digest('hex').toLowerCase();

}

function sha256Hex(bytes) {

const hash = crypto.createHash('sha256');

const digest = hash.update(bytes).digest('hex');

return digest.toLowerCase();

}

function formDataToString(formData) {

const tmp = {};

processObject(tmp, "", formData);

let queryString = '';

for (let [key, value] of Object.entries(tmp)) {

if (queryString !== '') {

queryString += '&';

}

queryString += encodeURIComponent(key) + '=' + encodeURIComponent(value);

}

return queryString;

}

function processObject(map, key, value) {

// 如果值为空,则无需进一步处理

if (value === null) {

return;

}

if (key === null) {

key = "";

}

// 当值为Array类型时,遍历Array中的每个元素,并递归处理

if (Array.isArray(value)) {

value.forEach((item, index) => {

processObject(map, `${key}.${index + 1}`, item);

});

} else if (typeof value === 'object' && value !== null) {

// 当值为Object类型时,遍历Object中的每个键值对,并递归处理

Object.entries(value).forEach(([subKey, subValue]) => {

processObject(map, `${key}.${subKey}`, subValue);

});

} else {

// 对于以"."开头的键,移除开头的"."以保持键的连续性

if (key.startsWith('.')) {

key = key.slice(1);

}

map[key] = String(value);

}

}

/**

* 签名示例,您需要根据实际情况替换main方法中的示例参数。

* ROA接口和RPC接口只有canonicalUri取值逻辑是完全不同,其余内容都是相似的。

*

* 通过API元数据获取请求方法(methods)、请求参数名称(name)、请求参数类型(type)、请求参数位置(in),并将参数封装到SignatureRequest中。

* 1. 请求参数在元数据中显示"in":"query",通过queryParam传参。注:RPC接口该类型参数也支持通过body传参,content-type为application/x-www-form-urlencoded,参见示例三。

* 2. 请求参数在元数据中显示"in": "body",通过body传参,MIME类型为application/octet-stream、application/json。RPC接口不建议使用application/json,可使用示例三替代。

* 3. 请求参数在元数据中显示"in": "formData",通过body传参,MIME类型为application/x-www-form-urlencoded。

*/

// RPC接口请求示例一:请求参数"in":"query"

const httpMethod = 'POST'; // 请求方式,大部分RPC接口同时支持POST和GET,此处以POST为例

const canonicalUri = '/'; // RPC接口无资源路径,故使用正斜杠(/)作为CanonicalURI

const host = 'ecs.cn-hangzhou.aliyuncs.com'; // endpoint

const xAcsAction = 'DescribeInstanceStatus'; // API名称

const xAcsVersion = '2014-05-26'; // API版本号

const signRequest = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion, xAcsVersion);

// DescribeInstanceStatus请求参数如下:

signRequest.queryParam = {

// RegionId在元数据中显示的类型是String,"in":"query",必填

RegionId: 'cn-hangzhou',

// InstanceId的在元数据中显示的类型是array,"in":"query",非必填

InstanceId: ["i-bp10igfmnyttXXXXXXXX", "i-bp1incuofvzxXXXXXXXX", "i-bp1incuofvzxXXXXXXXX"],

}

// // RPC接口请求示例二:请求参数"in":"body"(上传文件场景)

// const httpMethod = 'POST';

// const canonicalUri = '/';

// const host = 'ocr-api.cn-hangzhou.aliyuncs.com';

// const xAcsAction = 'RecognizeGeneral';

// const xAcsVersion = '2021-07-07';

// const signRequest = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion, xAcsVersion);

// const filePath = 'D:\\test.png';

// const bytes = fs.readFileSync(filePath);

// // 请求参数在元数据中显示"in": "body",表示参数放在body中

// signRequest.body = bytes;

// signRequest.headers['content-type'] = 'application/octet-stream';

// // RPC接口请求示例三:请求参数"in": "formData"或"in":"body"(非上传文件场景)

// const httpMethod = 'POST'; // 请求方式,大部分RPC接口同时支持POST和GET,此处以POST为例

// const canonicalUri = '/'; // RPC接口无资源路径,故使用正斜杠(/)作为CanonicalURI

// const host = 'mt.aliyuncs.com'; // endpoint

// const xAcsAction = 'TranslateGeneral'; // API名称

// const xAcsVersion = '2018-10-12'; // API版本号

// const signRequest = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion, xAcsVersion);

// // TranslateGeneral请求参数如下:

// // Context在元数据中显示的类型是String,"in":"query",非必填

// signRequest.queryParam["Context"] = "早上";

// // FormatType、SourceLanguage、TargetLanguage等参数,在元数据中显示"in":"formData"

// const formData = {

// SourceLanguage: "zh",

// TargetLanguage: "en",

// FormatType: "text",

// Scene: "general",

// SourceText: '你好'

// }

// const str = formDataToString(formData)

// signRequest.body = encoder.encode(str);

// signRequest.headers['content-type'] = 'application/x-www-form-urlencoded';

// // ROA接口POST请求

// const httpMethod = 'POST';

// const canonicalUri = '/clusters';

// const host = 'cs.cn-beijing.aliyuncs.com';

// const xAcsAction = 'CreateCluster';

// const xAcsVersion = '2015-12-15';

// const signRequest = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion, xAcsVersion);

// // 请求参数在元数据中显示"in": "body",表示参数放在body中

// const body = {

// name: 'testDemo',

// region_id: 'cn-beijing',

// cluster_type: 'ExternalKubernetes',

// vpcid: 'vpc-2zeou1uod4ylaf35teei9',

// container_cidr: '10.0.0.0/8',

// service_cidr: '172.16.3.0/20',

// security_group_id: 'sg-2ze1a0rlgeo7dj37dd1q',

// vswitch_ids: [

// 'vsw-2zei30dhfldu8ytmtarro'

// ],

// }

// signRequest.body = encoder.encode(JSON.stringify(body));

// signRequest.headers['content-type'] = 'application/json';

// // ROA接口GET请求

// const httpMethod = 'GET';

// // canonicalUri如果存在path参数,需要对path参数encode,percentCode({path参数})

// const canonicalUri = '/clusters/' + percentCode("c28c2615f8bfd466b9ef9a76c61706e96") + '/resources';

// const host = 'cs.cn-beijing.aliyuncs.com';

// const xAcsAction = 'DescribeClusterResources';

// const xAcsVersion = '2015-12-15';

// const signRequest = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion, xAcsVersion);

// signRequest.queryParam = {

// with_addon_resources: true,

// }

// // ROA接口DELETE请求

// const httpMethod = 'DELETE';

// // canonicalUri如果存在path参数,需要对path参数encode,percentCode({path参数})

// const canonicalUri = '/clusters/' + percentCode("c28c2615f8bfd466b9ef9a76c61706e96");

// const host = 'cs.cn-beijing.aliyuncs.com';

// const xAcsAction = 'DeleteCluster';

// const xAcsVersion = '2015-12-15';

// const signRequest = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion, xAcsVersion);

getAuthorization(signRequest);

// 调用API

callApi(signRequest).then(r => {

console.log(r);

}).catch(error => {

console.error(error);

});

PHP示例

示例代码的运行环境是PHP 7.4.33,您可能需要根据具体情况对代码进行相应的调整。

<?php

class SignatureDemo

{

// 加密算法

private $ALGORITHM;

// Access Key ID

private $AccessKeyId;

// Access Key Secret

private $AccessKeySecret;

private $SecurityToken;

public function __construct()

{

date_default_timezone_set('UTC'); // 设置时区为GMT

$this->AccessKeyId = getenv('ALIBABA_CLOUD_ACCESS_KEY_ID'); // getenv()表示从环境变量中获取RAM用户Access Key ID

$this->AccessKeySecret = getenv('ALIBABA_CLOUD_ACCESS_KEY_SECRET'); // getenv()表示从环境变量中获取RAM用户Access Key Secret

$this->SecurityToken = getenv('ALIBABA_CLOUD_SECURITY_TOKEN');

$this->ALGORITHM = 'ACS3-HMAC-SHA256'; // 设置加密算法

}

/**

* 签名示例,您需要根据实际情况替换main方法中的示例参数。

* ROA接口和RPC接口只有canonicalUri取值逻辑是完全不同,其余内容都是相似的。

*

* 通过API元数据获取请求方法(methods)、请求参数名称(name)、请求参数类型(type)、请求参数位置(in),并将参数封装到SignatureRequest中。

* 1. 请求参数在元数据中显示"in":"query",通过queryParam传参。注:RPC接口该类型参数也支持通过body传参,content-type为application/x-www-form-urlencoded,参见示例三。

* 2. 请求参数在元数据中显示"in": "body",通过body传参,MIME类型为application/octet-stream、application/json。RPC接口不建议使用application/json,可使用示例三替代。

* 3. 请求参数在元数据中显示"in": "formData",通过body传参,MIME类型为application/x-www-form-urlencoded。

*/

public function main()

{

// RPC接口请求示例一:请求参数"in":"query"

$request = $this->createRequest('POST', '/', 'ecs.cn-hangzhou.aliyuncs.com', 'DescribeInstanceStatus', '2014-05-26');

// DescribeInstanceStatus请求参数如下:

$request['queryParam'] = [

// RegionId在元数据中显示的类型是String,"in":"query",必填

'RegionId' => 'cn-hangzhou',

// InstanceId的在元数据中显示的类型是array,"in":"query",非必填

'InstanceId' => ["i-bp11ht4h2kdXXXXXXXX", "i-bp16maz3h3xgXXXXXXXX", "i-bp10r67hmslXXXXXXXX"]

];

// // RPC接口请求示例二:请求参数"in":"body"(上传文件场景)

// $request = $this->createRequest('POST', '/', 'ocr-api.cn-hangzhou.aliyuncs.com', 'RecognizeGeneral', '2021-07-07');

// // 请求参数在元数据中显示"in": "body",通过body传参。

// $filePath = 'D:\\test.png';

// // 使用文件资源传入二进制格式文件

// $fileResource = fopen($filePath, 'rb');

// $request['body'] = stream_get_contents($fileResource);

// $request['headers']['content-type'] = 'application/octet-stream'; // 设置 Content-Type 为 application/octet-stream

// // 关闭文件资源

// fclose($fileResource);

// // RPC接口请求示例三:请求参数"in": "formData"或"in":"body"(非上传文件场景)

// $request = $this->createRequest('POST', '/', 'mt.aliyuncs.com', 'TranslateGeneral', '2018-10-12');

// // TranslateGeneral请求参数如下:

// $request['queryParam'] = [

// // Context在元数据中显示的类型是String,"in":"query",非必填

// 'Context' => '早上',

// ];

// $formData = [

// 'FormatType' => 'text',

// 'SourceLanguage' => 'zh',

// 'TargetLanguage' => 'en',

// 'SourceText' => '你好',

// 'Scene' => 'general',

// ];

// $str = self::formDataToString($formData);

// $request['body'] = $str;

// $request['headers']['content-type'] = 'application/x-www-form-urlencoded';

// // ROA接口POST请求

// $request = $this->createRequest('POST', '/clusters', 'cs.cn-beijing.aliyuncs.com', 'CreateCluster', '2015-12-15');

// $bodyData = [

// 'name' => '测试集群',

// 'region_id' => 'cn-beijing',

// 'cluster_type' => 'ExternalKubernetes',

// 'vpcid' => 'vpc-2zeou1uod4ylaXXXXXXXX',

// 'service_cidr' => '10.2.0.0/24',

// 'security_group_id' => 'sg-2ze1a0rlgeo7XXXXXXXX',

// "vswitch_ids" => [

// "vsw-2zei30dhfldu8XXXXXXXX"

// ]

// ];

// $request['body'] = json_encode($bodyData, JSON_UNESCAPED_UNICODE);

// $request['headers']['content-type'] = 'application/json; charset=utf-8';

// // ROA接口GET请求

// // canonicalUri如果存在path参数,需要对path参数encode,rawurlencode({path参数})

// $cluster_id = 'c930976b3b1fc4e02bc09831dXXXXXXXX';

// $canonicalUri = sprintf("/clusters/%s/resources", rawurlencode($cluster_id));

// $request = $this->createRequest('GET', $canonicalUri, 'cs.cn-beijing.aliyuncs.com', 'DescribeClusterResources', '2015-12-15');

// $request['queryParam'] = [

// 'with_addon_resources' => true,

// ];

// // ROA接口DELETE请求

// $cluster_id = 'c930976b3b1fc4e02bc09831dXXXXXXXX';

// $canonicalUri = sprintf("/clusters/%s", rawurlencode($cluster_id));

// $request = $this->createRequest('DELETE', $canonicalUri, 'cs.cn-beijing.aliyuncs.com', 'DeleteCluster', '2015-12-15');

$this->getAuthorization($request);

// 调用API

$this->callApi($request);

}

private function createRequest($httpMethod, $canonicalUri, $host, $xAcsAction, $xAcsVersion)

{

$headers = [

'host' => $host,

'x-acs-action' => $xAcsAction,

'x-acs-version' => $xAcsVersion,

'x-acs-date' => gmdate('Y-m-d\TH:i:s\Z'),

'x-acs-signature-nonce' => bin2hex(random_bytes(16)),

];

return [

'httpMethod' => $httpMethod,

'canonicalUri' => $canonicalUri,

'host' => $host,

'headers' => $headers,

'queryParam' => [],

'body' => null,

];

}

private function getAuthorization(&$request)

{

$request['queryParam'] = $this->processObject($request['queryParam']);

$canonicalQueryString = $this->buildCanonicalQueryString($request['queryParam']);

$hashedRequestPayload = hash('sha256', $request['body'] ?? '');

$request['headers']['x-acs-content-sha256'] = $hashedRequestPayload;

if($this->SecurityToken){

$request['headers']['x-acs-security-token'] = $this->SecurityToken;

}

$canonicalHeaders = $this->buildCanonicalHeaders($request['headers']);

$signedHeaders = $this->buildSignedHeaders($request['headers']);

$canonicalRequest = implode("\n", [

$request['httpMethod'],

$request['canonicalUri'],

$canonicalQueryString,

$canonicalHeaders,

$signedHeaders,

$hashedRequestPayload,

]);

$hashedCanonicalRequest = hash('sha256', $canonicalRequest);

$stringToSign = "{$this->ALGORITHM}\n$hashedCanonicalRequest";

$signature = strtolower(bin2hex(hash_hmac('sha256', $stringToSign, $this->AccessKeySecret, true)));

$authorization = "{$this->ALGORITHM} Credential={$this->AccessKeyId},SignedHeaders=$signedHeaders,Signature=$signature";

$request['headers']['Authorization'] = $authorization;

}

private function callApi($request)

{

try {

// 通过cURL发送请求

$url = "https://" . $request['host'] . $request['canonicalUri'];

// 添加请求参数到URL

if (!empty($request['queryParam'])) {

$url .= '?' . http_build_query($request['queryParam']);

}

echo $url;

// 初始化cURL会话

$ch = curl_init();

// 设置cURL选项

curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false); // 禁用SSL证书验证,请注意,这会降低安全性,不应在生产环境中使用(不推荐!!!)

curl_setopt($ch, CURLOPT_URL, $url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true); // 返回而不是输出内容

curl_setopt($ch, CURLOPT_HTTPHEADER, $this->convertHeadersToArray($request['headers'])); // 添加请求头

// 根据请求类型设置cURL选项

switch ($request['httpMethod']) {

case "GET":

break;

case "POST":

curl_setopt($ch, CURLOPT_POST, true);

curl_setopt($ch, CURLOPT_POSTFIELDS, $request['body']);

break;

case "DELETE":

curl_setopt($ch, CURLOPT_CUSTOMREQUEST, "DELETE");

break;

default:

echo "Unsupported HTTP method: " . $request['body'];

throw new Exception("Unsupported HTTP method");

}

// 发送请求

$result = curl_exec($ch);

// 检查是否有错误发生

if (curl_errno($ch)) {

echo "Failed to send request: " . curl_error($ch);

} else {

echo $result;

}

} catch (Exception $e) {

echo "Error: " . $e->getMessage();

} finally {

// 关闭cURL会话

curl_close($ch);

}

}

function formDataToString($formData)

{

$res = self::processObject($formData);

return http_build_query($res);

}

function processObject($value)

{

// 如果值为空,则无需进一步处理

if ($value === null) {

return;

}

$tmp = [];

foreach ($value as $k => $v) {

if (0 !== strpos($k, '_')) {

$tmp[$k] = $v;

}

}

return self::flatten($tmp);

}

private static function flatten($items = [], $delimiter = '.', $prepend = '')

{

$flatten = [];

foreach ($items as $key => $value) {

$pos = \is_int($key) ? $key + 1 : $key;

if (\is_object($value)) {

$value = get_object_vars($value);

}

if (\is_array($value) && !empty($value)) {

$flatten = array_merge(

$flatten,

self::flatten($value, $delimiter, $prepend . $pos . $delimiter)

);

} else {

if (\is_bool($value)) {

$value = true === $value ? 'true' : 'false';

}

$flatten["$prepend$pos"] = $value;

}

}

return $flatten;

}

private function convertHeadersToArray($headers)

{

$headerArray = [];

foreach ($headers as $key => $value) {

$headerArray[] = "$key: $value";

}

return $headerArray;

}

private function buildCanonicalQueryString($queryParams)

{

ksort($queryParams);

// Build and encode query parameters

$params = [];

foreach ($queryParams as $k => $v) {

if (null === $v) {

continue;

}

$str = rawurlencode($k);

if ('' !== $v && null !== $v) {

$str .= '=' . rawurlencode($v);

} else {

$str .= '=';

}

$params[] = $str;

}

return implode('&', $params);

}

private function buildCanonicalHeaders($headers)

{

// Sort headers by key and concatenate them

uksort($headers, 'strcasecmp');

$canonicalHeaders = '';

foreach ($headers as $key => $value) {

$canonicalHeaders .= strtolower($key) . ':' . trim($value) . "\n";

}

return $canonicalHeaders;

}

private function buildSignedHeaders($headers)

{

// Build the signed headers string

$signedHeaders = array_keys($headers);

sort($signedHeaders, SORT_STRING | SORT_FLAG_CASE);

return implode(';', array_map('strtolower', $signedHeaders));

}

}

$demo = new SignatureDemo();

$demo->main();.NET示例

示例代码的运行环境是.NET 8.0.302,您可能需要根据具体情况对代码进行相应的调整。

using System.Globalization;

using System.Net;

using System.Net.Http.Headers;

using System.Security.Cryptography;

using System.Text;

using System.Web;

using Newtonsoft.Json;

namespace SignatureDemo

{

public class Request

{

public string HttpMethod { get; private set; }

public string CanonicalUri { get; private set; }

public string Host { get; private set; }

public string XAcsAction { get; private set; }

public string XAcsVersion { get; private set; }

public SortedDictionary<string, object> Headers { get; private set; }

public byte[]? Body { get; set; }

public Dictionary<string, object> QueryParam { get; set; }

public Request(string httpMethod, string canonicalUri, string host, string xAcsAction, string xAcsVersion)

{

HttpMethod = httpMethod;

CanonicalUri = canonicalUri;

Host = host;

XAcsAction = xAcsAction;

XAcsVersion = xAcsVersion;

Headers = [];

QueryParam = [];

Body = null;

InitHeader();

}

private void InitHeader()

{

Headers["host"] = Host;

Headers["x-acs-action"] = XAcsAction;

Headers["x-acs-version"] = XAcsVersion;

DateTime utcNow = DateTime.UtcNow;

Headers["x-acs-date"] = utcNow.ToString("yyyy-MM-dd'T'HH:mm:ss'Z'", CultureInfo.InvariantCulture);

Headers["x-acs-signature-nonce"] = Guid.NewGuid().ToString();

}

}

public class Program

{

private static readonly string AccessKeyId = Environment.GetEnvironmentVariable("ALIBABA_CLOUD_ACCESS_KEY_ID") ?? throw new InvalidOperationException("环境变量 ALIBABA_CLOUD_ACCESS_KEY_ID 未设置");

private static readonly string AccessKeySecret = Environment.GetEnvironmentVariable("ALIBABA_CLOUD_ACCESS_KEY_SECRET") ?? throw new InvalidOperationException("环境变量 ALIBABA_CLOUD_ACCESS_KEY_SECRET 未设置");

private static readonly string? SecurityToken = Environment.GetEnvironmentVariable("ALIBABA_CLOUD_SECURITY_TOKEN");

private const string Algorithm = "ACS3-HMAC-SHA256";

private const string ContentType = "content-type";

/**

* 签名示例,您需要根据实际情况替换main方法中的示例参数。

* ROA接口和RPC接口只有canonicalUri取值逻辑是完全不同,其余内容都是相似的。

*

* 通过API元数据获取请求方法(methods)、请求参数名称(name)、请求参数类型(type)、请求参数位置(in),并将参数封装到SignatureRequest中。

* 1. 请求参数在元数据中显示"in":"query",通过queryParam传参。注:RPC接口该类型参数也支持通过body传参,content-type为application/x-www-form-urlencoded,参见示例三。

* 2. 请求参数在元数据中显示"in": "body",通过body传参,MIME类型为application/octet-stream、application/json。RPC接口不建议使用application/json,可使用示例三替代。

* 3. 请求参数在元数据中显示"in": "formData",通过body传参,MIME类型为application/x-www-form-urlencoded。

*/

public static void Main(string[] args)

{

// RPC接口请求示例一:请求参数"in":"query"

string httpMethod = "POST"; // 请求方式,大部分RPC接口同时支持POST和GET,此处以POST为例

string canonicalUri = "/"; // RPC接口无资源路径,故使用正斜杠(/)作为CanonicalURI

string host = "ecs.cn-hangzhou.aliyuncs.com"; // 云产品服务接入点

string xAcsAction = "DescribeInstanceStatus"; // API名称

string xAcsVersion = "2014-05-26"; // API版本号

var request = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion);

// DescribeInstanceStatus请求参数如下:

// RegionId在元数据中显示的类型是String,"in":"query",必填

request.QueryParam["RegionId"] = "cn-hangzhou";

// InstanceId的在元数据中显示的类型是array,"in":"query",非必填

List<string> instanceIds = ["i-bp10igfmnyttXXXXXXXX", "i-bp1incuofvzxXXXXXXXX", "i-bp1incuofvzxXXXXXXXX"];

request.QueryParam["InstanceId"] = instanceIds;

// // RPC接口请求示例二:请求参数"in":"body"(上传文件场景)

// string httpMethod = "POST";

// string canonicalUri = "/";

// string host = "ocr-api.cn-hangzhou.aliyuncs.com";

// string xAcsAction = "RecognizeGeneral";

// string xAcsVersion = "2021-07-07";

// var request = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion);

// // 请求参数在元数据中显示"in": "body",通过body传参。

// request.Body = File.ReadAllBytes(@"D:\test.png");

// request.Headers["content-type"] = "application/octet-stream";

// // RPC接口请求示例三:请求参数"in": "formData"或"in":"body"(非上传文件场景)

// string httpMethod = "POST";

// string canonicalUri = "/";

// string host = "mt.aliyuncs.com";

// string xAcsAction = "TranslateGeneral";

// string xAcsVersion = "2018-10-12";

// var request = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion);

// // TranslateGeneral请求参数如下:

// // Context在元数据中显示的类型是String,"in":"query",非必填

// request.QueryParam["Context"] = "早上";

// // FormatType、SourceLanguage、TargetLanguage等参数,在元数据中显示"in":"formData"

// var body = new Dictionary<string, object>

// {

// { "FormatType", "text" },

// { "SourceLanguage", "zh" },

// { "TargetLanguage", "en" },

// { "SourceText", "你好" },

// { "Scene", "general" },

// };

// var str = FormDataToString(body);

// request.Body = Encoding.UTF8.GetBytes(str);

// request.Headers[ContentType] = "application/x-www-form-urlencoded";

// // ROA接口POST请求

// String httpMethod = "POST";

// String canonicalUri = "/clusters";

// String host = "cs.cn-beijing.aliyuncs.com";

// String xAcsAction = "CreateCluster";

// String xAcsVersion = "2015-12-15";

// Request request = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion);

// // 请求body,通过JsonConvert将body转成JSON字符串

// var body = new SortedDictionary<string, object>

// {

// { "name", "testDemo" },

// { "region_id", "cn-beijing" },

// { "cluster_type", "ExternalKubernetes" },

// { "vpcid", "vpc-2zeou1uod4ylaXXXXXXXX" },

// { "container_cidr", "10.0.0.0/8" },

// { "service_cidr", "172.16.1.0/20" },

// { "security_group_id", "sg-2ze1a0rlgeo7XXXXXXXX" },

// { "vswitch_ids", new List<string>{"vsw-2zei30dhfldu8XXXXXXXX"} },

// };

// string jsonBody = JsonConvert.SerializeObject(body, Formatting.None);

// request.Body = Encoding.UTF8.GetBytes(jsonBody);

// request.Headers[ContentType] = "application/json; charset=utf-8";

// // ROA接口GET请求

// String httpMethod = "GET";

// // canonicalUri如果存在path参数,需要对path参数encode,percentCode({path参数})

// String canonicalUri = "/clusters/" + PercentCode("c81d501a467594eab873edbf2XXXXXXXX") + "/resources";

// String host = "cs.cn-beijing.aliyuncs.com";

// String xAcsAction = "DescribeClusterResources";

// String xAcsVersion = "2015-12-15";

// Request request = new Request(httpMethod, canonicalUri, host, xAcsAction, xAcsVersion);

// request.QueryParam["with_addon_resources"]=true;

// // ROA接口DELETE请求

// String httpMethod = "DELETE";

// // canonicalUri如果存在path参数,需要对path参数encode,percentCode({path参数})

// String canonicalUri = "/clusters/" + PercentCode("c81d501a467594eab873edbf2XXXXXXXX");

// String host = "cs.cn-beijing.aliyuncs.com";

// String xAcsAction = "DeleteCluster";

// String xAcsVersion = "2015-12-15";