RASP通过获取应用运行上下文及hook函数的参数内容,结合语义分析、行为基线等技术,判断应用行为是否存在危险。因此RASP的告警误报率较低,大部分告警都为真实攻击。应用防护功能提供了详细的攻击信息,包括攻击者IP、恶意特征、传入参数、调用堆栈等,建议您参考告警详情页的信息及时处理告警。本文介绍处理攻击告警的具体方法。

查看并处理攻击告警

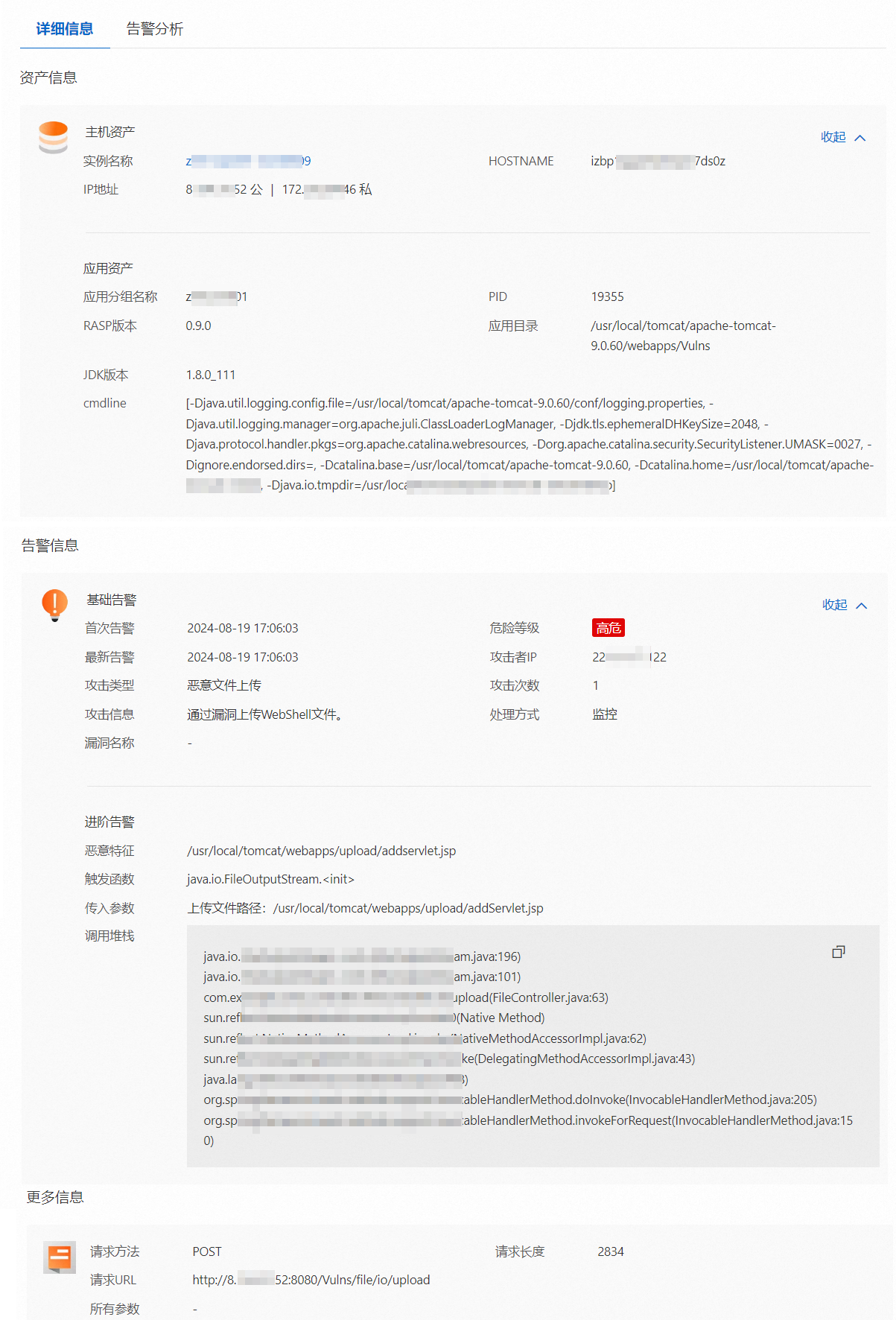

下文以处理恶意文件上传告警为例,介绍查看和处理攻击告警的具体操作。

登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。

在左侧导航栏,选择。

在攻击告警页签,单击目标告警操作列的详情。

在告警详情页面,查看告警信息。

您需要重点关注详细信息中的以下字段,并结合告警分析使用AI大模型提供的告警解析和判断依据等内容,判断该告警是否为正常告警。

信息类型

字段名

说明

处理方法

基础告警

攻击者IP

访问应用的来源IP。

确定该IP是否为访问业务的正常IP。

漏洞名称

该访问行为利用的漏洞名称。仅利用漏洞进行的攻击会存在漏洞名称。

建议您及时处理应用漏洞,缩小服务器的可被利用的攻击面。单击漏洞编号可查看漏洞的详细信息。

进阶告警

恶意特征

攻击者发送到应用程序中的恶意数据。

查看进阶告警信息,判断该告警是否为业务正常调用行为。

在此示例中判断在/usr/local/tomcat/webapps/upload/addservlet.jsp路径上传的可执行文件addservlet.jsp是否为业务的正常行为。

如果是正常行为,可以将恶意特征信息加入白名单;加入白名单后,应用防护将不会对此类正常行为产生告警。

如果是非正常行为,则可能是攻击试探或者真实攻击。

如果该告警的处理方式是监控,则该恶意文件已经可能被执行了,您需要尽快手动删除该文件;

如果处理方式是阻断,则应用防护功能已阻断此次攻击,该文件未成功存储在您的服务器中。

触发函数

应用行为触发告警的关键埋点函数。RASP在监控到此类函数调用时,会进行检查和处理,以判断是否存在安全风险。

传入参数

应用在处理用户请求时产生的行为和事件日志。传入参数是包含一个键值对的JSON对象。

调用堆栈

事件发生时的应用程序调用堆栈,记录了函数调用的序列。

更多信息

请求URL

访问应用的请求信息。

查看该事件访问应用的请求信息,确定访问入口是否为合法来源。如果不合法,阻止或限制对该入口的访问。

将告警加入白名单

如果确认攻击告警为正常的业务访问,您可以将该告警加入白名单,以免后续再产生类似告警。支持根据恶意特征、传入参数和请求URL进行加白,加白前请获取告警详情中的恶意特征、传入参数和请求URL数据。

根据恶意特征、传入参数加白需将RASP探针升级到0.5.2及以上版本。重启应用后探针可自动升级到最新版本。关于RASP探针版本的更多信息,请参见查看探针版本。

下文为您介绍基于单个告警进行加白的操作流程。如果需要同时对多个应用分组进行加白,您可以单击告警列表上方的白名单列表,通过配置白名单入口进行操作。

登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。

在左侧导航栏,选择。

在攻击告警页签,单击目标告警操作列的。

在加入白名单面板,配置白名单的规则,并单击确定。

配置说明如下:

您可以在恶意特征、传入参数和请求URL中任选一种加白模式进行加白。应用防护功能默认会获取告警详情页的数据,填充对应加白模式下的加白字段。默认填充的字段可以对触发当前告警的行为进行精准加白。

您可以通过调整匹配方式和匹配内容等字段来扩大加白的范围。

例如,恶意文件上传告警的恶意特征为/usr/local/tomcat/webapps/upload/1.jsp。如果您确认访问恶意特征路径下的行为均为正常业务行为,您可以进行如下设置:

匹配方式修改为:前缀匹配

匹配内容修改为:/usr/local/tomcat/webapps/upload/

白名单支持的匹配方式说明如下:

完全匹配:传输内容与匹配内容中的字符串完全一致时,不会触发告警。

部分匹配:当传输内容包含匹配内容中的字符串时,不会触发告警。

前缀匹配:传输内容以匹配内容设置的字符串开始时,不会触发告警。

后缀匹配:传输内容以匹配内容设置的字符串结束时,不会触发告警。

说明配置白名单规则后,您可以在白名单列表页面查看并管理对应的白名单规则。具体操作,请参见管理白名单规则。

管理白名单规则

查看白名单规则列表

登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。

在左侧导航栏,选择。

在攻击告警页签,单击白名单列表。

在白名单列表页面,查看白名单规则列表。

支持通过以下操作管理白名单:

开启或关闭:打开或关闭目标白名单规则的规则开关列的开关,可以开启或关闭白名单规则。

编辑或删除:单击目标白名单规则操作列的编辑或删除,可修改或删除白名单规则。

新增白名单规则:单击配置白名单,可新增白名单规则。具体操作,请参见新增白名单规则。

新增白名单规则

新增白名单规则可以为多个应用分组中的多个检测类型设置白名单。

登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。

在左侧导航栏,选择。

在攻击告警页签,单击白名单列表。

在白名单列表页面,单击配置白名单。

在配置白名单面板,配置白名单的规则,并单击确定。

配置项

说明

规则名称

输入规则的名称。

加白模式

选择加白模式,可选项:

恶意特征

传入参数

请求URL

检测类型

选择白名单生效的检测类型。单击选择,可前往检测类型面板选择白名单规则生效的检测类型。

匹配方式

选择白名单规则的匹配方式,可选项:

完全匹配:传输内容与匹配内容中的字符串完全一致时,不会触发告警。

部分匹配:当传输内容包含匹配内容中的字符串时,不会触发告警。

前缀匹配:传输内容以匹配内容设置的字符串开始时,不会触发告警。

后缀匹配:传输内容以匹配内容设置的字符串结束时,不会触发告警。

匹配内容

根据选择的加白模式设置匹配内容。可参考告警详情页恶意特征、传入参数或请求URL的值,设置匹配内容。

生效应用分组

选择白名单生效的应用分组。单击选择,可前往生效应用分组面板选择白名单规则生效的应用分组。

相关文档

针对内存马攻击,云安全中心应用防护功能提供了内存马防御能力。您可以开启内存马检测,以获取更全面的检测能力。更多信息,请参见内存马防御。