根证书(Root Certificate) 是由受信任的证书颁发机构(CA)自签名的数字证书,位于 SSL/TLS 信任链的顶端,作为验证其签发的所有下级证书(包括中间证书和服务器证书)合法性的信任锚点。 主流浏览器和操作系统通常预置了受信任 CA 的根证书,可自动验证 HTTPS 连接的安全性。但在移动应用、Java 客户端、旧版系统或浏览器、物联网(IoT)设备等环境中,若缺少相应根证书,可能导致连接失败或“不安全”警告。 本文提供主流品牌根证书的下载链接及在各类客户端中的安装方法,帮助建立完整信任链,确保 SSL/TLS 通信正常与安全。

适用范围

本文主要面向以下需要手动安装根证书的客户端环境:

移动应用(Mobile Apps):内置了自定义信任库,未同步系统或浏览器的根证书列表。

Java 客户端:使用独立的 Java 密钥库(cacerts),不依赖操作系统信任库。

旧版操作系统或浏览器:未预置较新 CA 的根证书(例如 Windows XP、Android 4.x 等)。

物联网(IoT)设备与嵌入式系统:资源受限,通常只包含有限的根证书集。

企业内网环境:使用私有 CA,其根证书未被公共信任库收录。

特定合规或安全策略要求:需显式控制信任的 CA 列表。

对于主流现代浏览器(Chrome、Firefox、Safari、Edge)及操作系统(Windows 10/11、macOS、Android 8 及以上版本、iOS 12 及以上版本),若使用 DigiCert、GlobalSign 等国际主流证书颁发机构(CA)签发的证书,通常无需手动操作(其根证书已预置于系统中,并由操作系统自动维护更新)。

对于较旧的操作系统版本(例如 Android 4.4.2),建议手动安装相应的交叉根证书以确保信任链完整。

下载根证书

若需安装的根证书为企业内容CA签发,则可跳过本步骤,直接进入安装根证书步骤。

各品牌根证书下载地址

请根据服务器端实际使用的 SSL 证书品牌(例如 DigiCert、GeoTrust)以及证书类型(DV/OV/EV),下载对应的根证书。例如,服务器端部署的是 DigiCert 品牌 OV 型 SSL 证书,则需下载 DigiCert OV 对应的根证书。

证书品牌 | 根证书下载 |

DigiCert | 说明 个人测试证书根证书已升级为DigiCert Global Root G2。自2024年12月01日起,您申请的DigiCert、GeoTrust、Rapid品牌的SSL证书将陆续使用新的根证书和新的中间证书进行签发。详情信息,请参见关于DigiCert根替换公告。 |

GeoTrust | |

Rapid | |

GlobalSign | |

CFCA(国产品牌) | |

vTrus(国产品牌) | |

WoSign(国产品牌) | 说明 自 2026-02-01 起,WoSign 品牌的 RSA SSL 证书将启用全新的中级根证书(WoTrus RSA DV SSL CA 2)进行签发。原 AAA Certificate Services 根体系下的沃通中级根(WoTrus RSA DV SSL CA)将于 2026-02-28 停止证书签发。详情可参见WoSign中级证书及根证书升级说明。

|

DigiCert根证书兼容性说明

操作系统或浏览器 | DigiCert Global Root CA(旧) | DigiCert Global Root G2(旧-过渡) | DigiCert Global Root G2(新-交叉根) |

指纹 | a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436 | df3c24f9bfd666761b268073fe06d1cc8d4f82a4 | 8bf7f178a745a11bac6ae5b586fc1838eadcb2cf |

Windows(公网) | Windows XP SP3+ | ||

Windows(内网) | Windows 7+ | Windows 8+ | Windows 7+ |

macOS | Mac OS X 10.6+ | Mac OS X 10.10+ | Mac OS X 10.6+ |

iOS | iOS 4.0+ | iOS 7.0+ | iOS 4.0+ |

Firefox | Firefox 2+ | Firefox 32+ | Firefox 2+ |

NSS | NSS 3.11.8 | NSS 3.16.3 | NSS 3.11.8 |

Android | Android 1.1+ | Android 5.0+ | Android 1.1+ |

Chrome | 自 Chrome 108 起启用自主信任库,之前版本基于操作系统信任。 | ||

Java | JRE 1.4.2_17+ | JRE 1.8.0_131+ | JRE 1.4.2_17+ |

安装根证书

在操作系统中安装根证书

Windows

以下步骤以 Windows 10 为例。

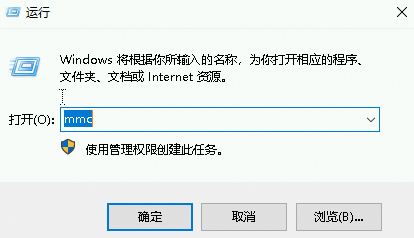

打开Microsoft管理控制台 (MMC)。

按

Win+R,打开“运行”对话框。输入:mmc,单击“确定”,打开 MMC 控制台。

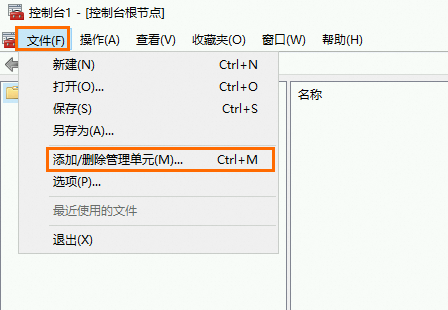

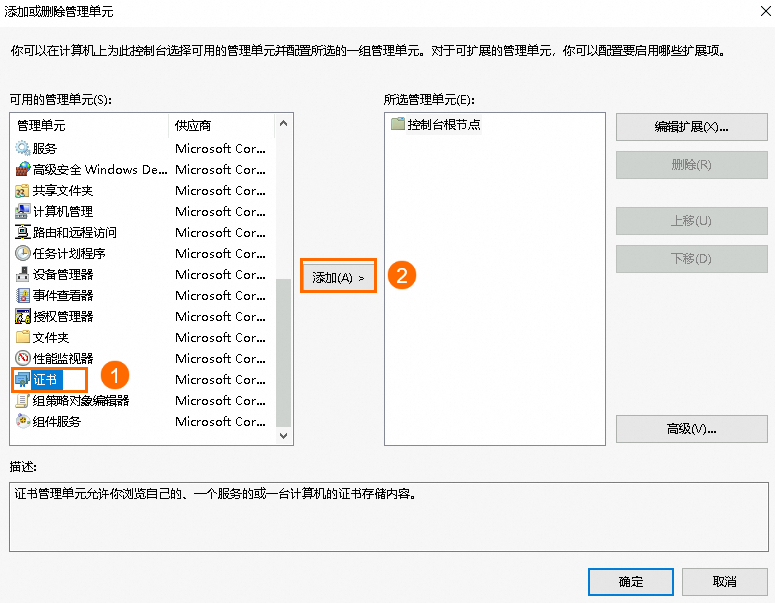

在 MMC 控制台中添加“证书”管理单元。

在控制台的顶部菜单栏,选择。

在添加或删除管理单元对话框,从左侧可用的管理单元列表中选择证书,单击添加。

在证书管理单元对话框,选择计算机账户,单击下一步。

在选择计算机对话框,选择本地计算机(运行此控制台的计算机),单击完成。

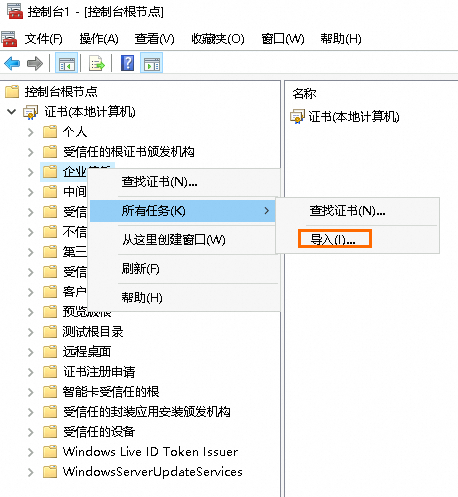

导入根证书。

在MMC控制台左侧导航栏,展开证书(本地计算机)。

选择目标目录(例如企业信任),右键单击鼠标,选择。

说明

说明个人:主要用于存放个人或计算机拥有的证书。

受信任的根证书颁发机构:包含了操作系统信任的权威证书颁发机构(CA)的根证书列表。

中间证书颁发机构:存放的是从根证书颁发机构到最终实体证书之间的中间证书。

企业信任:用于存放企业内部CA签发的证书,这些证书虽然不是权威证书颁发机构(CA)签发,但在企业内网环境中被认为是可信的。

根据页面引导,完成证书导入。

macOS

以下步骤以 macOS 12.5.1 为例。

进入macOS系统启动台。

在启动台的搜索框,输入钥匙串访问,单击钥匙串访问。

在钥匙串访问页面,单击证书页签。

将下载的根证书,拖放至钥匙串证书页签空白区域,macOS会自动检测根证书是否有效。

说明如何下载根证书,请参见下载根证书。

右键单击目标根证书,并单击显示简介。

在证书简介页面,按照下图指引,选择始终信任,单击

图标。

图标。

Linux

在 Linux 系统中安装根证书的具体路径和命令因发行版不同而有所差异。以下分别以 CentOS/Red Hat 和 Ubuntu/Debian 为例。

CentOS/Red Hat

安装系统 CA 证书包。

sudo yum install ca-certificates导入根证书。将根证书文件上传到系统证书目录。

路径:

/etc/pki/ca-trust/source/anchors/更新证书信任存储。

sudo update-ca-trust extract系统会重新生成

/etc/pki/tls/certs/ca-bundle.crt。验证证书是否生效。使用 OpenSSL 测试 HTTPS 连接。

openssl s_client -connect example.com:443 -CAfile /etc/pki/tls/certs/ca-bundle.crt说明验证点:

输出中应包含您的证书链信息。

如果连接成功且无证书错误(如

Verify return code: 0 (ok)),说明证书已生效。

Ubuntu/Debian

安装系统 CA 证书包。

sudo apt install ca-certificates导入根证书。将根证书文件上传到系统证书目录。

路径:

/usr/local/share/ca-certificates/更新证书信任存储。

sudo update-ca-certificates系统会自动将新证书合并到系统根证书文件

/etc/ssl/certs/ca-certificates.crt中。验证证书是否生效。

使用 openssl 验证:

#使用以下命令检查证书文件是否在信任库中。将 your-certificate.crt 替换为您的根证书文件名。 openssl verify /usr/local/share/ca-certificates/your-certificate.crt如果输出是

/usr/local/share/ca-certificates/your-certificate.crt: OK,则表示验证成功。检查符号链接:

#查看目录下是否生成了对应的 .pem 符号链接文件,将 your-certificate替换为您的根证书文件名。 ls -la /etc/ssl/certs | grep your-certificate

在浏览器中安装根证书

对于基于系统信任库的浏览器(例如 Windows 下的 Chrome、Edge、IE),通常推荐直接在系统中导入根证书,而不是仅在单个浏览器中导入。本节步骤用于需要在浏览器内部单独配置根证书的场景。

Google Chrome

本文以Windows 10 系统、Chrome 138.0.7204.102(64 位)版本为例进行介绍。

导入根证书到 Chrome 浏览器。

打开Chrome浏览器,单击右上角

图标,选择设置。

图标,选择设置。在设置页面左侧导航栏中,单击隐私和安全。

在右侧页面中,单击。

在打开的证书管理器窗口中,切换到受信任的根证书颁发机构选项卡。

单击左下方的导入按钮。按提示选择并导入根证书文件,导入成功后,系统将弹出导入成功提示框。

验证导入结果。

根据所选择的导入路径,查看目标根证书是否导入成功。

重启Chrome浏览器。

访问目标网站,检查是否不再出现安全警告(如“不受信任的证书”提示)。

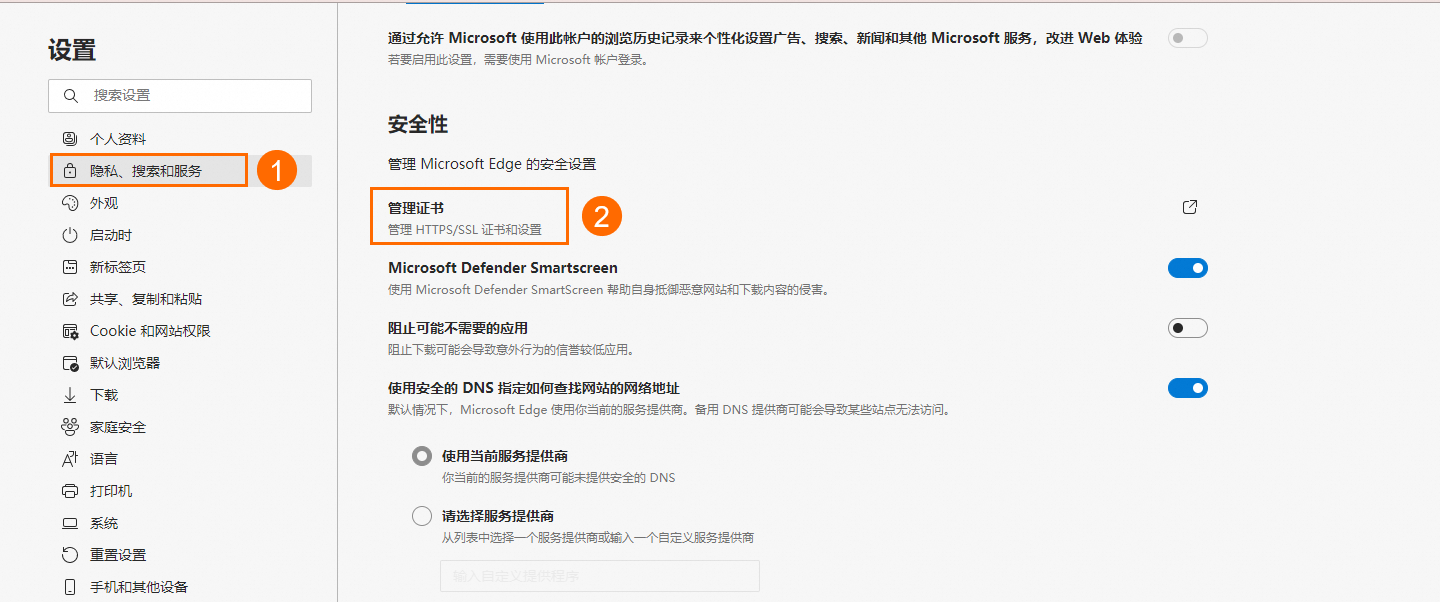

Microsoft Edge

本文以Windows 10 系统、Microsoft Edge 92.0.902.67(64 位)版本为例进行介绍。

在Edge浏览器中导入根证书。

打开Edge 浏览器,单击右上角

图标,选择设置。

图标,选择设置。在设置页面,进入隐私、搜索和服务选项卡。

下拉页面找到安全性栏目,单击管理证书,弹出Windows证书管理器对话框。

在打开的证书管理器窗口中,切换到受信任的根证书颁发机构选项卡。

单击左下方的导入按钮。按提示选择并导入根证书文件,导入成功后,系统将弹出导入成功提示框。

验证导入结果。

通过所选定的导入路径确认目标根证书是否已成功导入。

重启Edge浏览器。

访问目标网站,检查是否不再出现安全警告(如“不受信任的证书”提示)。

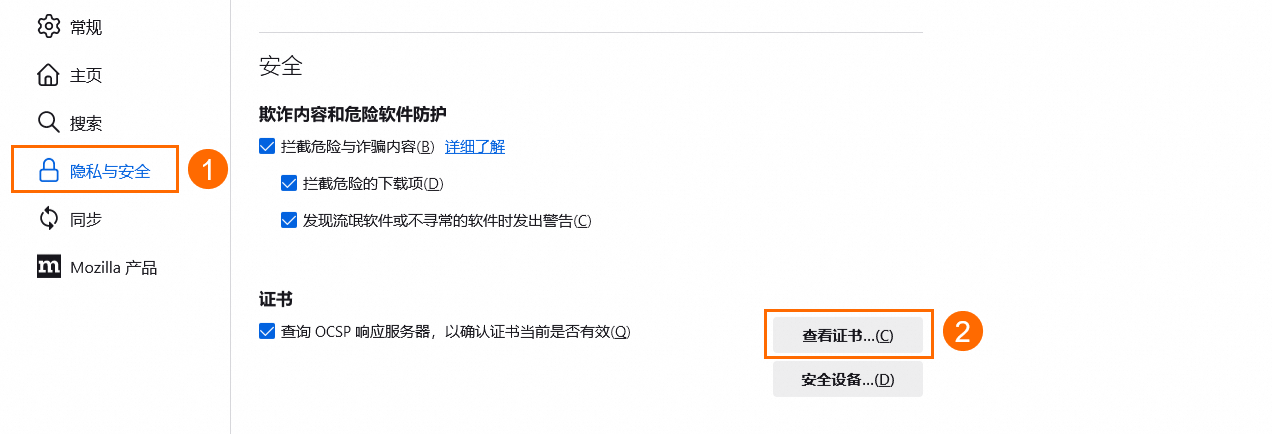

Mozilla Firefox

本文以Windows 10 系统、Firefox 142.0.1(64 位)版本为例进行介绍。

在 Firefox 浏览器中导入根证书。

打开 Firefox 浏览器,单击右上角

图标,选择设置。

图标,选择设置。在设置页面,进入隐私与安全选项卡。

下拉页面找到证书栏目,单击查看证书,弹出证书管理器对话框。

在证书管理器中,选择证书颁发机构标签页,单击导入按钮。

按照提示选择根证书文件,完成根证书导入。

验证导入结果。

在证书颁发机构选项卡,证书名称列查看已选择的根证书是否导入成功。

重启Firefox浏览器。

访问目标网站,检查是否不再出现安全警告(如“不受信任的证书”提示)。

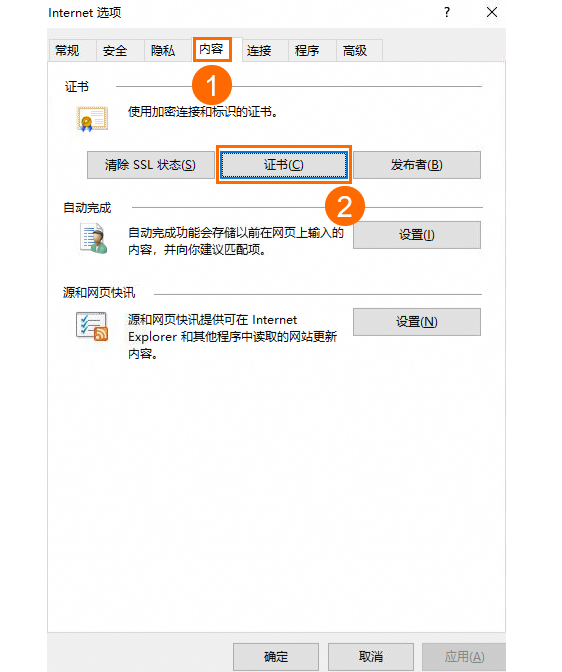

Internet Explorer

本文以Windows 10 系统、Internet Explorer 11.1.20348.0版本为例进行介绍。

在 IE 浏览器中导入根证书。

打开 IE 浏览器,单击右上角

图标,选择 Internet 选项。

图标,选择 Internet 选项。在Internet选项窗口中,选择顶部菜单的内容标签。

单击证书按钮,进入证书管理界面。

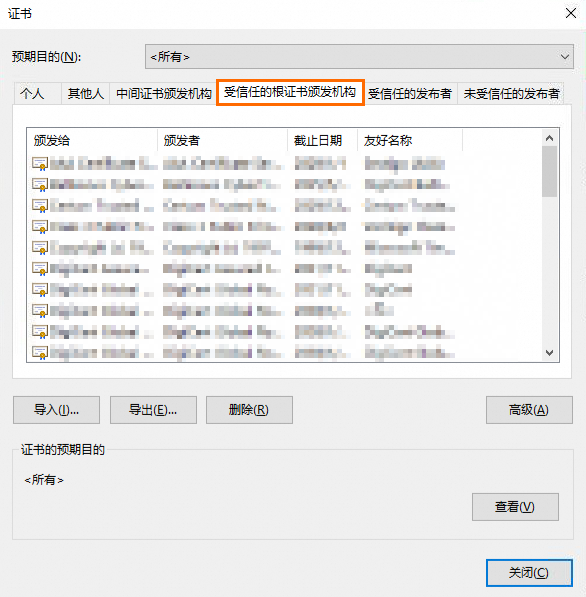

在证书管理器中,选择受信任的根证书颁发机构选项卡。

单击左下方的导入按钮。按照提示选择根证书文件,完成根证书导入。

验证导入结果。

根据所选择的导入路径,查看目标根证书是否导入成功。

重启 IE 浏览器。

访问目标网站,检查是否不再出现安全警告(如“不受信任的证书”提示)。

成本与风险说明

安全风险

来源不可信:根证书必须从官方或权威渠道获取。安装来源不明的根证书可能导致恶意软件植入或中间人攻击,严重影响系统安全。

误操作风险:如果将证书导入错误的存储位置,或导入了格式不正确的证书文件,可能导致系统信任链异常或应用连接失败。

兼容性与维护成本

系统/应用版本限制:部分旧版操作系统或应用程序可能不支持新的根证书算法或标准,或需要升级到更高版本才可兼容。

根证书过期或变更:根证书存在有效期。当根证书即将过期或 CA 更换新的根证书时,需要在相关客户端中更新根证书,以保证信任链持续有效。

批量部署成本

在大量且异构的设备或客户端环境中逐台手动安装根证书,效率较低且易出错。建议根据实际情况开发自动化脚本或使用配置管理/设备管理工具,实现批量部署和统一维护。

常见问题

SSL证书到期后是否需要重新部署根证书

无需更换:

对于由受信任 CA 颁发且已预置于主流浏览器和操作系统的根证书,当 CA 进行常规更新时,通常由操作系统或浏览器通过自身更新机制自动更新根证书。一般情况下,您无需在这些客户端上手动重新部署根证书。

需要更换:

对于未预置根证书的客户端(例如移动 App 内置信任库、独立 Java 客户端、旧版浏览器、物联网设备等),在以下情况可能需要重新部署根证书:

重新购买 SSL 证书时更换了证书品牌或证书类型(DV/OV/EV)。

原有根证书到期或 CA 宣布切换至新的根证书。

在上述场景中,应下载与服务器端证书链匹配的根证书,并按本文说明在相关客户端中手动安装。

如何安装中间证书

中间证书的导入方式与根证书类似。您可以参照本文中“安装根证书”的步骤,在目标系统或浏览器中选择合适的证书存储(通常是“中间证书颁发机构”或“证书颁发机构”),导入对应的中间证书文件。

Java客户端访问HTTPS失败

当 Java 客户端访问 HTTPS 失败时,通常与 JRE 信任库中缺少对应根证书或中间证书有关。请参考文档:Java客户端访问HTTPS失败进行排查和处理。

DigiCert和GeoTrust品牌证书兼容哪些系统版本?

证书品牌 | 根证书 | Windows | OS X | Android | Java |

DigiCert DV类型证书 | 新根证书(DigiCert Global Root G2) | Windows 8及以上版本 | OS X 10.7及以上版本 | Android 4.4.2及以上版本 | Java 1.8及以上版本 |

旧根证书(DigiCert Global Root CA) | Windows 7及以上版本 | OS X 10.5及以上版本 | Android 2.3.3及以上版本 | Java 1.6.05及以上版本 | |

Rapid DV类型证书 | 新根证书(DigiCert Global Root G2) | Windows 8及以上版本 | OS X 10.7及以上版本 | Android 4.4.2及以上版本 | Java 1.8及以上版本 |

GeoTrust OV、EV类型证书 | 旧根证书(DigiCert Global Root CA) | Windows 7及以上版本 | OS X 10.5及以上版本 | Android 2.3.3及以上版本 | Java 1.6.05及以上版本 |

2023年07月01日起,DigiCert和GeoTrust品牌的SSL证书将通过新根证书DigiCert Global Root G2签发。更多信息,请参见【公告】关于DigiCert根证书升级说明。

Android 4.4至5.0之间的部分版本,由于Android碎片化问题导致部分Android机型存在兼容性问题(通常是较老版本)。

Java部分版本可能未集成根证书,请您以实际环境为准。

图标,选择设置。

图标,选择设置。

图标,选择设置。

图标,选择设置。

图标,选择设置。

图标,选择设置。

图标,选择 Internet 选项。

图标,选择 Internet 选项。