本文中含有需要您注意的重要提示信息,忽略该信息可能对您的业务造成影响,请务必仔细阅读。

为了您的资产安全,建议您及时查看和处理云安全中心检测出的安全告警。本文介绍如何分析处理安全告警。

分析安全告警

在处理安全事件前,需对告警进行影响面评估、攻击分析,识别误报,避免影响系统的正常运行。可通过安全告警的详情页,获取告警信息以此辅助进行判断。

进入告警详情页

登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。

在左侧导航栏,选择。

说明如果您已开通威胁分析与响应服务,左侧导航栏入口将变更为。

在云工作负载保护平台(CWPP)页签,定位置至目标告警,单击操作列详情。

重要您可在开启告警相关通知,您可根据收到的告警相关信息,如告警名称快速定位目标告警。

旗舰版支持按资产类型筛选告警,在告警列表上方,单击全部、主机、容器、K8s或云产品,查看对应资产类型的告警。

告警详情解析

可通过安全AI助手、告警攻击溯源、告警说明、沙箱检测等信息,获取告警的判定依据、发生次数,可能引起的原因等信息,辅助判断当前告警是否为误报,并给出处理方案。

安全AI助手

告警说明

告警溯源

沙箱检测

告警快速处理指引

告警类型 | 告警名称 | 推荐处理方式 |

恶意软件 | 挖矿程序 | |

DDoS木马 | ||

木马程序 | ||

恶意程序 | ||

漏洞利用程序 | ||

可疑Powershell 指令 | ||

后门程序 | ||

反弹Shell后门 | ||

感染型病毒 | ||

异常登录 | 恶意IP登录 | |

ECS暴力破解成功 | ||

ECS非常用账号登录 | ||

ECS在非常用地登录 | ||

后门账户登录 | ||

网站后门 | 发现后门(Webshell)文件 | |

包含WEBSHELL代码的日志/图片文件 | ||

发现挂马盗链后门文件 | ||

发现任意文件写入后门 | ||

进程异常行为 | Java 应用执行异常指令 | |

可疑的进程路径 | ||

网络代理转发行为 | ||

可疑 Powershell 指令 | ||

持久化后门创建行为 | ||

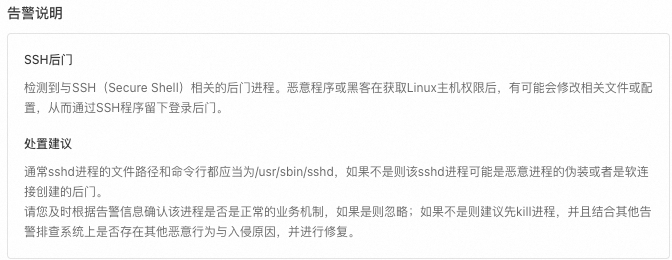

SSH后门 | ||

可疑编码命令 | ||

可疑命令执行 | ||

恶意脚本 | 恶意脚本代码执行 | |

精准防御 | 对抗安全软件 | |

云产品威胁检测 | RAM子账号异地登陆 |

|

黑客工具利用AK |

| |

异常的角色权限遍历行为 | ||

RAM用户登录控制台执行敏感操作 | ||

其他 | 云安全中心客户端异常离线 |

安全告警处理方式

如果您通过安全事件处置功能处理了由云安全中心告警聚合而成的事件,云安全中心会自动更新云工作负载保护平台(CWPP)页签下相关告警的状态,无需您手动进行告警状态更新。

操作步骤如下:

登录云安全中心控制台。在控制台左上角,选择需防护资产所在的区域:中国或全球(不含中国)。

在左侧导航栏,选择。

说明如果您已开通威胁分析与响应服务,左侧导航栏入口将变更为。

在安全告警页面云工作负载保护平台(CWPP)页签定位到目标告警,在操作列单击处理,选择告警的处理方式,然后单击立即处理。

说明不同类型告警支持的处理方式不同,请以控制台页面显示为准。

您可以根据实际需要填写备注信息,备注可填写处置告警的原因和操作人,以方便您管理已处理告警。

处理方式详解如下:

病毒查杀

深度查杀

隔离

结束进程

加白名单

忽略

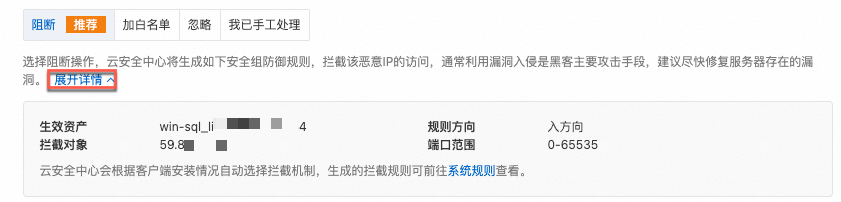

阻断

不再拦截此规则

仅防御不通知

问题排查

我已手工处理

常见病毒告警处理实践教程

安全加固与攻击预防

升级云安全中心版本:企业版和旗舰版支持病毒自动隔离(即病毒自动查杀)功能为您提供精准防御能力,支持安全检测项也更多。

收紧访问控制:仅开放必要的业务端口(如80、443),对管理端口(如22、3389)和数据库端口(如3306)配置严格的IP白名单访问策略。

说明若是阿里云 ECS服务器可参见管理安全组进行操作。

设置复杂服务器密码:为服务器和应用设置包含大小写字母、数字和特殊符号的复杂密码。

升级软件:应用软件要经常升级到新版本,不要用老版本的软件。

定期备份:对重要数据和服务器系统盘创建定期快照策略。

说明若是阿里云 ECS服务器可参见创建自动快照策略进行操作。

及时修复漏洞:定期使用云安全中心漏洞修复功能及时修补系统高危漏洞和应用漏洞。

重置服务器系统(谨慎选择)。

如果病毒入侵较深,关联到系统底层组件,强烈建议您在备份重要数据后,重置服务器的系统。具体操作步骤如下:

创建快照备份服务器上的重要数据。具体操作,请参见创建快照。

初始化服务器的操作系统。具体操作,请参见重新初始化系统盘(重置操作系统)。

使用快照生成云盘。具体操作,请参见使用快照创建数据盘。

挂载云盘到重装系统后的服务器上。具体操作,请参见挂载数据盘。

更多安全防护建议,请您查看操作系统安全加固。

常见问题

告警处理后又复发(反复感染同一种病毒)怎么办?

处理后复发可能原因如下:

弱口令: SSH/RDP/数据库密码过于简单。

漏洞未修复: Redis, XXL-JOB, WebLogic等应用存在高危漏洞。

后门潜伏: 初次清理不彻底,留下了隐藏的后门。

数据污染: 恢复了带有病毒的备份/快照。

处理方案:

可参照安全加固与攻击预防进行安全加固。

建议完成病毒处理后,备份数据后重启服务器及应用。

警告重启服务器会造成服务短暂中断,在此期间依赖该服务器运行的网站、应用程序等将无法正常访问,可能影响用户体验或业务流程的连续性,请在业务低峰期操作。

部分部署在服务器上的应用因未配置自动启动机制或依赖特定环境变量,通常需要手动重新启动,否则会导致应用服务不可用。例如特定版本的消息队列,请提前评估重启方案。

若重启后仍然无效,请备份数据后重置服务器系统。

告警显示文件不存在怎么办?

这可能是因为病毒已被其他方式清除或病毒自身清理了痕迹,可在告警列表中点击“忽略”或“已手工处理”来清除此条告警。

收到安全告警,但控制台没有相关数据?

病毒文件(木马、挖矿)删除不了?

该文件及父目录被添加了隐藏权限。需使用chattr -i命令解除文件和父目录的i权限后,再进行删除。

服务器存在DDoS木马告警,文件已手动删除但仍提示?

文件未删除干净。处理方案:

若您云安全中心是免费版本,您可开通天免费试用企业版或旗舰版。或则可参考购买云安全中心,升级云安全中心版本至防病毒版本或企业版。

开通后在安全告警处理界面,找到“DDoS木马” ,单击处理按钮,选择病毒查杀。系统将自动结束木马进程并隔离文件。更多内容参见病毒查杀。

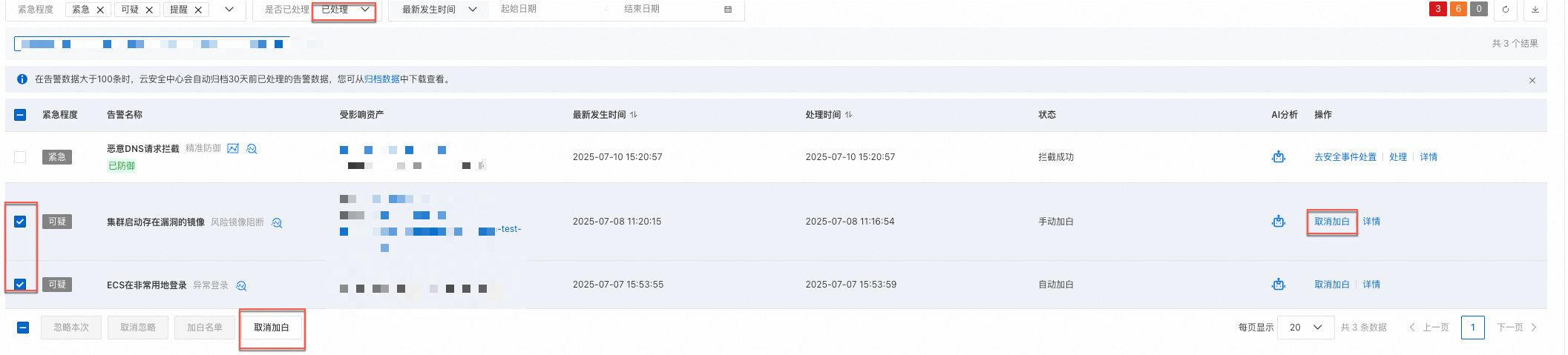

如何处理成多条告警(批量处理告警)?

目前云安全中心仅支持批量加白、忽略、取消加白、取消忽略等方式来处理安全告警。

在左侧导航栏,选择。进入安全告警列表,选择需要处理的告警,单击左侧多选框。

单击左下角忽略本次、加白名单、取消加白、取消忽略按钮即可。

为何安全告警处理按钮是灰色的?

请检查当前云安全中心版本,免费版不支持处理安全告警。您可开通7天免费试用或者开通防病毒、企业版,详情参见购买云安全中心。各版本支持检测的安全告警类型不同,可参见安全告警类型。

如上图所示:

如上图所示: