系统或应用中存在的漏洞可能为攻击者提供入侵系统的机会。及时发现并修复漏洞,是保障资产安全、减少潜在风险的关键。云安全中心可检测资产中的各类漏洞,提供漏洞信息与修复建议,并支持对部分漏洞一键修复,以实现高效的风险治理。

漏洞发现与评估

在修复之前,首先需要准确识别并评估当前资产面临的漏洞风险。

查看漏洞整体情况

访问云安全中心控制台-风险治理-漏洞管理,在页面左侧顶部,选择需防护资产所在的区域:中国内地或非中国内地。

查看漏洞概览

漏洞管理页面顶部提供了漏洞的整体统计信息,帮助快速了解宏观风险态势。

需紧急修复的漏洞(CVE):根据漏洞的严重性和可利用性,列出当前最需要关注的漏洞。

说明单台服务器存在多个漏洞时,记录为多个漏洞。

存在漏洞的服务器:统计受漏洞影响的服务器总数。单击统计数字,可跳转到页签,查看存在漏洞问题的服务器资产的详情。

修复中漏洞:单击统计数字,查看修复中的漏洞列表及修复进度。

累计已处理漏洞:记录已修复、已忽略或已加入白名单的漏洞总数。鼠标悬浮于

信息图标可查看今日已处理漏洞量。

信息图标可查看今日已处理漏洞量。已支持漏洞:单击统计数字,在支持检测的漏洞列表面板,可查看云安全中心已支持检测的漏洞列表及查看漏洞的详细信息(漏洞编号、检测方式和发布时间等)。

筛选与识别关键漏洞

面对海量漏洞告警,高效筛选是关键,可从以下三方面入手:

开启“仅显示真实风险漏洞”过滤,自动降噪

此方式可以从大量告警中自动过滤掉仅存在理论风险、实际利用难度极高的低优先级漏洞。

功能描述:

使用阿里云的漏洞评估模型(弱性评分、时间因子、实际环境因子和资产重要性因子等),结合漏洞可利用性(PoC/EXP)和资产重要性,自动筛选出真正构成威胁的漏洞。

若同时开启了漏洞自动修复开关,被过滤的低风险漏洞不会触发自动修复任务,避免修复资源(漏洞修复次数)的浪费。

操作说明:开启页面右上方的 仅显示真实风险漏洞开关。

利用“AI分析”,深入研判

功能描述:该功能利用AI大模型,提供该漏洞的概述、外部利用热度、攻击路径分析以及更具上下文的修复建议,以更精准地判断复杂的漏洞风险。操作步骤如下:

操作说明:

单击目标漏洞公告名称,进入详情页。

在漏洞详情区域,单击漏洞编号旁的AI分析。

精确筛选与快速定位

运用平台的筛选和排序功能,可以快速定位您关心的特定漏洞或资产。

筛选AI应用相关漏洞:

功能描述:云安全中心支持检测并集中展示AI应用(如模型、框架)中存在的,可能导致数据泄露或模型未被授权访问的漏洞。

操作说明:在漏洞管理页面应用漏洞页签,勾选仅显示AI相关漏洞。

快速解读“影响资产”列

此列直观展示了受该漏洞影响的资产数量,并用颜色标示了修复的紧急程度。

红色:漏洞修复紧急程度为高的服务器数量。

橙色:漏洞修复紧急程度为中的服务器数量。

灰色:漏洞修复紧急程度为低的服务器数量。

查看漏洞详情

单击漏洞公告名称,可展开详情面板,查看该漏洞的详细信息和受影响的资产列表。更多内容请参见附录:漏洞详情页参数说明。

漏洞详情:包括漏洞的描述、CVSS影响分(0.1-3.9为低危,4.0-6.9为中危,7.0-8.9为高危,9.0-10.0为严重)、受影响的组件版本等。

待处理漏洞列表:列出所有检测到此漏洞的服务器。在此列表中可查看每台服务器上漏洞的状态,状态说明如下:

说明如果单台服务器上有多个进程匹配该漏洞,待处理漏洞列表会显示多条信息。

是否已处理

状态

说明

已处理

修复成功

表示漏洞已成功修复。

修复失败

表示漏洞修复失败,可能是因为漏洞文件已被修改或漏洞文件已不存在。

已忽略

漏洞已执行忽略的操作,云安全中心将不再对该漏洞进行告警。

漏洞已失效

表示该漏洞在指定时间内未被再次检测到。以下是不同类型漏洞失效的时间:

Linux软件漏洞、Windows系统漏洞:3天

Web-CMS漏洞:7天

应用漏洞:30天

应急漏洞:90天

未处理

未修复

即漏洞待修复。

验证中

手动修复漏洞后,单击目标漏洞操作列的验证,未修复状态会变成验证中,此操作用于验证漏洞是否修复成功。

漏洞处理

漏洞修复

步骤一:选择修复方式

一键修复:云安全中心提供控制台一键修复漏洞功能,帮助实现自动化修复漏洞,无需登录服务器手动操作。此功能支持的版本和漏洞类型如下:

重要应用漏洞和应急漏洞不支持一键修复功能。

服务模式

服务版本 / 防护等级

说明

包年包月服务

企业版、旗舰版

支持修复Linux软件漏洞、Windows系统漏洞、Web-CMS漏洞。

高级版

支持修复Linux软件漏洞、Windows系统漏洞。

免费版、增值服务版、防病毒版

重要需单独购买的漏洞修复增值服务功能,才能开通一键修复功能。开通步骤请参见购买云安全中心。

支持修复Linux软件漏洞、Windows系统漏洞。

按量付费服务

所有防护等级

自动修复:可打开漏洞自动修复开关,配置自动修复任务,实现在指定时间周期性地修复新发现的漏洞。

重要自动修复任务依赖于一键修复功能,若当前版本和漏洞类型不支持一键修复,则自动修复任务也不支持。

自动修复仅支持非内核的Linux系统漏洞,其他漏洞均不支持。

手动修复:若当前版本或漏洞不支持一键修复或未开通漏洞修复功能,需要根据漏洞详情中提供的修复建议,登录服务器手动完成修复。

步骤二:执行修复

一键修复

访问云安全中心控制台-风险治理-漏洞管理,在页面左侧顶部,选择需防护资产所在的区域:中国内地或非中国内地。

在Linux软件漏洞、Windows系统漏洞或Web-CMS漏洞页签下,单击目标漏洞公告的名称或操作列的修复按钮。

在待处理漏洞区域,单击目标服务器操作列的修复按钮。

说明也可以选中多个服务器,单击列表下方的修复对多个服务器上的漏洞进行批量修复。

在修复对话框中选择修复方式:自动创建快照并修复或不建立快照备份直接修复。

重要修复漏洞可能涉及升级系统内核或软件版本,存在业务兼容性风险,具体请参见建议在业务低峰期操作,并选择自动创建快照并修复选项,以便在出现问题时快速回滚。

单击立即修复,系统将开始执行修复任务,漏洞状态会变为修复中,成功后变为修复成功。

自动修复

操作步骤

在漏洞管理页面,单击右上角漏洞自动修复设置,并打开漏洞自动修复开关。

配置漏洞自动修复策略

漏洞自动修周期

重要修复漏洞存在一定风险,建议在业务低峰时进行漏洞修复,最小化修复漏洞带来的风险。

任务类型:可选单次(只执行一次),周期(周期性重复执行)。

执行日期 :仅当任务类型为单次时,需要配置任务执行的具体日期和时间。

执行周期:仅当任务类型为周期时,需要配置。仅支持设置每天、每周。

执行时间:仅当任务类型为周期时,需要任务执行的时间。

修复漏洞配置

选择漏洞等级:按选择漏洞等级筛选需要执行修复任务的漏洞。

手动选择漏洞:按选择的漏洞公告筛选需要执行修复任务的漏洞。

快照配置

警告如开启快照开关,在执行漏洞修复任务时会产生额外的快照费用。创建和保留快照会产生费用,费用由快照产品收取,默认采用按量付费(后付费)模式。例如40GB系统盘,快照存储一天的费用大约是0.15元 ,详细说明请参见快照计费。

快照配置开关:打开后,执行修复任务时会系统进行快照备份,保证如出现异常,可通过快照实现系统回滚,快速恢复业务。

快照名称:设置可识别的名称,例如漏洞修复快照。

存储时间:设置快照存储时间。

配置自动修复资产

全部资产:对所有检测到存在漏洞修复的资产进行修复。

重要修复会消耗漏洞修复次数,为避免浪费,请谨慎选择。

按资产:根据需求指定可执行自动修复任务的资产。

配置完成后,单击保存。

查看自动修复任务

系统根据设置的自动修复任务周期,定时获取服务器的漏洞并执行修复操作。可参照如下步骤获取执行结果:

在漏洞管理页面,单击右上角任务管理。

在自动修复任务页签,可查看修复任务的执行统计情况。

说明周期性任务每执行一次就会产生一条记录。

状态:任务执行状态。

进度:任务执行的进度。

漏洞统计:修复成功的数量、修复失败数量。

主机统计:影响的主机数量。

可单击目标任务操作列详情,查看漏洞执行详情。

可单击目标服务器列前的

图标,展开修复的所有漏洞情况(漏洞编号、处理时间、状态等)。

图标,展开修复的所有漏洞情况(漏洞编号、处理时间、状态等)。

手动修复

获取修复方案

在对应页签下的漏洞公告列表中,单击目标公告的名称。

应用漏洞:在漏洞详情页签的查看影响范围以及修复建议。

Linux软件漏洞/Windows系统漏洞/Web-CMS漏洞:

在漏洞详情区域,单击漏洞编号操作列的修复建议。

在阿里云漏洞库的解决建议区域查看该漏洞的修复方案,按照修复方案登录服务器修复该漏洞。

执行修复方案

执行变更前,建议为服务器手动创建快照备份。

警告修复漏洞存在一定的风险,建议在修复漏洞之前备份服务器数据。如果待修复漏洞的服务器是阿里云ECS,可以通过创建快照备份数据。具体操作,请参见手动创建单个快照。

使用SSH或远程桌面等方式登录服务器。

根据获取的修复方案,执行相应的命令(如更新软件包、修改配置等)。

查看修复结果

手动修复后,漏洞状态不会立即更新,需由云安全中心再次检测确认。

漏洞修复完成后返回云安全中心控制台。

单击该漏洞公告的名称,展开漏洞详情面板,在漏洞详情面板的待处理漏洞列表中,定位到刚才已修复漏洞的服务器。

单击其操作列的验证,验证漏洞是否修复成功。漏洞修复成功后,漏洞的状态会变为修复成功。

说明如果状态长时间未更新,可能是由于网络延迟或缓存,可稍后刷新页面查看。

步骤三:结果验证与故障排查

当漏洞状态为修复失败或手动修复后验证失败时,可按以下步骤排查:

一键修复失败:通常由于修复脚本执行环境异常,例如目标文件已被修改、磁盘空间不足或权限问题。可查看任务详情中的失败原因,然后尝试手动修复。

警告一键修复后请重启服务器,若修复失败将不消耗漏洞修复次数。

手动修复后验证失败:

确认修复操作是否正确:核对在服务器上执行的命令或操作是否与修复建议完全一致。

确认组件版本:检查相关软件或组件的版本是否已升级到修复方案要求的版本。

等待扫描同步:漏洞状态更新依赖扫描结果,可能存在延迟。

步骤四(可选):修复回滚

若漏洞修复后出现业务异常,且已事先创建快照,可在控制台执行回滚操作。具体步骤如下:

在漏洞管理页面,单击累计已处理漏洞下方的数字。

在累计已处理漏洞面板中,状态请选择修复成功,单击目标漏洞公告操作列的回滚。

选择需要回滚的快照,单击确定。

暂不修复(忽略/加白名单)

当确认某个漏洞无需修复时,可选择忽略或加入白名单,以避免重复告警。

加白名单:操作会在配置的作用范围内屏蔽某类漏洞的告警(默认范围为全部资产),可能导致相关安全风险被忽视,请谨慎使用。

忽略:忽略操作仅对当前进程生效。若应用重启或新进程启动,漏洞可能被再次检出。

功能 | 忽略 | 加白名单 |

作用范围 | 针对单个资产上的单个漏洞实例。 |

|

持久性 | 临时,进程重启后可能再次告警。 | 持久有效,直至手动删除白名单规则。 |

适用场景 |

|

|

忽略

操作步骤

在漏洞管理页面对应的漏洞页签(如Linux软件漏洞),定位至目标漏洞公告。

单击公告名称进入漏洞公告详情页,在待处理漏洞区域选中要忽略漏洞的服务器(可多选)。

单击列表下方的忽略,填写备注信息后,单击确定。

说明也可单击单个漏洞操作列

下的忽略。

下的忽略。

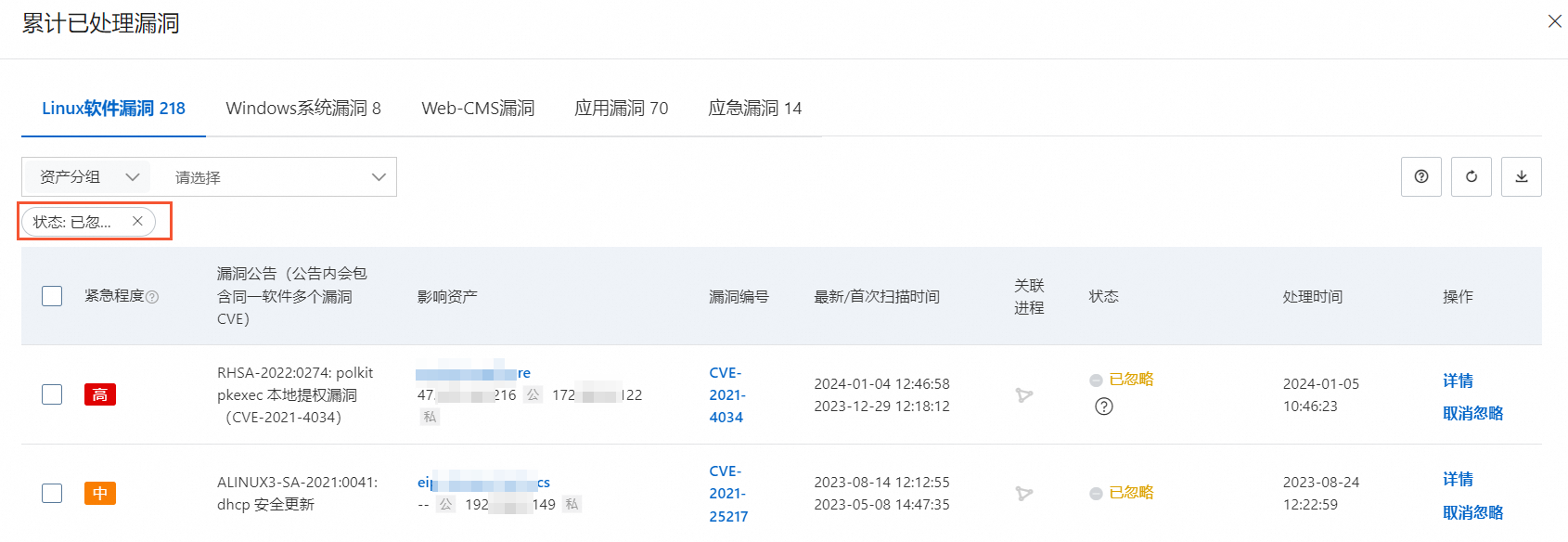

查看及取消忽略

返回漏洞管理页面,单击累计已处理漏洞下方的数字。

在累计已处理漏洞面板中,状态请选择已忽略,可以查看所有已忽略的漏洞列表。

单击目标漏洞公告操作列的取消忽略。

加白名单

操作步骤

方式一:

在漏洞管理页面对应的漏洞页签(如Linux软件漏洞),勾选需要处理的漏洞公告(可多选)。

单击列表左下角的加白名单。

重要此方式默认生效范围为全部资产。

方式二:

在漏洞管理页面,单击右上角的漏洞管理设置。

在漏洞白名单配置页签,单击新增规则。

参考如下说明配置,完成配置后,单击确定。

漏洞选择:选择漏洞类下需要加白的漏洞公告,支持多选。

规则范围:设置白名单生效范围,若选择资产分组或主机列表,需勾选对应的目标数据。

查看及管理白名单

在漏洞管理页面,单击右上角的漏洞管理设置。

在漏洞白名单配置页签,可查看所有渠道设置的白名单。

修改/删除:单击白名单操作列的删除/编辑。

删除:删除后,漏洞将重新被检测发现。

编辑:仅支持修改规则范围(白名单生效范围)和备注。

计费说明

使用漏洞修复功能可能涉及以下费用:

漏洞修复服务(按量付费):开通此服务来使用一键修复功能,按照2元/次以自然日为单位计费。漏洞修复次数计算规则如下:

最小计算单位:在单台服务器上成功修复一个漏洞公告,计为 1 次。

重要一个漏洞公告可能包含多个相关的 CVE。无论其内含多少个 CVE,修复该公告均只计为 1 次。

漏洞修复次数 = Σ(各服务器上状态为“已修复”的漏洞公告数量)

重要重启服务器后,修复状态显示“已修复”,才计入修复次数,修复失败不统计。

示例:

如果您有5台服务器,每台服务器均有10个不同的漏洞公告需要修复。如果所有服务器上的所有漏洞公告都通过云安全中心成功修复,则:

漏洞修复总次数 = 5 台服务器 * 10 个漏洞公告 = 50 次

快照备份费用:执行一键修复时,建议选择“自动创建快照并修复”。该操作会为服务器磁盘创建快照备份,以便在修复出现意外时能够快速回滚。创建和保留快照会产生费用,由ECS快照服务收取,例如40GB系统盘,快照存储一天的费用大约是0.15元 ,详细说明请参见快照计费。

应用于生产环境

漏洞修复操作建议

修复前

资产确认: 核实服务器资产,确认漏洞相关的软件版本确实存在。

风险评估: 评估业务影响,判定漏洞修复的紧急性和必要性,并非所有漏洞都需立即修复。

充分测试: 在测试环境部署补丁,全面验证兼容性与安全性,并输出详细的测试报告。

数据备份: 对服务器进行完整备份(如创建ECS快照),确保操作失误后可快速回滚。

选择时机: 选择业务低峰期进行操作,最小化对业务的影响。

修复中

双人操作: 需至少两名专业人员在场,一人操作、一人复核记录,防止误操作。

逐项修复: 严格按照预定的漏洞列表和修复方案,逐一进行修复。

修复后

结果验证: 确认漏洞已成功修复,且系统功能和业务应用均运行正常。

文档归档: 撰写并归档最终的漏洞修复报告,记录完整操作过程。

关键风险规避措施

制定详细方案: 必须制定经过论证和测试的可行性修复方案,并严格按步骤执行。

仿真环境测试: 建立与生产环境(系统、应用、数据)完全一致的仿真测试环境,对修复方案进行完整验证。

系统完整备份: 选择自动创建快照并修复方式,执行全系统备份(系统、应用、数据)并验证其可恢复性,确保在出现异常时能迅速恢复业务。

常见问题

修复限制与原理类问题

为什么修复漏洞时修复按钮为灰色?

产品版本限制

版本过低:免费版、防病毒版不支持一键修复。

解决方案:购买“漏洞修复”增值服务,或升级到企业版/旗舰版。

服务器问题

Linux 服务器问题

操作系统已停止维护:厂商不再提供补丁,需手动升级操作系统版本。目前以下操作系统中的漏洞,需要升级操作系统进行修复。

Red Hat 5、Red Hat 6、Red Hat 7、Red Hat 8

CentOS 5

Ubuntu 12

Debian8、9、10

磁盘空间不足:可用空间小于 3 GB,请清理或扩容磁盘。

进程占用:

apt或yum进程正在运行。请等待其结束后重试,或手动终止该进程。权限不足:执行修复命令的用户权限不够。请确保文件所有者为

root用户,并设置合理权限(如755)。

Windows 服务器问题

磁盘空间不足:可用空间小于 500 MB,请清理或扩容磁盘。

Windows Update 服务异常:服务被禁用或正在运行。

禁用:进入该服务器的系统服务管理器,开启Windows Update Service后,然后重新尝试修复该漏洞。

正在运行:如果正在运行,请等待其结束或手动结束该服务器中的Wusa进程,然后重新尝试修复该漏洞。

应用漏洞和系统漏洞有什么区别?为什么应用漏洞不支持一键修复?

系统漏洞(例如Linux软件漏洞、Windows系统漏洞)是操作系统或其组件的漏洞,修复路径标准化,因此支持一键修复。

应用漏洞存在于自行部署的应用程序(例如网站代码、第三方软件)中,其修复方式与业务逻辑和代码实现紧密相关,无法在不了解业务的情况下自动修复,因此需要手动处理。

为什么服务器上会有这么多漏洞?

随着新的攻击手法不断出现,旧版本软件中的漏洞会持续被发现,因此定期扫描和修复是持续性的安全工作。开启“仅显示真实风险漏洞”开关,可帮助聚焦于关键风险。

修复操作类问题

执行修复命令时,提示“权限获取失败,请检查权限后重试”怎么办?

问题原因:执行修复操作所需文件的所属用户非

root,导致权限不足。解决方案:

定位文件:

在云安全中心查看漏洞详情,确认需要修复的具体文件及其路径。

修改权限:

登录服务器,执行以下命令,将文件所属用户更改为

root。重试修复:

返回云安全中心控制台,对该漏洞重新执行修复操作。

批量进行漏洞修复时,漏洞修复按照什么顺序执行?

Linux软件漏洞和Web-CMS漏洞按照控制台中漏洞列表的顺序执行批量修复。修复部分Windows系统漏洞时会需要先安装前置补丁,批量修复Windows系统漏洞时优先修复此类漏洞,其余漏洞按照控制台中漏洞列表顺序执行修复。

为什么Ubuntu内核补丁漏洞修复重启无效?

问题现象:在云安全中心为 Ubuntu 服务器一键修复内核漏洞后,虽然提示“修复成功,待重启”,但重启服务器后,漏洞告警依然存在,系统并未启用新安装的内核。

问题原因:通常是因为之前手动修改过 GRUB 引导菜单的默认启动顺序。在这种情况下,系统修复脚本无法自动将新安装的内核设置为默认启动项。

解决方案:

方案一:自动配置新内核

此方案会放弃原有的 GRUB 自定义配置,让系统自动应用新内核的默认设置。

操作步骤:

在执行漏洞修复前,登录到您的 Ubuntu 服务器。

执行以下命令,设置环境变量:

<BASH> export DEBIAN_FRONTEND=noninteractive返回云安全中心控制台,对该漏洞执行一键修复。

修复完成后按提示重启服务器,系统将自动启用最新内核。

方案二:手动修改引导顺序

如果需要保留原有的 GRUB 配置,可以选择此方案。

操作步骤:

在云安全中心控制台正常执行一键修复并按提示重启服务器。

修复重启后,登录到您的 Ubuntu 服务器。

手动修改 GRUB 引导顺序,将新安装的内核版本设置为默认启动项。

说明具体操作通常涉及修改

/etc/default/grub文件并执行update-grub命令,相关操作可参考ECS Linux CentOS 修改内核引导顺序。再次重启服务器,使新的引导顺序生效。

漏洞修复完成后是否还需要重启系统?

Windows系统:需要重启。

Linux软件漏洞:满足以下任一情况,则需要重启:

修复的是内核漏洞。

在云安全中心控制台的Linux软件漏洞页签,该漏洞的漏洞公告信息中有需要重启的标签。

为什么进行漏洞回滚操作会失败?

当漏洞回滚操作失败时,可按以下路径排查:

检查客户端(Agent)状态

回滚操作依赖云安全中心 Agent 在线。若 Agent 处于离线状态,指令无法下发,需先排查并解决其离线问题。

确认备份快照有效性

回滚功能基于修复前创建的备份快照。若快照因过期或被手动删除,则无法执行回滚。

修复漏洞时创建快照失败是什么原因?

修复漏洞时创建快照失败可能是以下原因造成的:

当前执行修复操作的账号是RAM账号:如果您当前使用的是RAM账号,并且该账号不具备创建快照的权限,控制台会提示您创建快照失败。建议您使用阿里云账号进行操作。RAM账号更多信息,请参见RAM用户概览。

该服务器为非阿里云服务器:非阿里云服务器不支持创建快照修复漏洞。

修复后状态与验证类问题

漏洞已经修复了,但云安全中心仍提示存在漏洞怎么办?

常见原因:出现该情况是因为部分漏洞(即Linux内核漏洞)修复后需要重启服务器。

解决方案:请在漏洞详情页面,单击重启。重启完成后,单击验证,显示修复成功则代表该漏洞修复成功。

主机未安装相应补丁,为何显示Windows漏洞修复成功?

这是 Windows 更新机制导致的正常现象,只需确保安装了最新的累积更新,即可修复其包含的所有历史漏洞,无需逐个安装旧补丁。

说明可以访问微软官方补丁网站,查询最新安装的补丁(通常以 KB 号标识),查看其“程序包详细信息”,确认它是否已覆盖您关注的旧漏洞。

核心原因:Windows 累积更新机制

Windows 的安全更新采用“累积”模式。这意味着最新的月度安全补丁是一个集合包,它默认包含了发布日期前所有历史月份的安全修复。

判定逻辑:当云安全中心检测到系统已安装最新的累积更新时,会将其覆盖的所有旧漏洞标记为“已修复”。因此,无需为每个历史漏洞单独安装补丁。

修复漏洞后,为什么在控制台还显示“未修复”?

可能原因如下:

验证延迟:手动修复后,需要单击“验证”按钮触发即时扫描。状态更新需要几分钟时间。

缓存问题:控制台页面可能存在缓存,可尝试强制刷新页面或等待几分钟。

修复不彻底:修复操作可能未完全成功,或存在多个漏洞路径只修复了其中一个,请重新检查修复步骤。

修复成功待重启状态的漏洞,云安全中心能自动验证吗?

不能。需要在云安全中心控制台执行重启操作,或者自行手动重启服务器。重启完成后,需单击验证,确认漏洞是否已被成功修复。

重要若未主动验证,云安全中心会在后续的周期性扫描中自动检查。系统在首次扫描未发现该漏洞后,会将漏洞信息保留3天(以防网络等原因误判),若3天内持续未检出,则系统将清除该漏洞记录。

为什么漏洞修复后手动验证没有反应?

在服务器上手动修复漏洞后,若云安全中心控制台的“验证”功能无法将漏洞状态更新为“已修复”,通常由以下两个原因导致:

漏洞扫描等级配置不全

原因:云安全中心只会扫描并更新在“漏洞管理设置”中已选定的风险等级。如果目标漏洞的风险等级(例如:高危、中危)未被勾选,系统将不会对该等级的漏洞状态进行更新。

解决方案:检查并确保“漏洞管理设置”中的扫描等级已覆盖目标漏洞的风险级别。

云安全中心客户端(Agent)离线

原因:“验证”功能依赖于控制台与服务器上客户端的实时通信。若客户端处于离线状态,控制台无法下发验证指令或接收结果。

解决方案:排查并解决客户端离线问题,确保其恢复在线状态后,再执行验证操作。

附录:漏洞详情页参数说明

漏洞详情页项目 | 描述 |

漏洞编号 | 该漏洞对应的CVE漏洞号。Common Vulnerabilities & Exposures(CVE)是已被广泛认同的信息安全漏洞或者已经暴露的弱点的公共名称。通过漏洞编号(如CVE-2018-1123),您可以快速地在任何其它CVE兼容的数据库中找到相应漏洞修复的信息,帮助您解决安全问题。 |

影响分 | CVSS分值遵循被广泛采纳的行业标准-通用漏洞评分系统(Common Vulnerability Scoring System),根据漏洞的多种属性通过公式计算得出。主要用于量化漏洞的严重程度,可以帮助您确定漏洞修复的紧急度和重要度。 在CVSS评分体系中,不同分值代表的漏洞严重程度如下:

|

影响资产 | 存在该漏洞的服务器资产信息,包括资产的公网或私网IP地址等。 |

紧急程度 | 结合漏洞的CVSS、资产重要性等计算出该漏洞的严重等级,包括:

|

详情 | 可单击漏洞管理页面,单击目标漏洞公告列的漏洞名称,在待处理漏洞页签中,单击目标漏洞操作列列的详情查看影响资产、修复命令、影响说明等信息。

|

、