开启防火墙开关后,如果您未配置访问控制策略,云防火墙在访问控制策略匹配环节中默认放行所有流量。您可以根据业务需要,配置不同防火墙的流量拦截和放行策略,以便更好地管控资产的未授权访问。本文介绍云防火墙访问控制策略的工作原理、计费方式等。

功能概述

云防火墙提供适用于互联网边界、NAT边界、VPC边界和主机边界的访问控制策略能力,您可以为不同的防火墙配置访问控制策略,拦截未授权的流量访问,实现多方位流量的安全隔离管控。本文介绍的访问控制策略原理仅适用于互联网边界、NAT边界和VPC边界访问控制策略。

主机边界访问控制策略的具体信息,请参见配置主机边界访问控制策略。

DNS域名访问控制策略的具体信息,请参见配置DNS边界访问控制策略。

策略包含的元素

访问控制策略支持识别并匹配不同流量元素,实现对相关流量的放行或拒绝。

匹配项 | 说明 | 配置类型 | 不同策略支持的配置类型 |

访问源 | 网络连接发起方 |

|

|

目的 | 网络连接接收方 | 支持IP、IP地址簿、域名和区域。

|

|

协议类型 | 传输层协议 | 支持TCP、UDP、ICMP和ANY。 不确定具体协议类型时可选择ANY。 | 所有策略:支持所有类型。 |

端口 | 目的端口 | 对访问流量经过的端口进行访问控制,支持端口和端口地址簿。 | 取决于选择的协议类型。 |

应用 | 应用层协议 | 支持HTTP、HTTPS、SMTP、SMTPS、SSL、FTP等多种协议。 不确定具体应用类型时可选择ANY。 说明 云防火墙会将SSL和TLS应用的443端口流量识别为HTTPS类型,SSL和TLS应用的其他端口流量会识别为SSL类型。 | 取决于选择的协议类型,最多支持同时选择5种协议。 |

策略工作原理

如果您未配置任何访问控制策略,云防火墙在访问控制策略匹配环节,默认放行所有流量。

配置访问控制策略后,云防火墙会按照特定的逻辑将访问控制策略展开为一条或多条匹配规则,并下发到引擎。当流量经过云防火墙时,云防火墙按照策略的优先级,依次匹配流量报文,如果流量报文命中某一条策略,则执行该策略动作,并结束策略匹配,否则将继续匹配下一优先级策略,直至命中策略或匹配完所有配置的策略。如果流量匹配完所有访问控制策略后还是没有命中,默认放行该流量。

创建、修改和删除访问控制策略后,云防火墙约需要3分钟将策略下发到引擎。

访问控制策略的优先级数值越小,优先级越高。为了确保访问策略匹配最优,建议您将经常匹配和细化匹配的策略设置为高优先级。

访问控制策略的工作原理如下图所示。

策略执行动作

访问控制策略的动作支持设置为放行、观察和拒绝。当流量包的报文元素与访问控制策略规则匹配成功时,云防火墙执行该访问控制策略的动作。

策略的动作设置为观察模式后,当策略匹配成功时仍会放行流量。您可以在观察一段时间后,根据需要调整为放行或拒绝。

您可以进入流量日志页面查看流量数据。具体操作,请参见日志审计。

策略占用规格

配置访问控制策略后,云防火墙将按照访问源、目的地址、协议类型、端口、应用配置项的对象数量,统计每条访问控制策略的实际占用规格数。

计算方式

策略占用规格数的计算公式如下:

单条策略占用的规格数=源地址个数(IP地址段个数或区域个数)*目的地址个数(IP地址段个数或区域个数或域名个数)*端口段个数*应用数

重要互联网边界防火墙、VPC边界防火墙、NAT边界防火墙均支持配置基于DNS动态解析域名识别模式的访问控制策略,此类访问控制策略(包括基于DNS动态解析、同时基于FQDN与DNS动态解析的策略)在各个边界防火墙的占用规格数按照阶梯计数。

当某个边界防火墙中此类策略总规格数为0~200时,此类策略总占用规格数计算为实际的总规格数;当此类策略总规格数为200以上,此类策略总占用规格数计算为200+超出200的规格数*10。

例如,您在互联网边界防火墙已经配置了一条目的域名为aliyun.com的基于DNS动态解析的策略,该策略实际规格数为185,此时如果您还需要创建一条基于DNS动态解析的域名策略,假设该策略的实际规格数为16,则您创建成功后这两条策略在互联网边界防火墙的总规格占用数为200+(185+16-200)*10 = 210。

您可以在访问控制策略列表的占用规格数列,查看每条访问控制策略的实际占用规格数。

访问控制策略的使用规格数=所有访问控制策略占用的规格数之和(包含出向策略和入向策略)

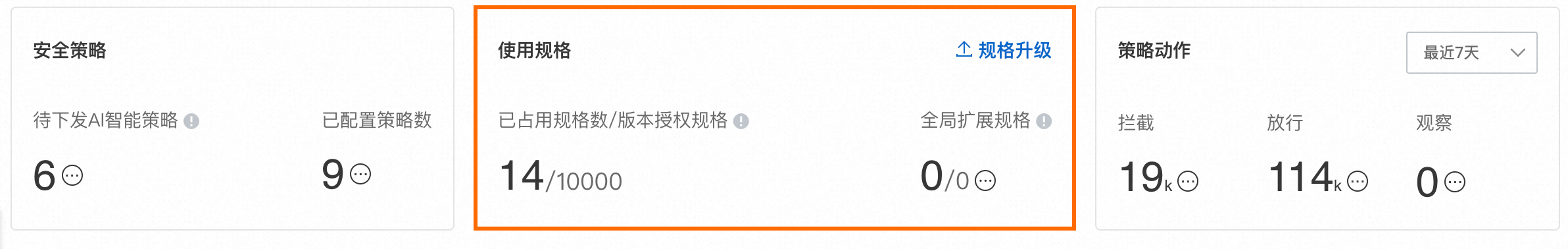

您可以在访问控制策略的页面上方,查看对应策略的使用规格。例如互联网边界的使用规格统计数据如下所示:

计费说明

云防火墙包年包月版(高级版、企业版、旗舰版)的基础价格默认提供一定数量的访问控制策略规格数。如果默认提供的访问控制策略授权规格数不满足需求,您可以按需扩展。

扩展购买的全局访问控制策略规格数支持互联网边界防火墙、NAT边界防火墙和VPC边界防火墙访问控制策略配置场景共享占用。更多信息,请参见包年包月。

云防火墙按量版最多支持创建互联网边界访问控制策略2,000规格数、NAT边界访问控制策略2,000规格数、VPC边界访问控制策略10,000规格数,暂时不支持扩展。更多信息,请参见按量付费。

策略占用规格计算示例

相关文档

管控公网资产与互联网之间的流量,请参见配置互联网边界访问控制策略。

管控私网资产访问互联网的流量,请参见配置NAT边界访问控制策略。

管控VPC与VPC之间、VPC与线下IDC之间的访问流量,请参见配置VPC边界访问控制策略。

管控ECS之间的访问流量,请参见配置主机边界访问控制策略。

如果您需要了解访问控制策略的配置规则和场景示例,请参见访问控制策略配置示例。

如果您的业务同时部署了云防火墙和运维安全中心(堡垒机),您需要合理配置访问控制策略,避免运维安全中心(堡垒机)访问被误拦截。具体操作,请参见云防火墙和运维安全中心(堡垒机)联合部署访问策略的最佳实践。