如果ECS资源需要多人共同管理(如来自不同部门的管理员),建议使用资源组对ECS实例及其相关资源(云盘、镜像、安全组、密钥、交换机等)实现分组管理,以避免不同管理员互相看见、操作他人的资源,实现横向分权管理。

安全风险

在默认的权限模型下,一个被授予了ECS管理权限(例如 AliyunECSFullAccess)的RAM用户,将拥有对账号下所有ECS实例及其关联资源的完全操作权限。这种“扁平化”的授权模式在企业规模扩大、团队增多时会带来严重的安全隐患:

权限滥用与误操作风险:A部门的管理员可以轻易地查看、修改甚至删除B部门的核心生产服务器,无论是恶意为之还是无心之失,其后果都可能是灾难性的。

缺乏最小权限原则:RAM拥有了远超其工作所需的权限,这直接违反了“最小权限原则 (Principle of Least Privilege)”。该原则是纵深防御体系的核心,旨在确保任何用户、程序或进程只拥有其执行任务所必需的最基本权限。

审计与合规性挑战:当所有操作都混合在一起时,很难清晰地追踪和审计哪个部门或项目对资源进行了变更,给满足合规性要求带来了巨大挑战。

最佳实践

建议使用资源组和基于身份的RAM策略,在您的云账号内构建逻辑上的管理边界。以一个包含A、B两个部门(DepartmentA, DepartmentB)的场景为例,展示如何构建安全的横向分权体系。

场景:为A、B两个部门分别创建独立的ECS管理员,要求他们只能管理本部门的资源。

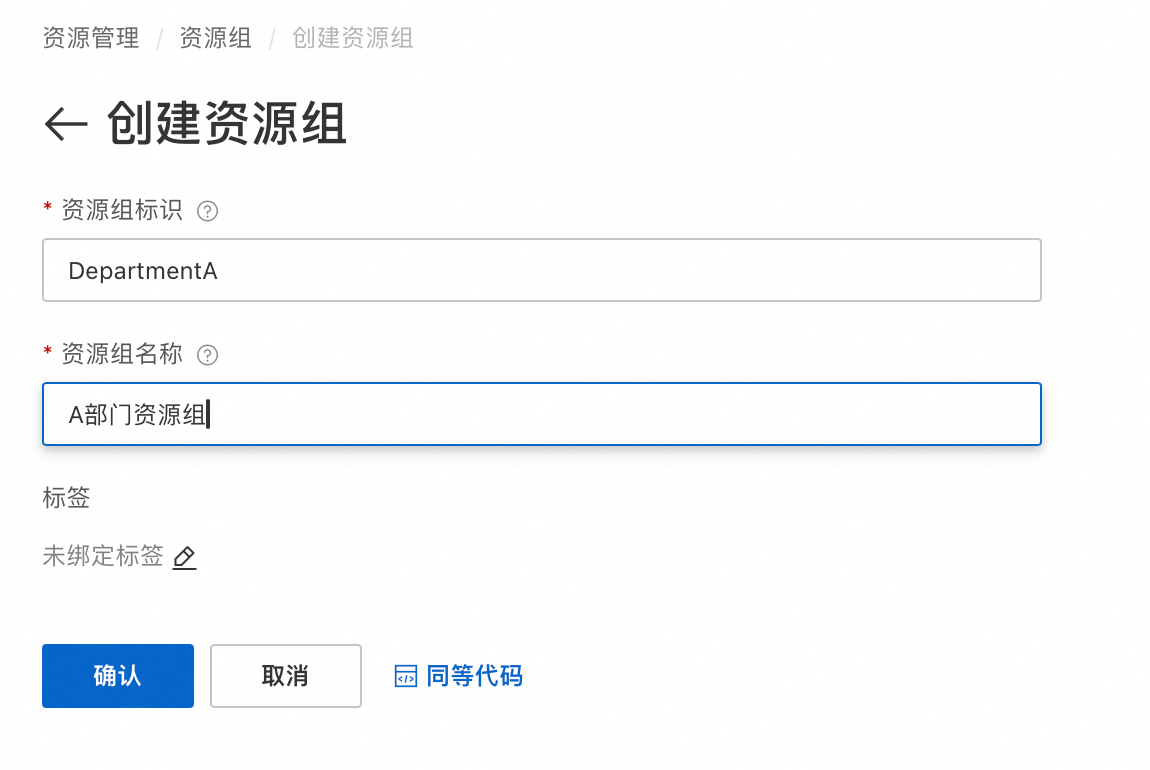

创建资源组

创建RAM用户

前往RAM控制台,在左侧导航栏,选择。

单击创建用户,根据提示完成信息填写。

登录名称/显示名称:输入“AdminA”。

访问方式:勾选控制台访问,并设置好密码策略。

单击确定,完成安全验证。

重复以上步骤,创建用户 AdminB。

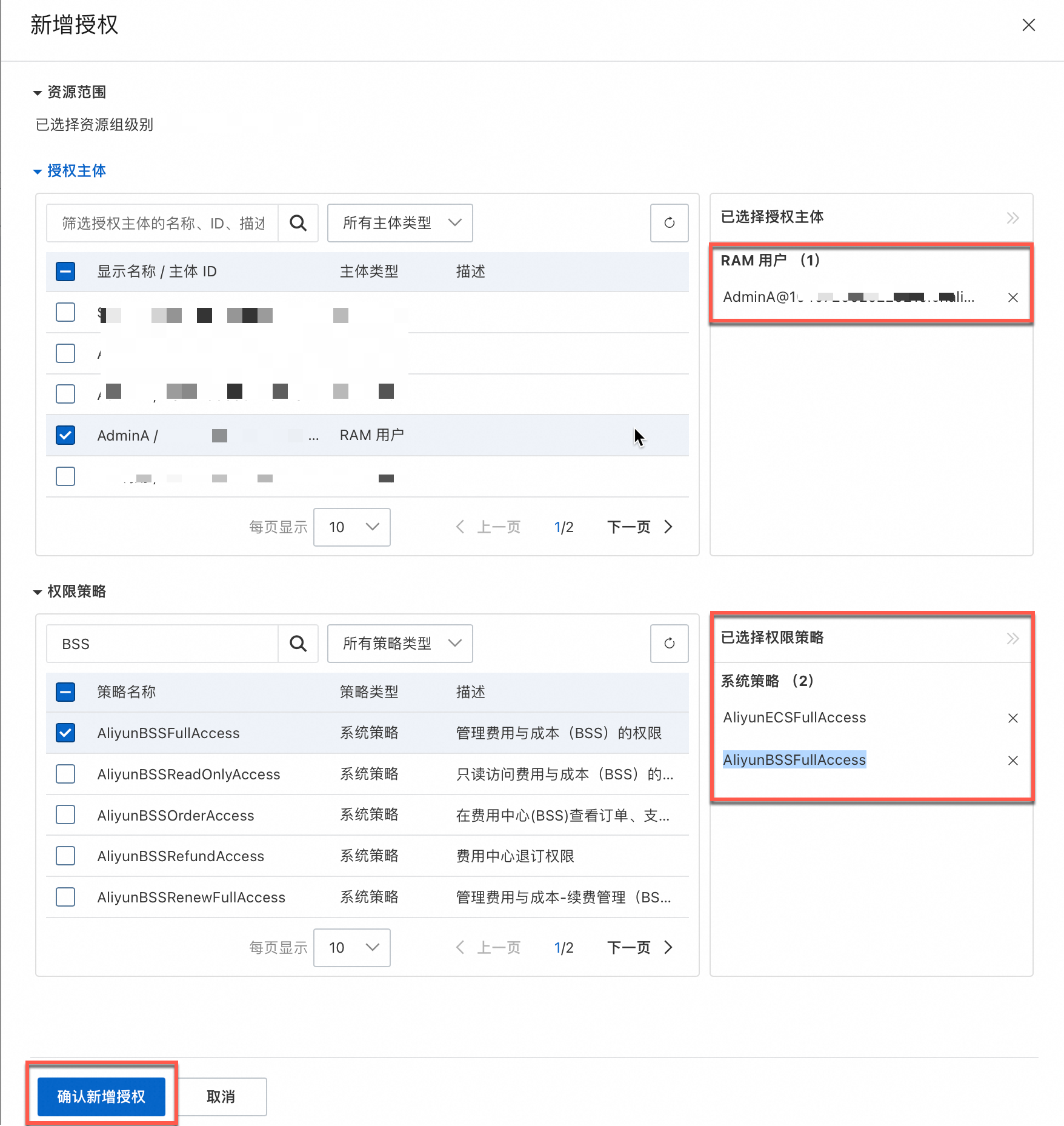

为资源组授权

返回资源组控制台页面。

找到 DepartmentA 资源组,单击右侧操作列的权限管理。

单击新增授权。

授权范围:默认为当前资源组 DepartmentA。

授权主体:选择 RAM用户,并在列表中选择刚刚创建的AdminA。

权限策略:在搜索框中输入 ecs,选择系统策略

AliyunECSFullAccess和AliyunBSSFullAccess。单击确认新增授权。

重复以上步骤,为 DepartmentB 资源组向 AdminB 用户授予权限。

验证隔离效果