本文为您介绍如何在IDaaS中配置JumpServer单点登录。

应用简介

JumpServer是全球首款开源的堡垒机,使用GNU GPL v2.0开源协议,是符合4A规范的运维安全审计系统。

JumpServer支持多种协议,IDaaS基于SAML 2.0协议与其对接,提供应用模板。 JumpServer于2021年12月16日,发布v2.17.0,开始支持SAML 2.0协议。若您的版本不支持,可使用IDaaS OIDC协议模板与 JumpServer支持的OIDC认证方式进行对接。

JumpServer V3版本开始,SAML 2.0和OIDC认证均为企业版功能,详情参考JumpServer SAML 2.0对接文档和JumpServer OIDC对接文档。

操作步骤

一、创建IDaaS应用

请管理员前往,搜索到JumpServer。确认应用名后,即可完成添加应用。

添加后,会自动来到SSO配置页。

配置 SSO

您只需要将JumpServer根域名填写进来。

其他选项保持默认,单击保存即可完成全部SSO配置。

应用账户:默认使用IDaaS账户名作为应用登录标识。 若希望灵活配置,请参考SAML应用账户配置进行配置。 授权范围:改为全员可用。若希望指定可访问应用的IDaaS账户,请参考应用授权进行配置。

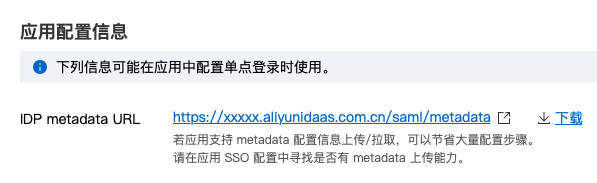

获取 JumpServer 配置信息

配置页下方的应用配置信息中,只需将 IdP 元数据地址复制出来即可。

二、JumpServer中配置SSO

为JumpServer配置SSO非常简单。

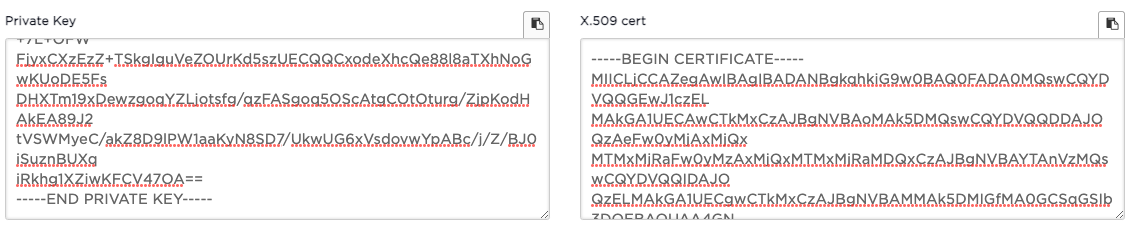

生成证书

SAML协议依赖证书,由于JumpServer不支持自己生成证书,所以需要单独生成。您可以使用SSL工具生成公私钥(可搜索市面方案),或使用本链接生成。

以使用链接生成为例,在页面表单中填写信息(随意填写内容即可,建议尽可能如实填写,内容会在证书中有所体现),单击Generate Self-Signed Certs生成证书。

将私钥Private Key内容复制在本地,保存为.pem文件。将X.509 cert公钥保存为.cer文件。

在接下来配置中,需要将这两个文件上传。

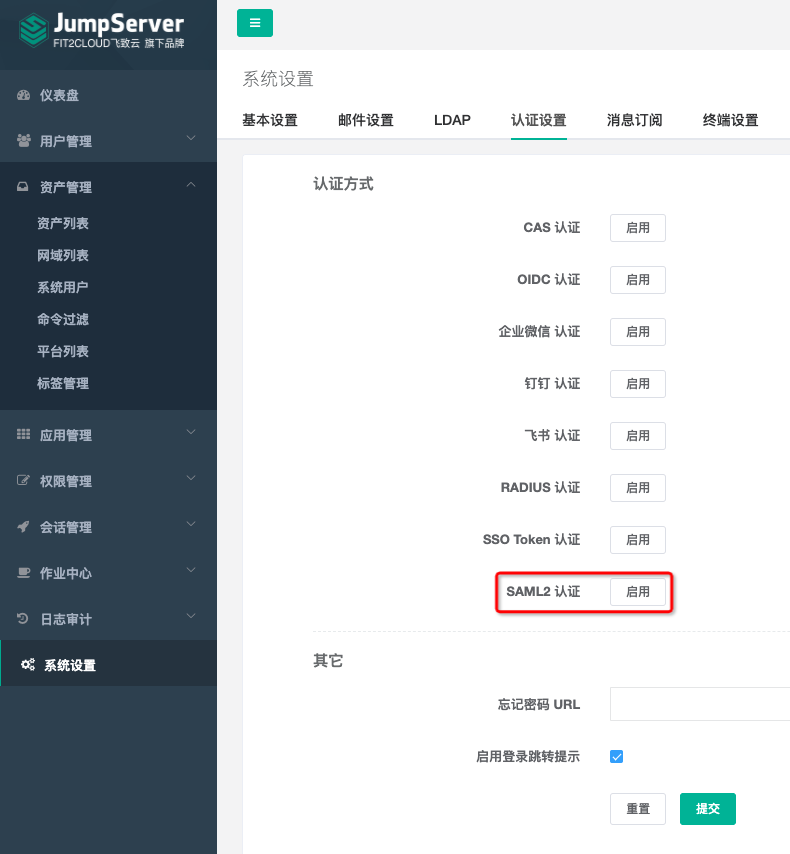

配置JumpServer

请在新的浏览器标签中使用管理员账号登录JumpServer后台。

通过,来到认证方式配置页。单击SAML 2 认证的启用。

配置表单参数较多,但大多无需关注。您只需关注如下参数:

参数 | 说明 |

SP密钥 | 即上一步生成的私钥Private Key,文件上传 |

SP证书 | 即上一步生成的公钥证书X.509 cert,上传 |

开启SAML2认证 | 勾选即可。 |

IDP metadata URL | 填写IDaaS中提供的元数据地址。 |

高级设置 | 将 说明 将 |

参考下图配置效果:

JumpServer配置完成,请单击页面下方提交。

您已可以尝试使用IDaaS账户登录JumpServer。

三、尝试SSO

您已经可以尝试JumpServer SSO。

JumpServer既支持IDP(IDaaS门户)发起SSO,也支持SP(应用)发起SSO。

JumpServer默认支持自动创建账户(Just-in-time Provisioning),单点登录时,若JumpServer中不存在指定应用账户,则会直接创建,不会拒绝访问。请在IDaaS中管理JumpServer访问权限。

IDP发起

请用已授权使用JumpServer的IDaaS账户,登录到IDaaS门户页,单击页面上JumpServer,发起SSO。

SP发起

请在匿名浏览器中,打开JumpServer登录页,单击下方SAML2认证。

使用IDaaS账户验证通过后,将直接登录到JumpServer中。