本文汇总了使用漏洞管理功能时的常见问题及解决方案。

漏洞扫描相关问题

扫描行为与结果问题

为何同一台机器报告多个相同漏洞?

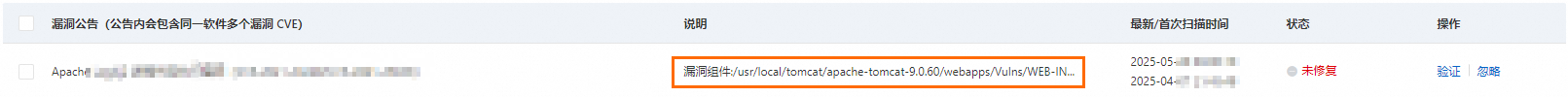

应用漏洞检测以具体运行的进程实例为检测对象,如果服务器上运行了多个存在相同漏洞的进程实例(例如,在不同端口上启动了两个相同的 Tomcat 服务),系统将为每个进程实例分别报告一个漏洞。如果服务器上仅安装了含漏洞的软件但其对应进程未运行,则不会检测出该漏洞。

为何Fastjson 这类漏洞扫描结果可能不一致?

此类漏洞的检测依赖于其组件(如 JAR 包)是否在扫描期间被加载至“运行时”状态。在动态加载模式下,只有当包含漏洞的组件被业务逻辑实际调用时,漏洞才能被有效识别。因此,不同时间点的扫描结果可能存在差异。

说明为提升此类漏洞的检测准确率,建议执行周期性或多次扫描。

客户端离线后,为何控制台仍然显示该主机的漏洞记录?

客户端离线后,已检测出的漏洞记录会保留在云端控制台,但这些记录会自动失效且无法进行相关操作(如修复、验证或清除记录)。漏洞自动失效周期如下:

重要所有数据仅在云安全中心服务到期且超过7天未续费的情况下才会被彻底清除。

Linux软件漏洞、Windows系统漏洞:3天后失效。

Web-CMS漏洞:7天后失效。

应用漏洞:30天后失效。

应急漏洞:90天后失效。

性能影响与安全性问题

漏洞扫描或应急漏洞的主动验证(POC)会影响业务系统吗?

通常无影响。云安全中心的主动验证(POC)仅发送极少量(1-2个)的无害化探测请求,不执行任何形式的攻击或破坏性行为。若目标应用对非预期输入的处理逻辑极其脆弱,极端情况下存在微小的未知风险。

漏洞扫描为何会触发内存超限(OOM)?

云安全中心客户端设置内存限制(默认200MB)。扫描占用超过限制值时,系统OOM机制会主动终止检测进程(ALiSecCheck),以节省资源。

说明此限制通常是由名为

aegisRtap0的控制组 (cgroup)管理,相关OOM信息可于 dmesg 日志中查询。此现象属于正常行为,与系统内存不足无关,无需用户干预。

这种 OOM 是由控制组的内存限制导致的,并不意味着整个系统的内存不足。

扫描范围与能力问题

漏洞扫描覆盖哪些范围?

扫描同时覆盖系统和应用两个层面:

系统层面:Linux 软件漏洞、Windows 系统漏洞。

重要Windows 系统漏洞仅支持扫描月度安全更新补丁。

应用层面:Web-CMS 漏洞、应用漏洞、应急漏洞。

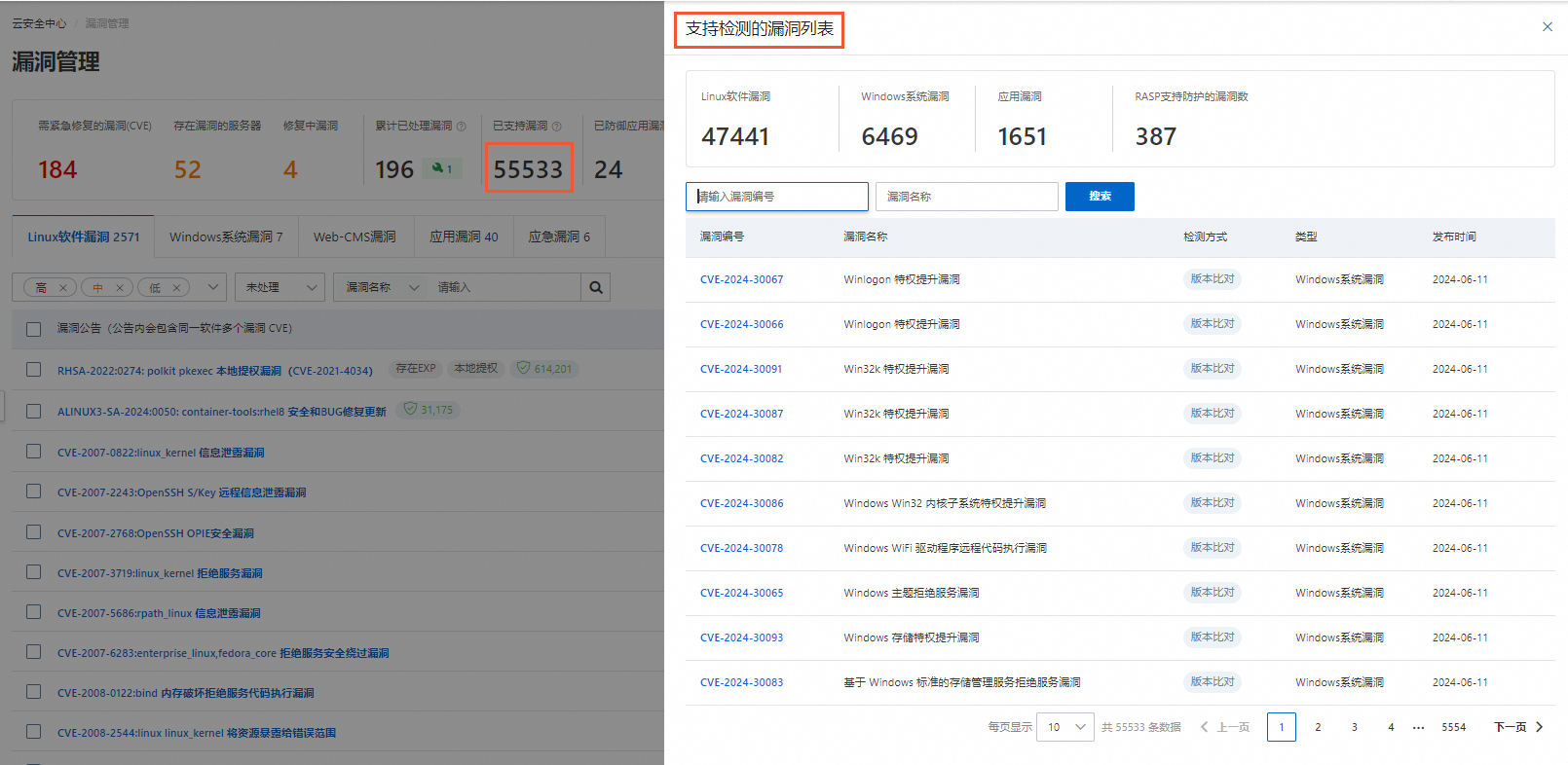

如何查看云安全中心支持检测的漏洞列表?

登录云安全中心控制台。

在左侧导航栏,单击漏洞管理,进入漏洞扫描页面。在概览部分,找到 “已支持漏洞” 的统计卡片。

单击该卡片上显示的漏洞总数,即可进入列表页面,查看所有支持检测的漏洞及其详细信息。

是否支持 Elasticsearch 等特定漏洞的检测?

支持。 可以在控制台的应用漏洞页面查看 Elasticsearch 等服务的漏洞检测结果。

说明此功能仅支持包年包月服务(企业版、旗舰版)和按量付费服务(主机全面防护、主机及容器全面防护)。如果当前的版本不支持此功能,请先升级。

漏洞修复相关问题

修复限制与原理类问题

为什么修复漏洞时修复按钮为灰色?

产品版本限制

版本过低:免费版、防病毒版不支持一键修复。

解决方案:购买“漏洞修复”增值服务,或升级到企业版/旗舰版。

服务器问题

Linux 服务器问题

操作系统已停止维护:厂商不再提供补丁,需手动升级操作系统版本。目前以下操作系统中的漏洞,需要升级操作系统进行修复。

Red Hat 5、Red Hat 6、Red Hat 7、Red Hat 8

CentOS 5

Ubuntu 12

Debian8、9、10

磁盘空间不足:可用空间小于 3 GB,请清理或扩容磁盘。

进程占用:

apt或yum进程正在运行。请等待其结束后重试,或手动终止该进程。权限不足:执行修复命令的用户权限不够。请确保文件所有者为

root用户,并设置合理权限(如755)。

Windows 服务器问题

磁盘空间不足:可用空间小于 500 MB,请清理或扩容磁盘。

Windows Update 服务异常:服务被禁用或正在运行。

禁用:进入该服务器的系统服务管理器,开启Windows Update Service后,然后重新尝试修复该漏洞。

正在运行:如果正在运行,请等待其结束或手动结束该服务器中的Wusa进程,然后重新尝试修复该漏洞。

应用漏洞和系统漏洞有什么区别?为什么应用漏洞不支持一键修复?

系统漏洞(例如Linux软件漏洞、Windows系统漏洞)是操作系统或其组件的漏洞,修复路径标准化,因此支持一键修复。

应用漏洞存在于自行部署的应用程序(例如网站代码、第三方软件)中,其修复方式与业务逻辑和代码实现紧密相关,无法在不了解业务的情况下自动修复,因此需要手动处理。

为什么服务器上会有这么多漏洞?

随着新的攻击手法不断出现,旧版本软件中的漏洞会持续被发现,因此定期扫描和修复是持续性的安全工作。开启“仅显示真实风险漏洞”开关,可帮助聚焦于关键风险。

修复操作类问题

执行修复命令时,提示“权限获取失败,请检查权限后重试”怎么办?

问题原因:执行修复操作所需文件的所属用户非

root,导致权限不足。解决方案:

定位文件:

在云安全中心查看漏洞详情,确认需要修复的具体文件及其路径。

修改权限:

登录服务器,执行以下命令,将文件所属用户更改为

root。重试修复:

返回云安全中心控制台,对该漏洞重新执行修复操作。

批量进行漏洞修复时,漏洞修复按照什么顺序执行?

Linux软件漏洞和Web-CMS漏洞按照控制台中漏洞列表的顺序执行批量修复。修复部分Windows系统漏洞时会需要先安装前置补丁,批量修复Windows系统漏洞时优先修复此类漏洞,其余漏洞按照控制台中漏洞列表顺序执行修复。

为什么Ubuntu内核补丁漏洞修复重启无效?

问题现象:在云安全中心为 Ubuntu 服务器一键修复内核漏洞后,虽然提示“修复成功,待重启”,但重启服务器后,漏洞告警依然存在,系统并未启用新安装的内核。

问题原因:通常是因为之前手动修改过 GRUB 引导菜单的默认启动顺序。在这种情况下,系统修复脚本无法自动将新安装的内核设置为默认启动项。

解决方案:

方案一:自动配置新内核

此方案会放弃原有的 GRUB 自定义配置,让系统自动应用新内核的默认设置。

操作步骤:

在执行漏洞修复前,登录到您的 Ubuntu 服务器。

执行以下命令,设置环境变量:

<BASH> export DEBIAN_FRONTEND=noninteractive返回云安全中心控制台,对该漏洞执行一键修复。

修复完成后按提示重启服务器,系统将自动启用最新内核。

方案二:手动修改引导顺序

如果需要保留原有的 GRUB 配置,可以选择此方案。

操作步骤:

在云安全中心控制台正常执行一键修复并按提示重启服务器。

修复重启后,登录到您的 Ubuntu 服务器。

手动修改 GRUB 引导顺序,将新安装的内核版本设置为默认启动项。

说明具体操作通常涉及修改

/etc/default/grub文件并执行update-grub命令,相关操作可参考ECS Linux CentOS 修改内核引导顺序。再次重启服务器,使新的引导顺序生效。

漏洞修复完成后是否还需要重启系统?

Windows系统:需要重启。

Linux软件漏洞:满足以下任一情况,则需要重启:

修复的是内核漏洞。

在云安全中心控制台的Linux软件漏洞页签,该漏洞的漏洞公告信息中有需要重启的标签。

为什么进行漏洞回滚操作会失败?

当漏洞回滚操作失败时,可按以下路径排查:

检查客户端(Agent)状态

回滚操作依赖云安全中心 Agent 在线。若 Agent 处于离线状态,指令无法下发,需先排查并解决其离线问题。

确认备份快照有效性

回滚功能基于修复前创建的备份快照。若快照因过期或被手动删除,则无法执行回滚。

修复漏洞时创建快照失败是什么原因?

修复漏洞时创建快照失败可能是以下原因造成的:

当前执行修复操作的账号是RAM账号:如果您当前使用的是RAM账号,并且该账号不具备创建快照的权限,控制台会提示您创建快照失败。建议您使用阿里云账号进行操作。RAM账号更多信息,请参见RAM用户概览。

该服务器为非阿里云服务器:非阿里云服务器不支持创建快照修复漏洞。

修复后状态与验证类问题

漏洞已经修复了,但云安全中心仍提示存在漏洞怎么办?

常见原因:出现该情况是因为部分漏洞(即Linux内核漏洞)修复后需要重启服务器。

解决方案:请在漏洞详情页面,单击重启。重启完成后,单击验证,显示修复成功则代表该漏洞修复成功。

主机未安装相应补丁,为何显示Windows漏洞修复成功?

这是 Windows 更新机制导致的正常现象,只需确保安装了最新的累积更新,即可修复其包含的所有历史漏洞,无需逐个安装旧补丁。

说明可以访问微软官方补丁网站,查询最新安装的补丁(通常以 KB 号标识),查看其“程序包详细信息”,确认它是否已覆盖您关注的旧漏洞。

核心原因:Windows 累积更新机制

Windows 的安全更新采用“累积”模式。这意味着最新的月度安全补丁是一个集合包,它默认包含了发布日期前所有历史月份的安全修复。

判定逻辑:当云安全中心检测到系统已安装最新的累积更新时,会将其覆盖的所有旧漏洞标记为“已修复”。因此,无需为每个历史漏洞单独安装补丁。

修复漏洞后,为什么在控制台还显示“未修复”?

可能原因如下:

验证延迟:手动修复后,需要单击“验证”按钮触发即时扫描。状态更新需要几分钟时间。

缓存问题:控制台页面可能存在缓存,可尝试强制刷新页面或等待几分钟。

修复不彻底:修复操作可能未完全成功,或存在多个漏洞路径只修复了其中一个,请重新检查修复步骤。

修复成功待重启状态的漏洞,云安全中心能自动验证吗?

不能。需要在云安全中心控制台执行重启操作,或者自行手动重启服务器。重启完成后,需单击验证,确认漏洞是否已被成功修复。

重要若未主动验证,云安全中心会在后续的周期性扫描中自动检查。系统在首次扫描未发现该漏洞后,会将漏洞信息保留3天(以防网络等原因误判),若3天内持续未检出,则系统将清除该漏洞记录。

为什么漏洞修复后手动验证没有反应?

在服务器上手动修复漏洞后,若云安全中心控制台的“验证”功能无法将漏洞状态更新为“已修复”,通常由以下两个原因导致:

漏洞扫描等级配置不全

原因:云安全中心只会扫描并更新在“漏洞管理设置”中已选定的风险等级。如果目标漏洞的风险等级(例如:高危、中危)未被勾选,系统将不会对该等级的漏洞状态进行更新。

解决方案:检查并确保“漏洞管理设置”中的扫描等级已覆盖目标漏洞的风险级别。

云安全中心客户端(Agent)离线

原因:“验证”功能依赖于控制台与服务器上客户端的实时通信。若客户端处于离线状态,控制台无法下发验证指令或接收结果。

解决方案:排查并解决客户端离线问题,确保其恢复在线状态后,再执行验证操作。

特定类型漏洞修复问题

内核漏洞升级修复后,云安全中心仍然提示存在漏洞如何处理?

确认当前内核已升级成功

查看当前正在运行的内核版本,确保当前使用的内核版本已符合漏洞说明命中条件中的要求。

uname -av cat /proc/version确认系统启动使用的是新内核

<BASH> cat /etc/grub.conf

检查并清理旧版本内核 rpm 包

查看系统已安装的所有内核包,找出旧版本内核包(版本号低于当前正在使用的内核)。

rpm -qa | grep kernel给系统做保护快照(强烈建议)

在云服务器控制台为当前实例创建快照/镜像,防止误删导致系统异常或无法启动。

卸载旧版本内核 rpm 包

仅卸载非当前正在使用的旧版本内核,例如:

<BASH> rpm -e kernel-<旧版本号>或使用发行版推荐方式:CentOS/RedHat:

<BASH> yum remove kernel-<旧版本号>

忽略告警

在确认系统实际使用的新内核已修复漏洞的前提下,仅忽略告警。

登录云安全中心控制台。

在左侧导航栏,选择。在控制台左上角,选择需防护资产所在的区域:中国内地或非中国内地。

在Linux软件漏洞页签定位到该漏洞,单击漏洞名称进入漏洞详情页面。

在操作列下单击

图标下的忽略。

图标下的忽略。

如何手动升级Ubuntu内核?

重要系统内核升级有一定风险,强烈建议您参考服务器软件漏洞修复建议中的方法进行升级。

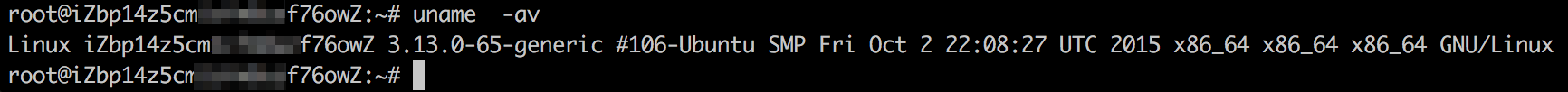

下文以将Ubuntu 14.04系统的3.1*内核升级至4.4内核为例,介绍手动升级Ubuntu内核的方法。

执行

uname -av命令,确认当前服务器的系统内核版本是否为3.1*。

执行以下命令,查看是否已有最新的内核Kernel更新包。

apt list | grep linux-image-4.4.0-94-generic apt list | grep linux-image-extra-4.4.0-94-generic如果没有相关更新,您可执行

apt-get update命令获取到最新的更新包。执行以下命令,进行内核升级。

apt-get update && apt-get install linux-image-4.4.0-94-generic apt-get update && apt-get install linux-image-extra-4.4.0-94-generic更新包安装完成后,重启服务器完成内核加载。

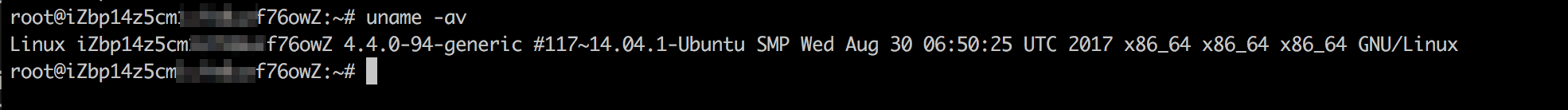

服务器重启后,执行以下命令验证内核升级是否成功。

执行

uname -av命令查看当前调用内核。

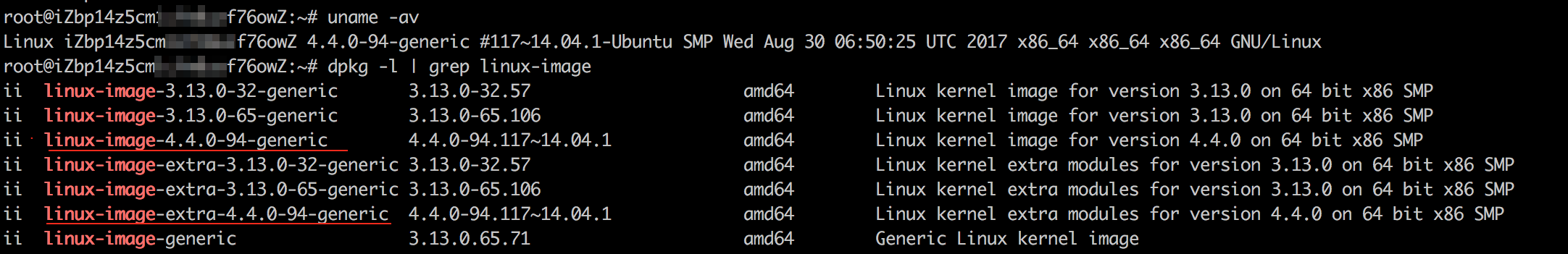

执行

dpkg -l | grep linux-image命令查看当前内核包情况。

云安全中心控制台中某些漏洞提示无更新如何处理?

漏洞提示无更新说明检测出漏洞的软件目前无官方更新源,无法在云安全中心控制台完成修复,可以参考下述说明,选择合适的处理方案:

官方更新源暂未提供补丁

问题表现:执行更新命令时,系统返回

already installed and latest version或No Packages marked for Update等信息。已知软件包:Gnutls、Libnl、MariaDB

处理建议:等待软件官方源发布更新。

操作系统版本已停止支持 (EOL)

问题表现:即使软件包已是当前系统支持的最新版,仍不满足漏洞修复所需的版本。例如,CentOS 6.x 等已停止官方维护的系统版本。

处理建议:

方案一:将操作系统升级至仍在官方支持周期内的新版本。

方案二:评估并确认风险可控后,在云安全中心控制台将该漏洞标记为“忽略”。

其他问题

如何查看支持检测的漏洞?

在漏洞管理页,单击已支持漏洞区域下方的数字,查看支持检测的漏洞列表。

如何处理连接阿里云官方Yum源超时?

如果连接阿里云官方Yum源超时,系统会出现类似如下的报错信息:

[Errno 12] Timeout on http://mirrors.aliyun.com/centos/6/os/x86_64/repodata/repomd.xml: (28, 'connect() timed out!')处理方法:

检查服务器的 DNS 解析是否正常(例如使用

ping mirrors.aliyun.com、nslookup mirrors.aliyun.com等命令测试)。确认网络访问正常后,稍作等待后再重试操作(可能为临时网络波动或镜像源访问压力较大导致)。

如何清理客户端目录中的Windows漏洞修复补丁包?

执行一键修复Windows系统漏洞后,由云安全中心客户端负责安装包的自动下载、安装和清理,无需您进行手动操作。漏洞修复完成超过3天后,如果安装包未被及时清理掉,您可参考以下步骤手动清理漏洞补丁包:

登录云安全中心控制台。

在左侧导航栏,选择。在控制台左上角,选择需防护资产所在的区域:中国内地或非中国内地。

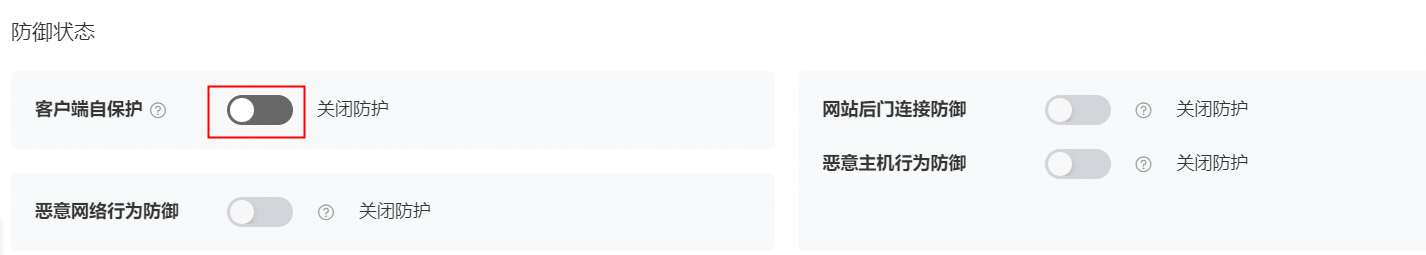

如果已开启客户端自保护,在资产中心该服务器的详情页面,关闭客户端自保护开关。

说明如果未开启过客户端自保护,请跳过当前步骤,直接执行下一步骤。

客户端自保护会对您服务器客户端目录下的所有进程文件提供默认保护。客户端自保护开启后,您在Windows服务器上对客户端目录下的任何进程文件进行删除或下载操作都会被云安全中心拒绝。

使用管理员权限登录Windows服务器,找到漏洞补丁包并手动删除。

重要补丁包所在的路径通常为C:\Program Files (x86)\Alibaba\Aegis\globalcfg\hotfix。

(可选)在资产中心该服务器的详情页面,开启客户端自保护。

CVE-2019-14439应急漏洞检测路径为何不显示容器环境?

问题:CVE-2019-14439应急漏洞检测路径未能显示容器环境,所指路径为/skywalking/oap-libs/jackson-databind-2.9.5.jar。在其机器中查询到的环境为容器环境,而该机器的本地环境并未包含Jackson库。同样作为应急漏洞,Spring Framework JDK >= 9远程代码执行漏洞则显示其存在于容器中。

回答:由于检测脚本因漏洞类型不同而有所差异,对于需要扫描容器环境的场景,建议使用应用漏洞扫描工具。

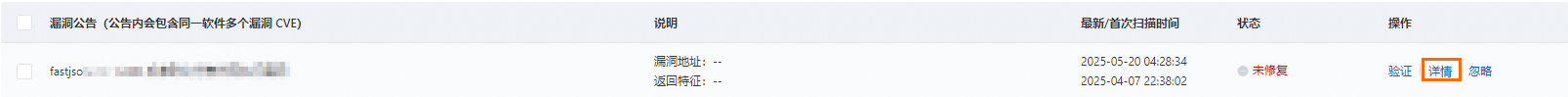

为什么应急漏洞列表中的说明列未提供详细描述?

在云安全中心中,由于检测能力的差异,查看详细描述的位置有所不同。关于如何查看详细描述,具体如下所示:

在漏洞列表说明列查看详细信息。

如果漏洞说明列未显示详细信息,您可以在操作列,单击详情,查看详细信息。

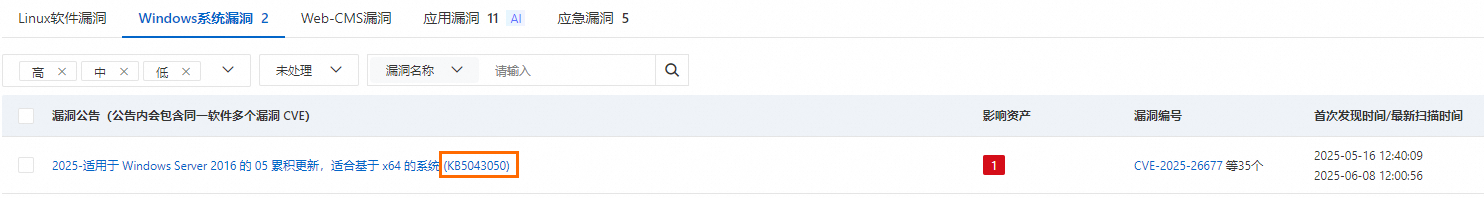

如何查询Windows月度补丁包修复的CVE?

登录云安全中心控制台。

在页面,选择Windows系统漏洞页签,获取需要查询的补丁号。

例如:查询5043050号补丁:

请访问微软补丁链接,并将最后的补丁号替换为您需要查询的补丁号。例如:

https://support.microsoft.com/help/5043050在打开的页面中,单击xx年xx月安全汇报,即可查看该KB包修复的CVE列表。

例如:单击2024年7月安全汇报。

对比CVE列表与云安全中心显示的CVE列表,以确保其一致性。

说明系统补丁不在月度补丁包中的情况:

可能会出现第三方软件发现主机漏洞,但云安全中心未发现的情况。这是因为云安全中心仅关注系统安全更新,而其他类型的更新不包括在内。

客户在Windows主机上看到待更新的补丁,而云安全中心没有扫描到漏洞时,可能是云安全中心还未更新检测规则。