RAM主子账号授权

借助访问控制RAM的RAM用户,您可以实现阿里云账号(主账号)和RAM用户(子账号)权限分割,按需为RAM用户赋予不同的权限,避免因暴露阿里云账号密钥而造成安全风险。

背景信息

企业A开通了云消息队列 RabbitMQ 版服务,该企业需要员工操作云消息队列 RabbitMQ 版服务所涉及的资源,例如实例、Vhost、Queue和Exchange。由于每个员工的工作职责不一样,需要的权限也不一样。企业A的需求如下:

出于安全或信任的考虑,不希望将云账号密钥直接透露给员工,而希望能给员工创建相应的用户账号。

用户账号只能在授权的前提下操作资源,不需要对用户账号进行独立的计量计费,所有开销都计入企业账号名下。

随时可以撤销用户账号的权限,也可以随时删除其创建的用户账号。

步骤一:创建RAM用户

使用企业A的阿里云账号登录RAM控制台并为员工创建RAM用户。

操作步骤

使用阿里云账号(主账号)或RAM管理员登录RAM控制台。

在左侧导航栏,选择。

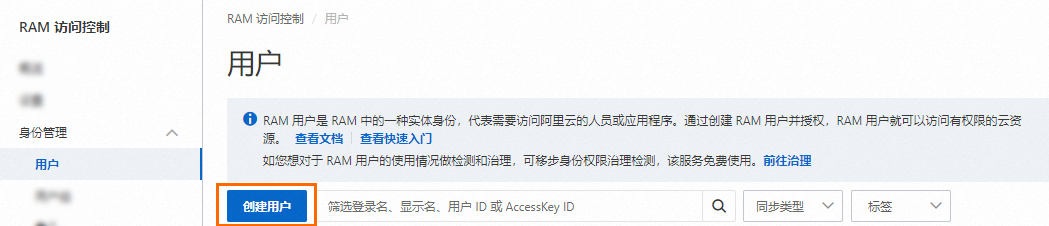

在用户页面,单击创建用户。

在创建用户页面的用户账号信息区域,设置用户基本信息。

登录名称:可包含英文字母、数字、半角句号(.)、短划线(-)和下划线(_),最多64个字符。

显示名称:最多包含128个字符或汉字。

标签:单击

,然后输入标签键和标签值。为RAM用户绑定标签,便于后续基于标签的用户管理。

,然后输入标签键和标签值。为RAM用户绑定标签,便于后续基于标签的用户管理。

说明单击添加用户,可以批量创建多个RAM用户。

在访问方式区域,选择访问方式,然后设置对应参数。

为了账号安全,建议您只选择以下访问方式中的一种,将人员用户和应用程序用户分离,避免混用。

控制台访问

如果RAM用户代表人员,建议启用控制台访问,使用用户名和登录密码访问阿里云。您需要设置以下参数:

控制台登录密码:选择自动生成密码或者自定义密码。自定义登录密码时,密码必须满足密码复杂度规则。更多信息,请参见设置RAM用户密码强度。

密码重置策略:选择RAM用户在下次登录时是否需要重置密码。

多因素认证(MFA)策略:选择是否为当前RAM用户启用MFA。启用MFA后,还需要绑定MFA设备。更多信息,请参见为RAM用户绑定MFA设备。

使用永久AccessKey访问

如果RAM用户代表应用程序,您可以使用永久访问密钥(AccessKey)访问阿里云。启用后,系统会自动为RAM用户生成一个AccessKey ID和AccessKey Secret。更多信息,请参见创建AccessKey。

重要RAM用户的AccessKey Secret只在创建时显示,不支持查看,请妥善保管。

访问密钥(AccessKey)是一种长期有效的程序访问凭证。AccessKey泄露会威胁该账号下所有资源的安全。建议优先采用STS Token临时凭证方案,降低凭证泄露的风险。更多信息,请参见使用访问凭据访问阿里云OpenAPI最佳实践。

单击确定。

根据界面提示,完成安全验证。

步骤二:为RAM用户添加权限

为不同员工的RAM用户授予不同的权限。

使用RAM管理员登录RAM控制台。

在左侧导航栏,选择。

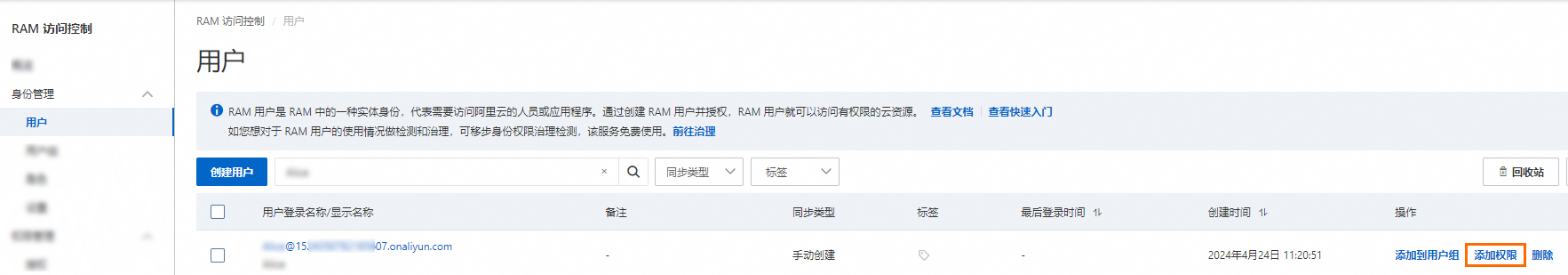

在用户页面,单击目标RAM用户操作列的添加权限。

您也可以选中多个RAM用户,单击用户列表下方的添加权限,为RAM用户批量授权。

在新增授权面板,为RAM用户添加权限。

选择资源范围。

账号级别:权限在当前阿里云账号内生效。

资源组级别:权限在指定的资源组内生效。

说明指定资源组授权生效的前提是该云服务已支持资源组,详情请参见支持资源组的云服务。

指定授权主体。

授权主体即需要添加权限的RAM用户。

选择权限策略。

权限策略是一组访问权限的集合,分为两种:

系统策略:由阿里云创建,策略的版本更新由阿里云维护,用户只能使用不能修改。更多信息,请参见支持RAM的云服务。

自定义策略:由用户管理,策略的版本更新由用户维护。用户可以自主创建、更新和删除自定义策略。更多信息,请参见创建自定义权限策略。

说明系统会自动标识出高风险系统策略(例如:AdministratorAccess、AliyunRAMFullAccess等),授权时,尽量避免授予不必要的高风险权限策略。

单击确认新增授权。

单击关闭。

后续步骤

企业A的员工的RAM用户可以通过以下方式访问企业A的云消息队列 RabbitMQ 版。

控制台

在浏览器打开RAM用户登录入口。

在RAM用户登录页面,输入RAM用户名称,单击下一步,输入RAM用户密码,然后单击登录。

说明RAM用户登录名称的格式为<$username>@<$AccountAlias>或<$username>@<$AccountAlias>.onaliyun.com。<$AccountAlias>为账号别名,如果没有设置账号别名,则默认值为阿里云账号的ID。

API

在代码中使用RAM用户的AccessKey ID和AccessKey Secret调用API访问云消息队列 RabbitMQ 版。