当您的域名因被恶意攻击或流量被恶意盗刷,产生了突发高带宽或者大流量消耗,导致产生高于日常消费金额的高额账单。因恶意攻击或流量盗刷产生的高额账单无法免除/退款,为尽量避免此类风险,本文为您介绍这一类情况的应对办法。

高额账单的出现场景

DCDN本质上是进行内容的加速,只具备基础的安全防护能力,仅用于保障DCDN节点的稳定,无法保证能够识别出所有的攻击行为,也无法在网站被攻击的情况下保证业务能够稳定运行。

出现高额账单的场景如下:

场景一:网站域名被恶意攻击

当网站域名被恶意攻击时,DCDN帮您抵挡攻击流量,消耗了DCDN的带宽资源,因此您需要承担攻击产生的流量带宽费用。

场景二:网站被恶意盗刷流量

如果网站被恶意盗刷流量,会导致带宽突发增高,与域名被恶意攻击类似,实际消耗了DCDN的带宽资源,因此您需要承担盗刷流量产生的流量带宽费用。

潜在风险:恶意访问带来高额账单

在攻击行为发生的时候,实际消耗了DCDN的带宽资源,因此您需要自行承担攻击产生的流量带宽费用。

客户流量被恶意盗刷而产生突发带宽增高的情况与被攻击的情况类似,因为实际消耗了DCDN的带宽资源,所以您需要自行承担攻击产生的流量带宽费用。

为了确保DCDN节点自身业务的稳定运行,当DCDN检测到您的域名被攻击时,会把域名切入沙箱,域名被切入沙箱后将无法保证服务质量。详细信息,请参见沙箱说明。

连带风险:账单金额可能会超出账户余额

域名被恶意攻击或者流量被恶意盗刷的情况下,极易出现高额账单,连带出现的风险是账单金额往往会超出您的账户余额。

DCDN产品属于按量付费产品,其账单金额受计费周期(如按小时出账,按天出账、按月出账等)和账单处理时延(阿里云DCDN产品出账存在3~4小时延迟)等因素的影响,无法做到账户余额为0的情况下立即停机,因而可能会出现欠费金额大于0,或者单条账单的欠费金额直接超出您的延停额度范围。

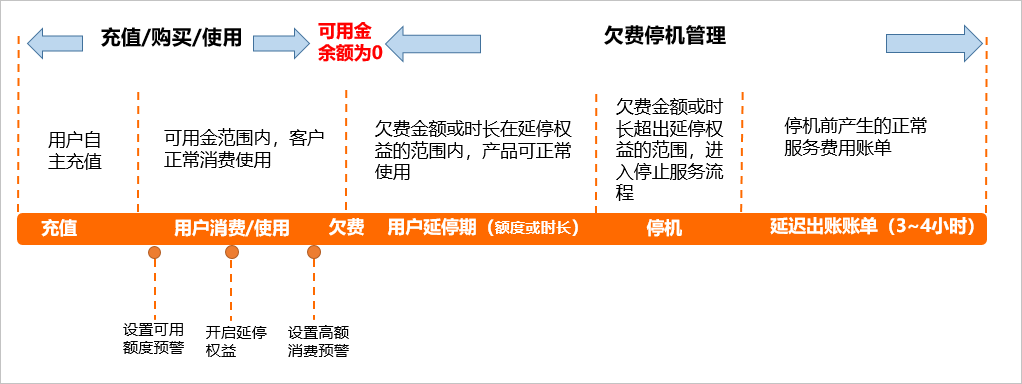

阿里云提供延期免停权益,如果您开启了该服务,当您的账户欠费后,阿里云会根据您的客户等级或历史消费等因素,提供一定额度或时长继续使用云服务的权益,每个月自动计算并更新延停额度。更多信息,请参见延期免停权益。

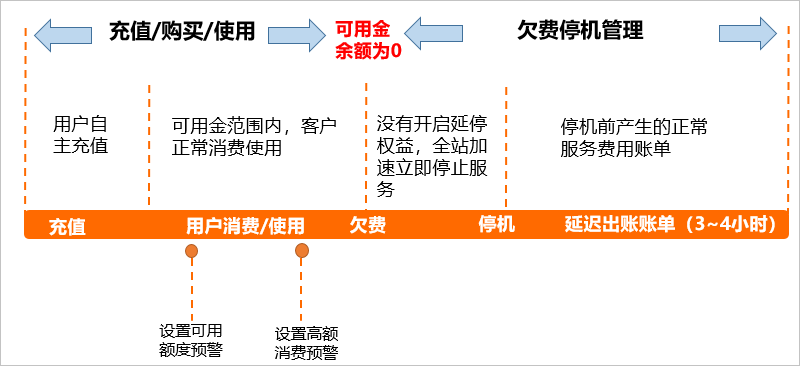

针对新注册用户,延停权益默认关闭,关闭延停权益情况下的产品欠费/停机逻辑流程:

示例:客户A,使用按流量计费(按小时出账)的DCDN服务,A关闭了延停权益,账户余额1000元。02月01日15:00~16:00之间,客户流量突增,02月01日19:00左右出账(15:00~16:00时间段的小时流量账单)金额为5000元,系统结算后欠费4000元,则DCDN进入停服处理流程,并且停服以后还会输出16:00~17:00、17:00~18:00、18:00~19:00这三个时间段的账单,最后账户的欠费金额很可能还会大于4000元。

您可以手动开启延停权益,开启延停权益情况下的产品欠费/停机逻辑流程:

示例:还是以上面的A客户为例,假设A客户开启了延停权益,有500元的延停额度,最终在02月01日19:00左右出账(15:00~16:00时间段的小时流量账单)的时候,依然会因为欠费而进入DCDN停服处理流程(欠费金额4000元大于延停额度500元)。

应对方法

阿里云DCDN产品默认并不提供访问控制或者安全防护能力,阿里云DCDN会对客户带宽突增情况进行检测,如发现异常流量,则会根据客户正常业务访问量以及异常流量总体负载情况来评估是否对突发流量采取限流或者切沙箱等措施(不会100%触发限流或者切沙箱,具体请参考使用限制中的“突发带宽/QPS限流规则”)来保障全网用户的稳定性,由此导致的可用性问题,阿里云不承担责任。

为保障服务的正常运行和避免出现高额账单,建议参考本文档开启防护功能或者对流量进行相应的访问控制。

开启访问控制

在出现异常流量突增的时候,建议您先通过分析实时日志(参考文档:配置实时日志投递),来判断当前是由于什么原因产生的带宽突增,然后根据具体的原因在控制台为域名针对性的开启以下访问控制功能,以避免产生不必要的流量带宽消耗。

访问控制措施 | 功能说明 |

配置Referer防盗链 | 常用的一种配置方法是设置Referer防盗链的白名单,仅允许referer为指定域名(例如:与您的网站业务系统相关的域名)的访问请求,以实现对访客的身份识别和过滤,防止网站资源被非法盗用。详细请参见配置Referer防盗链。 |

配置URL鉴权 | URL鉴权功能通过阿里云DCDN节点与您的资源站点配合,能够形成更为安全可靠的源站资源防盗方法。详细请参见配置URL鉴权。 |

配置IP黑白名单 | 恶意攻击或者流量突增行为发生以后,您可以通过配置实时日志投递功能查看当前是否存在访问较为高频的IP地址,如果识别出恶意IP地址,那么您可以使用IP黑白名单功能封禁这些恶意IP地址。详细请参见配置IP黑白名单。 |

配置UA黑白名单 | 恶意攻击或者流量突增行为发生以后,您可以通过配置实时日志投递功能查看当前恶意访问行为是否来自某些特定的User-Agent,如果识别出特定的User-Agent,那么您可以使用UA黑白名单功能实现对恶意访问行为的封禁。详细请参见配置User-Agent黑白名单。 |

开启流量管理

建议您使用云监控产品设置产品级别或者域名级别的带宽监控规则(参考文档:设置报警),及时了解流量或者带宽的使用情况并发送异常告警。在出现异常带宽突增的情况下,还可以给域名配置带宽限速、请求限速等策略。

流量管理项 | 功能说明 |

设置带宽限速 | 如果您需要对域名使用的阿里云DCDN带宽做限速,在满足日带宽峰值大于10 Gbps的情况下,可以填写信息申请后台配置。 重要

|

设置实时监控 | 如果您要实时监控域名的带宽峰值,可以使用云监控产品的云产品监控功能,设置对DCDN产品下指定域名的带宽峰值监控,达到设定的带宽峰值后将会给管理员发送告警(短信、邮件和钉钉),便于更加及时地发现潜在风险。详细请参见云监控产品详情页。 |

设置费用预警 | 您可以在控制台右上方菜单栏费用选择费用与成本,通过设置以下这三个功能来更好地控制账户的消费额度,避免产生过高的账单。

说明 为了保证计量数据统计的完整性,确保账单的准确性,DCDN产品需要在记账周期结束后大约3个小时才能生成实际的账单,因此实际扣款时间与对应的资源消费时间存在一定的时延,无法通过账单来实时反馈资源消耗情况,这是由DCDN产品自身的分布式节点特性决定的,每个DCDN服务商都采用类似的处理办法。 |

开启防护功能

如果以上的访问控制功能和流量管理功能依然无法满足您的需求,DCDN产品也具有更强大的整体安全防护能力,提供DDoS防护和WAF防护功能。

攻击类型 | 场景概述 | 防护措施 |

DDoS攻击 | Web应用层攻击主要是指HTTP Get Flood、HTTP Post Flood、CC等攻击。 通常应用层攻击完全模拟用户请求,类似于各种搜索引擎和爬虫一样,这些攻击行为和正常的业务并没有严格的边界,难以辨别。 Web服务中一些资源消耗较大的事务和页面。例如,Web应用中的分页和分表,如果控制页面的参数过大,频繁的翻页将会占用较多的Web服务资源。尤其在高并发频繁调用的情况下,类似这样的事务就成了早期CC攻击的目标。 由于现在的攻击大都是混合型的,因此模拟用户行为的频繁操作都可以被认为是CC攻击。例如,各种刷票软件对网站的访问,从某种程度上来说就是CC攻击。 CC攻击瞄准的是Web应用的后端业务,除了导致拒绝服务外,还会直接影响Web应用的功能和性能,包括Web响应时间、数据库服务、磁盘读写等。 | 建议您将域名迁移至阿里云DCDN产品,并开通DDoS防护,DCDN的DDoS防护支持最高Tbps级别的大流量DDoS攻击清洗,保障您的业务正常运行;同时也支持智能CC攻击防护。详细请参见防护配置。 |

流量盗刷 |

| 建议您将域名迁移至阿里云DCDN产品,并开通边缘WAF防护,DCDN的边缘WAF防护支持配置频次控制和Bot防护,有效拦截恶意请求,避免产生大额异常流量费用。详细请参见边缘WAF概述(新版)。 |