云安全中心漏洞管理功能可以自动化地发现、评估并修复服务器上的安全漏洞,涵盖操作系统、Web内容管理系统(Web-CMS)及各类应用,用于管理安全风险,收缩系统攻击面。漏洞管理提供自动化的漏洞扫描与修复方案,替代传统的手动补丁方式,适用于大规模服务器集群的安全运维。

应用场景

对核心业务服务器进行持续、自动化的漏洞管理

场景说明:核心业务服务器需要每日进行漏洞扫描并及时修复,以保障业务安全和稳定。

适用版本:高级版、企业版或旗舰版。

功能说明:支持每日一次自动漏洞扫描(周期性)且不限次数漏洞修复。同时支持手动扫描漏洞以应对突发安全事件。

为少量非核心服务器或开发测试环境提供基础防护

场景说明:对于服务器数量较少(如<10台)或开发测试环境,在控制成本的同时,需要具备基础的漏洞发现和修复能力。

适用版本:防病毒版,并按需购买漏洞修复次数。

功能说明:支持每2天一次自动周期性漏洞扫描,满足基础需求.需要修复漏洞时,可通过按量付费或购买修复包,灵活进行漏洞管理。

快速响应和排查新爆发的紧急漏洞

场景说明:当行业内爆发重大安全漏洞(如Log4j2)时,需要立即确认所有服务器资产是否受到影响。

适用版本:企业版或旗舰版。

功能说明:使用手动漏洞扫描功能,对全部或部分服务器立刻发起全面漏洞扫描。扫描结果提供详细的漏洞信息和官方修复建议,用于指导手动处置。

核心功能介绍

漏洞扫描

漏洞扫描支持两种扫描方式:手动扫描漏洞和自动扫描漏洞(周期性)。

对比维度 | 手动扫描漏洞 | 自动扫描漏洞(周期性) |

触发方式 | 用户在控制台按需发起,立即执行。 | 系统根据预设策略定时自动执行。 |

扫描频率 | 不固定,由用户决定。 | 高级版、企业版、旗舰版:默认每天一次。 免费版及其他版本:默认每2天一次。 |

适用场景 | • 应急响应:快速排查新爆发的高危漏洞。 • 变更后验证:在部署新应用或系统更新后,立即进行安全检查。 | • 日常巡检:实现持续、自动化的漏洞监控,满足合规性要求。 • 统一管理:无需人工干预,定期获取所有资产的漏洞报告。 |

漏洞修复

云安全中心提供一键修复能力,自动下发补丁包,帮助快速解决安全问题。

修复方式

一键修复:云安全中心提供控制台一键修复漏洞功能,帮助实现自动化修复漏洞,无需登录服务器手动操作。

重要应用漏洞和应急漏洞不支持一键修复功能。

自动修复:可打开漏洞自动修复开关,配置自动修复任务,实现在指定时间周期性地修复新发现的漏洞。

重要自动修复任务依赖于一键修复功能,若当前版本和漏洞类型不支持一键修复,则自动修复任务也不支持。

自动修复仅支持非内核的Linux系统漏洞,其他漏洞均不支持。

手动修复:若当前版本或漏洞不支持一键修复或未开通漏洞修复功能,需要根据漏洞详情中提供的修复建议,登录服务器手动完成修复。

漏洞修复次数计算规则

最小计算单位:在单台服务器上成功修复一个漏洞公告,计为 1 次。

重要一个漏洞公告可能包含多个相关的 CVE。无论其内含多少个 CVE,修复该公告均只计为 1 次。

漏洞修复次数 = Σ(各服务器上状态为“已修复”的漏洞公告数量)

重要重启服务器后,修复状态显示“已修复”,才计入修复次数,修复失败不统计。

示例:

如果您有5台服务器,每台服务器均有10个不同的漏洞公告需要修复。如果所有服务器上的所有漏洞公告都通过云安全中心成功修复,则:

漏洞修复总次数 = 5 台服务器 * 10 个漏洞公告 = 50 次

漏洞修复优先级

当存在多个漏洞时,阿里云漏洞脆弱性评分系统(基于CVSS并结合云上实际攻防场景)能帮助您确定修复顺序。该系统考虑漏洞的严重程度、利用成熟度、风险威胁以及受影响范围。

漏洞修复紧急度得分 = 阿里云漏洞脆弱性评分 × 时间因子 × 实际环境因子 × 资产重要性因子。

阿里云漏洞脆弱性评分: 评估漏洞自身严重程度。

时间因子: 考虑漏洞公开时间、利用手段普及度等动态因素(取值0~1)。

实际环境因子: 评估漏洞在服务器环境中的可利用性(如是否连接公网,取值动态调整)。

资产重要性因子: 根据资产重要性设置(重要1.5,一般1,测试0.5)调整优先级。

修复优先级与建议:

优先级

修复紧急度得分

描述

修复建议

高

13.5分以上

未经身份验证的远程攻击者可轻松利用,导致系统受损(如任意代码执行),无需用户交互。此类漏洞常被蠕虫、勒索软件利用。

尽快修复

中

7.1~13.5分

潜在可能危及资源机密性、完整性或可用性。通常是官方或互联网上披露的评级较高但暂无法真实可利用的漏洞。

可延后修复

低

7分以下

成功利用可能性极低或利用后无实际风险。常见于程序源代码BUG,或仅对合规、业务性能有轻微影响的漏洞。

可暂不修复

特殊

-

应急漏洞和Web-CMS漏洞:阿里云安全工程师确认后的高危漏洞,建议您尽快修复。

当因网络问题无法获取环境因子时,修复建议会显示为“可暂不修复”。尽快修复

检测规则与数据管理策略

规则更新时间说明

云安全中心会及时更新漏洞检测规则,以支持操作系统供应商发布的安全公告。

在节假日期间漏洞更新可能会延迟。

Linux系统:

高危漏洞:操作系统供应商发布公告后 48小时内添加检测规则。

CVE漏洞:操作系统供应商发布公告后14天内添加检测规则。

Windows系统:微软发布公告后48小时内添加CVE漏洞检测规则。

数据保留时间说明

为确保系统高效运行,云安全中心会自动清理长时间未变化的漏洞数据。

未失效漏洞:

如果漏洞状态(如:修复成功、修复失败、已忽略、未修复、修复中、验证中等)一年内未发生变化,系统将自动删除该漏洞。已失效漏洞:

漏洞状态变成为漏洞已失效后,如果该状态保持时间超过漏洞管理设置中设置的失效漏洞自动删除时间,系统将自动删除该漏洞。

计费说明

云安全中心提供两种计费模式:包年包月和按量付费,覆盖漏洞扫描与修复功能。计费详情,请参见计费概述。

购买后需为服务器绑定版本或/防护等级,才能对其进行漏洞扫描和修复。具体操作,请参见管理主机及容器安全授权数。

包年包月:购买版本服务、漏洞修复增值服务。

按量付费:购买主机及容器安全、漏洞修复后付费功能。

不同模式支持的功能范围有所不同,对比如下:

服务模式 | 服务版本 / 防护等级 | 手动扫描范围 | 自动扫描范围(周期性) | 漏洞修复(一键修复和自动修复) |

包年包月 | 企业版、旗舰版 | 全部。 | 全部。 | 支持修复 Linux、Windows、Web-CMS 漏洞。 |

高级版 | 除应用漏洞外的所有漏洞。 | 除应用漏洞外的所有漏洞。 | 支持修复 Linux、Windows 漏洞。 | |

免费版、增值服务版、防病毒版 | 仅应急漏洞。 | Linux软件漏洞、Windows系统漏洞、Web-CMS漏洞。 | 重要 需单独购买的漏洞修复增值服务功能,才能开通一键修复功能。开通步骤请参见购买漏洞修复(包年包月)、购买漏洞修复(按量付费)。 购买后支持修复 Linux、Windows 漏洞。 | |

按量付费 | 主机全面防护、主机及容器全面防护 | 全部。 | 全部。 | |

未防护、病毒防护 | 仅应急漏洞。 | Linux软件漏洞、Windows系统漏洞、Web-CMS漏洞。 |

从这里开始

购买并开通漏洞管理:购买云安全中心。

绑定服务器版本或防护等级:管理主机及容器安全授权数。

扫描漏洞:扫描漏洞。

处理漏洞:查看和处理漏洞。

处理失败问题排查:漏洞修复失败原因排查。

常见问题

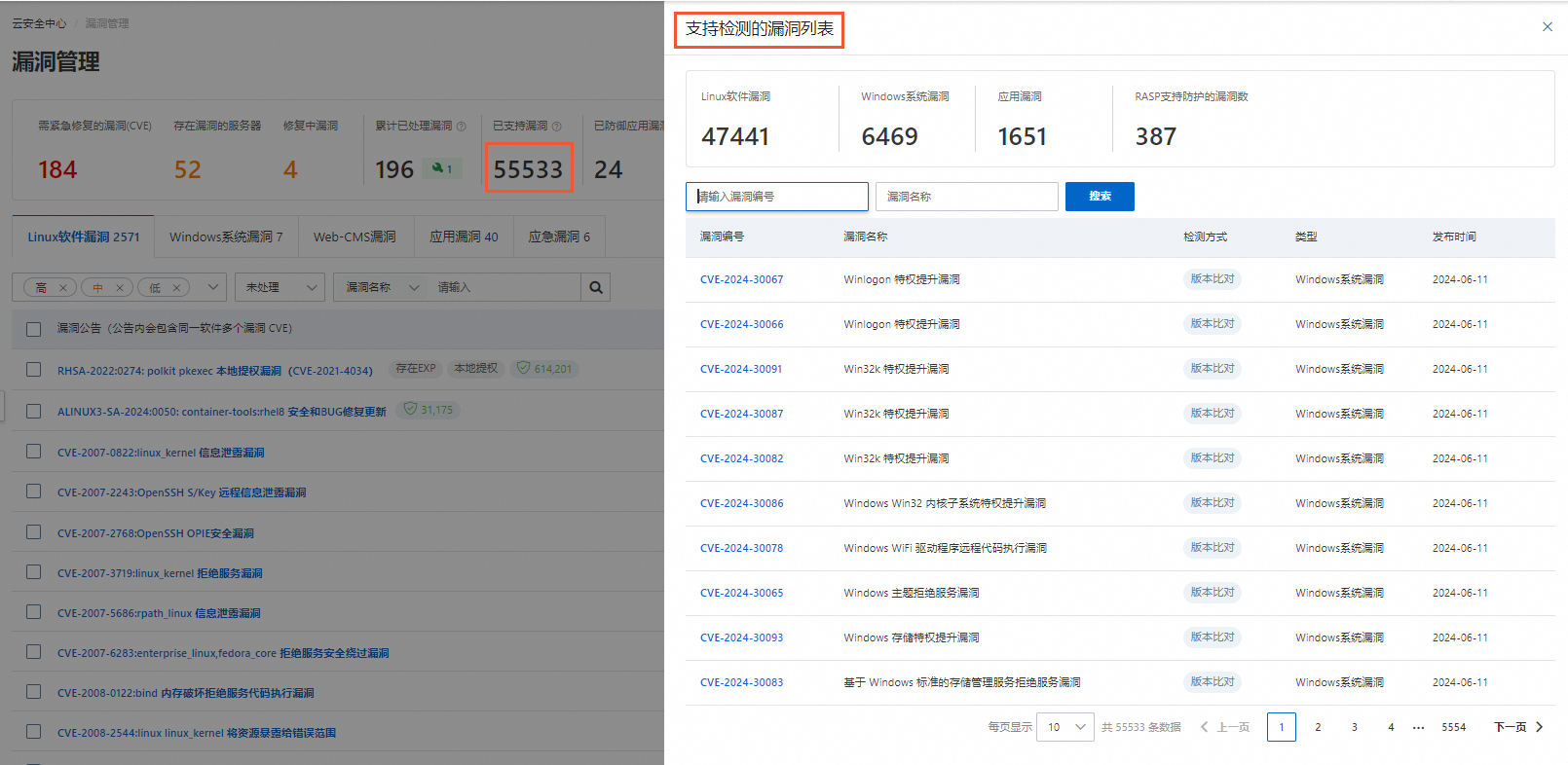

如何查看支持检测的漏洞?

在漏洞管理页,单击已支持漏洞区域下方的数字,查看支持检测的漏洞列表。

附录

漏洞扫描和修复支持的操作系统

操作系统类型 | 版本 |

Windows Server |

|

CentOS |

|

Redhat |

|

Ubuntu |

|

Alibaba Cloud Linux |

|

Anolis OS |

|

Debian |

说明 仅支持扫描,不支持修复。 |

SUSE | |

麒麟 | 银河麒麟高级服务器操作系统 V10 |

终止维护的漏洞列表

对于已终止生命周期的操作系统,云安全中心将不再支持扫描、检测和修复其在EOL时间之后出现的 Linux软件漏洞和Windows系统漏洞。

Web-CMS漏洞、应用漏洞、应急漏洞的扫描和修复,以及云安全中心支持的其他功能不受影响。

操作系统版本 | 官方终止生命周期(EOL)时间 | 云安全中心支持漏洞补丁情况 |

Windows Server 2003 | 2015年07月14日 | 云安全中心支持检测和修复2015年07月14日之前出现的漏洞补丁。 |

Windows Server 2008 | 2020年01月14日 | 云安全中心支持检测和修复2020年01月14日之前出现的漏洞补丁。 |

Windows Server 2008 R2 | 2020年01月14日 | 云安全中心支持检测和修复2020年01月14日之前出现的漏洞补丁。 |

Windows Server 2008 SP2 | 2020年01月14日 | 云安全中心支持检测和修复2020年01月14日之前出现的漏洞补丁。 |

Windows Server 2012 | 2023年10月10日 | 云安全中心支持检测和修复2023年10月10日之前出现的漏洞补丁。 |

Windows Server 2012 R2 | 2023年10月10日 | 云安全中心支持检测和修复2023年10月10日之前出现的漏洞补丁。 |

Ubuntu 12.04 LTS | 2017年04月28日 | 云安全中心支持检测和修复2017年04月28日之前出现的漏洞补丁。 |

Ubuntu 14.04 LTS | 2019年04月 | 云安全中心支持检测和修复2019年04月之前出现的漏洞补丁。 |

Ubuntu 16.04 LTS | 2021年04月 | 云安全中心支持检测和修复2021年04月之前出现的漏洞补丁。 |

Ubuntu 18.04 LTS | 2023年04月 | 云安全中心支持检测和修复2023年04月之前出现的漏洞补丁。 |

CentOS 5 | 2017年03月31日 | 云安全中心支持检测和修复2017年03月31日之前出现的漏洞补丁。 |

CentOS 6 | 2020年11月30日 | 云安全中心支持检测和修复2020年11月30日之前出现的漏洞补丁。 |

CentOS 8 | 2021年12月31日 | 云安全中心支持检测和修复2021年12月31日之前出现的漏洞补丁。 |

Redhat 5 | 2017年03月31日 | 云安全中心支持检测和修复2017年03月31日之前出现的漏洞补丁。 |

Redhat 6 | 2020年11月30日 | 云安全中心支持检测和修复2020年11月30日之前出现的漏洞补丁。 |