统一账号管理能够帮助您统一企业安全策略,降低由于管控疏漏导致的网络安全事件,实现统一防护及时防御,提升业务安全性。本文以统一管理同地域的两个阿里云账号所部署的专有网络VPC(Virtual Private Cloud)为例,介绍如何使用云防火墙实现多个账号的VPC资源共享及流量安全访问。

背景信息

随着企业上云的进一步深入,越来越多的企业业务迁移至云端,企业购买的云资源迅速增多,资源、项目、人员、权限管理变得极其复杂,单账号负载过重已无力支撑,多账号上云模式逐渐成为多业务上云的重要选择。企业用户对于跨账号的云资源具有集中化管理需求,主要体现在安全、审计合规、网络、运维等产品。

基于以上需求,云防火墙支持通过阿里云资源管理的可信服务功能,将多个阿里云账号汇总到一个资源目录(其中每个阿里云账号表示一个成员账号),并委派特定的成员作为管理员,使其可以访问资源目录下所有成员账号包含的资源,实现多个阿里云账号的公网资产和VPC资产统一引流保护、策略配置、流量分析、入侵防护、攻击防护、失陷感知、日志审计分析。

在操作之前,您需要了解如下账号信息:

账号名称 | 说明 | 开通资源管理的权限说明 | 开通云防火墙的权限说明 |

企业管理员账号 | 企业管理账号可以邀请资源目录以外的阿里云账号加入到资源目录,作为资源目录的成员,实现资源的统一管理。 | 拥有该企业所有资产的管理权限。 | 可以管理云防火墙上所有的资产。 |

委派管理员账号 | 企业管理账号可以将资源目录中的成员设置为可信服务的委派管理员账号。设置成功后,委派管理员账号将获得企业管理账号的授权,可以在对应可信服务中访问资源目录组织和成员信息,并在该组织范围内进行业务管理。 说明 通过委派管理员账号,可以将组织管理任务与业务管理任务相分离,企业管理账号执行资源目录的组织管理任务,委派管理员账号执行可信服务的业务管理任务。 | 拥有该企业所有资产的管理权限。 | 可以管理云防火墙上所有的资产。 |

成员账号 | 被企业管理员账号邀请,且成功加入资源目录后,会作为资源目录的成员。 | 成员账号只可以管理本账号的资产。 | 不允许购买云防火墙。 |

目前,云防火墙的VPC边界防火墙的防护范围,请参见VPC边界防火墙概述。

本文以阿里云账号所部署的VPC通过VPC对等连接方式连通为例。

场景示例

网络部署

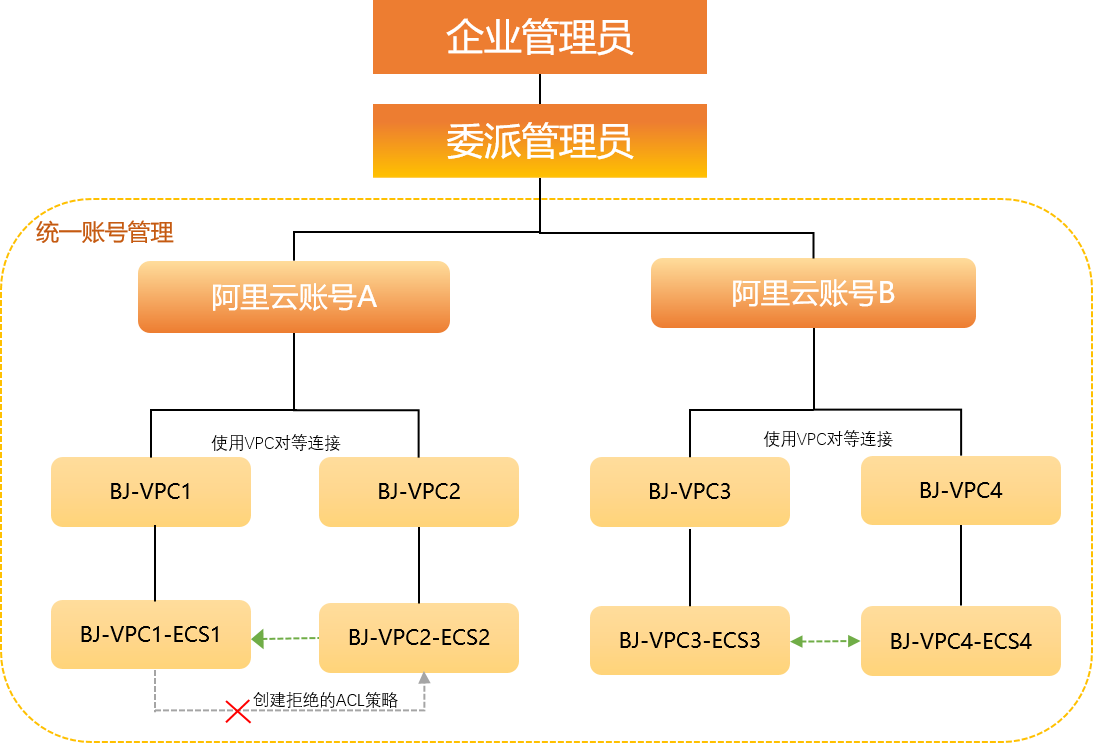

某企业阿里云账号A在华北2(北京)地域部署了BJ-VPC1、BJ-VPC2两个VPC实例,BJ-VPC1下部署了1台BJ-VPC1-ECS1实例,BJ-VPC2下部署了1台BJ-VPC2-ECS2实例;阿里云账号B在华北2(北京)地域部署了BJ-VPC3、BJ-VPC4两个VPC实例,BJ-VPC3下部署了1台BJ-VPC3-ECS3实例,BJ-VPC4下部署了1台BJ-VPC4-ECS4实例。并且使用VPC对等连接功能实现了BJ-VPC1和BJ-VPC2,BJ-VPC3和BJ-VPC4的流量互通。

需求及方案

该企业现在需要只在阿里云账号A开通云防火墙的情况下,检测BJ-VPC1和BJ-VPC2之间的流量、BJ-VPC3和BJ-VPC4之间的流量,并保障VPC之间流量互访安全,且满足BJ-VPC1-ECS1不能访问BJ-VPC2-ECS2。基于上述诉求,该企业可以使用云防火墙统一账号管理、VPC边界防火墙、访问控制功能实现业务需求。

本文示例中,委派管理员账号即阿里云账号A。在实际业务场景中,您根据业务需要,设置相关账号。

场景示意如下:

前提条件

已为企业管理员账号开通资源目录。具体操作,请参见开通资源目录。

已为阿里云账号A开通云防火墙高级版、企业版、旗舰版和按量付费版。详细信息,请参见包年包月。

说明如需添加更多成员账号,您需要升级云防火墙规格,扩充多账号管控数。

已为阿里云账号A、阿里云账号B分别部署了2个相同地域的专有网络VPC。具体操作,请参见创建和管理专有网络。

已为阿里云账号A、阿里云账号B部署的VPC分别购买了两台ECS实例。具体操作,请参见创建云资源。

已为阿里云账号A、阿里云账号B下的VPC分别建立VPC对等连接。具体操作,请参见使用VPC对等连接实现VPC私网互通。

网络规划如下:

配置的资源 | 阿里云账号A | 阿里云账号B |

账号ID | 135809047715**** | 166032244439**** |

VPC | BJ-VPC1

BJ-VPC2

| BJ-VPC3

BJ-VPC4

|

ECS | BJ-VPC1-ECS1

BJ-VPC2-ECS2

| BJ-VPC3-ECS3

BJ-VPC4-ECS4

|

配置流程

步骤一:邀请资源目录的成员

企业管理账号可以邀请资源目录以外的阿里云账号加入到资源目录,作为资源目录的成员,实现资源的统一管理。

使用企业管理员账号登录资源管理控制台。

在左侧导航栏,选择。

单击邀请成员。

在邀请成员面板,填写邀请的账号UID/账号登录邮箱为阿里云账号A的ID(135809047715****)和阿里云账号B的ID(166032244439****),确认并勾选风险提示。

说明此处邮箱是注册账号时的登录邮箱,而非注册账号后绑定的备用邮箱。您可以一次性输入多个阿里云账号实现批量邀请,使用半角逗号(,)分隔。

单击确定。

步骤二:为资源目录添加委派管理员

通过委派管理员账号,可以将组织管理任务与业务管理任务相分离,企业管理账号执行资源目录的组织管理任务,委派管理员账号执行可信服务的业务管理任务。本文示例中,委派管理员账号即阿里云账号A。

当前云防火墙服务最多支持设置5个委派管理员账号。

使用企业管理员账号登录资源管理控制台。

- 在左侧导航栏,选择。

- 在可信服务页面,单击目标可信服务操作列的管理。

- 在委派管理员账号区域,单击添加。

在委派管理员账号面板,选中阿里云账号A的ID(135809047715****)。

- 单击确定。添加成功后,使用该委派管理员账号访问对应可信服务的多账号管理模块,即可进行资源目录组织范围内的管理操作。

步骤三:添加云防火墙成员账号

云防火墙支持通过阿里云资源管理的可信服务功能,将多个阿里云账号汇总到一个资源目录(其中每个阿里云账号表示一个成员账号),实现资源目录下所有成员账号之间共享资源。

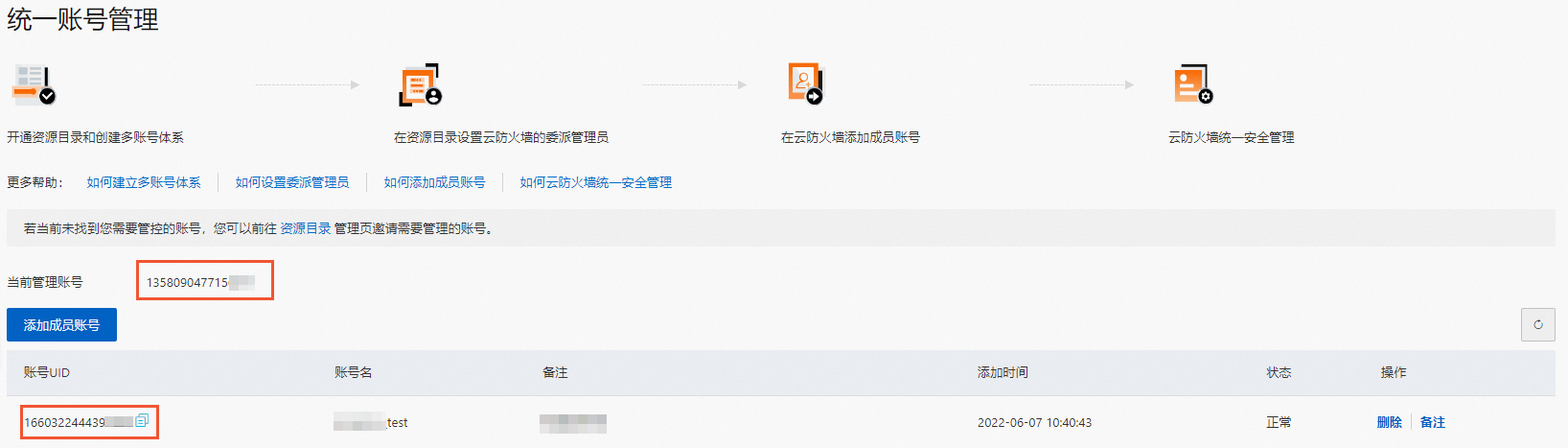

使用阿里云账号A登录云防火墙控制台。

在左侧导航栏,选择。

在多账号统一管理页面,单击添加成员账号。

在添加成员账号对话框,将阿里云账号B的ID(166032244439****)添加到右侧已选导入云防火墙成员账号列表。

在右侧已选导入云防火墙成员账号列表,选择阿里云账号B的ID(166032244439****),单击确定。

此时,阿里云账号A(135809047715****)成功添加阿里云账号B(166032244439****)为它的成员账号。

完成添加成员账号后,默认授权云防火墙可以访问成员账号下的云资源。当VPC边界防火墙防护的云企业网下的网络实例是跨账号开通的VPC时,需要您手动授权云防火墙可以访问该VPC所属阿里云账号下的云资源。详细信息,请参见授权云防火墙访问云资源。

步骤四:创建VPC边界防火墙

当两个VPC已建立VPC对等连接,可以通过创建VPC边界防火墙,帮助您检测两个VPC间的通信流量。

开启VPC边界防火墙开关,会有短暂的路由切换,可能引起跨VPC的业务闪断,建议您在业务低峰期进行操作。

使用阿里云账号A登录云防火墙控制台。在左侧导航栏,单击防火墙开关。

在防火墙开关页面,单击VPC边界防火墙。

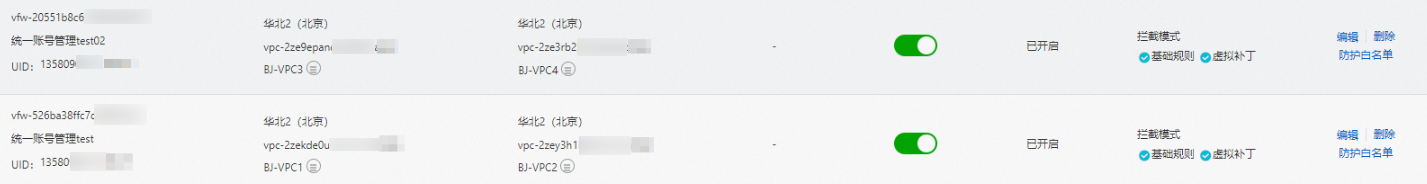

在高速通道页签,定位到VPC实例为BJ-VPC1和对端VPC实例为BJ-VPC2的数据,单击右侧操作列的创建。

云防火墙每隔半小时会为您自动同步一次资源。如果您刚创建好资源,需耐心等待半个小时。

在创建VPC边界防火墙对话框,配置如下信息。然后单击确定。

配置项

说明

示例

实例名称

定义VPC边界防火墙的名称。该名称用于识别VPC边界防火墙实例,建议您使用具有业务意义的名称,并保证名称的唯一性。

统一账号管理test

对等互通方式

确认互通方式。对等互通方式指VPC之间或VPC与本地数据中心之间的通信方式,此处固定为高速通道,无需您手动设置。

高速通道

VPC相关信息

确认VPC地域和VPC实例,选择要防护的路由表,并填写目标网段。

本端VPC:

地域:华北2(北京)

VPC:vpc-2zekde0udtz2s1hn9****-BJ-VPC1

防火墙IP/网卡:10.33.33.15-eni-2zeau3rre2q3llavidw0

路由表:vtb-2zeo25fbkcvc2lx7j****

目标网段:10.66.66.0/24

对端VPC:

地域:华北2(北京)

VPC:vpc-2zey3h1i556yn5orn****-BJ-VPC2

防火墙IP/网卡:10.66.66.92-eni-2zeau3rre2q3llavidw0

路由表:vtb-2zeo25****

目标网段:10.33.33.0/24

入侵防御

云防火墙内置了威胁检测引擎,实现入侵防御(IPS)的功能,可针对互联网侧的南北向流量和VPC边界的东西向流量实时拦截网络入侵行为。

IPS防御模式:拦截模式-宽松。

IPS防御能力:基础规则和虚拟补丁。

开启VPC防火墙开关

开启防火墙开关后,则在创建VPC边界防火墙后,自动开启VPC边界防火墙开关。默认是关闭状态。

开启防火墙开关

在高速通道页签,定位到VPC实例为BJ-VPC3和对端VPC实例为BJ-VPC4的数据,单击右侧操作列的创建。

在创建VPC边界防火墙对话框,配置如下信息。然后单击确定。

配置项

说明

示例

实例名称

定义VPC边界防火墙的名称。该名称用于识别VPC边界防火墙实例,建议您使用具有业务意义的名称,并保证名称的唯一性。

统一账号管理test02

对等互通方式

确认互通方式。对等互通方式指VPC之间或VPC与本地数据中心之间的通信方式,此处固定为高速通道,无需您手动设置。

高速通道

VPC相关信息

确认VPC地域和VPC实例,选择要防护的路由表,并填写目标网段。

本端VPC:

地域:华北2(北京)

VPC ID:vpc-2ze9epancaw8t4sha****-VPC3-ECS3

防火墙IP/网卡:10.10.10.46-eni-2ze0if806m1f08w5****

路由表:vtb-2zekhldj6y24xm6vi****

目标网段:10.10.11.0/24

对端VPC:

地域:华北2(北京)

VPC:vpc-2ze3rb2rf1rqo3peo****-BJ-VPC4

防火墙IP/网卡:10.10.11.116-eni-2ze24sw34yq9n8ae****

路由表:vtb-2zestg1kxe9it54yu****

目标网段:10.10.10.0/24

入侵防御

云防火墙内置了威胁检测引擎实现入侵防御(IPS)的功能,可针对互联网侧的南北向流量和VPC边界的东西向流量实时拦截网络入侵行为。

IPS防御模式:拦截模式-宽松。

IPS防御能力:基础规则和虚拟补丁。

开启VPC防火墙开关

开启防火墙开关后,则在创建VPC边界防火墙后,自动开启VPC边界防火墙开关。默认是关闭状态。

开启防火墙开关

步骤五:配置访问控制策略

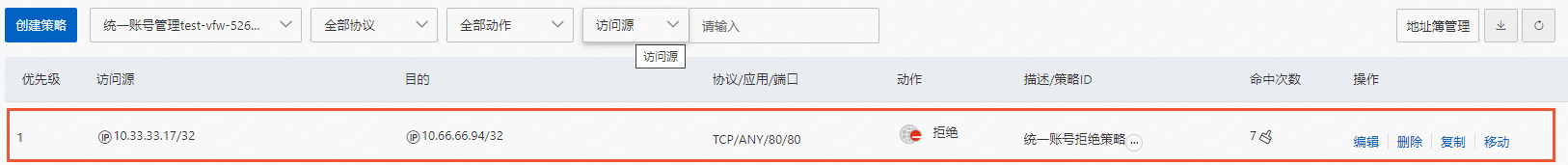

VPC边界防火墙可用于检测两个VPC间的通信流量,如果您只配置了VPC边界防火墙,此时两个VPC间的所有流量均为放行状态。您可以设置VPC边界防火墙的访问控制策略,精细化管理VPC下的资产。本示例中,您需要实现阿里云账号A的BJ-VPC1-ECS1不能访问BJ-VPC2-ECS2。

使用阿里云账号A登录云防火墙控制台。

在左侧导航栏,选择。

在VPC边界页面,单击创建策略。

在创建策略-VPC边界面板,配置如下信息。

配置项

说明

拦截策略示例值

源类型

访问源地址的类型。

IP

访问源

发送流量的源地址。

10.33.33.17/32

目的类型

设置目的地址类型。

IP

目的

设置接收流量的目的地址。

10.66.66.94/32

协议类型

选择传输协议类型。

TCP

端口类型

选择端口类型。

端口

端口

设置需要放开或限制的端口。可根据端口类型的配置项,手动输入单个端口,或者单击选择,从地址簿中选择预先配置的端口地址簿。

80

应用

选择应用。

ANY

动作

允许或拒绝该流量通过VPC边界防火墙。

拦截

描述

对访问控制策略进行描述或备注。输入该策略的备注内容,便于您后续查看时能快速区分每条策略的目的。

统一账号管理拦截策略

优先级

设置访问控制策略的优先级。默认优先级为最后。

最后

单击确认。

步骤六:查看流量日志和入侵防御信息

当您对资产进行访问时,可以通过云防火墙VPC互访功能查看VPC专有网络之间的流量信息,帮助您实时获取VPC网络流量信息,及时发现和排查异常流量,从而更快地发现和检测出攻击。具体操作,请参见VPC互访。您也可以查看VPC之间的流量日志和入侵防御信息,确保您配置的正确性,并根据查询结果,排查是否存在异常流量。如果存在异常流量,即不符合您的业务需求,可以设置其他访问控制策略或者防护配置信息。

查看VPC之间的流量日志

使用阿里云账号A登录云防火墙控制台。

在左侧导航栏,选择

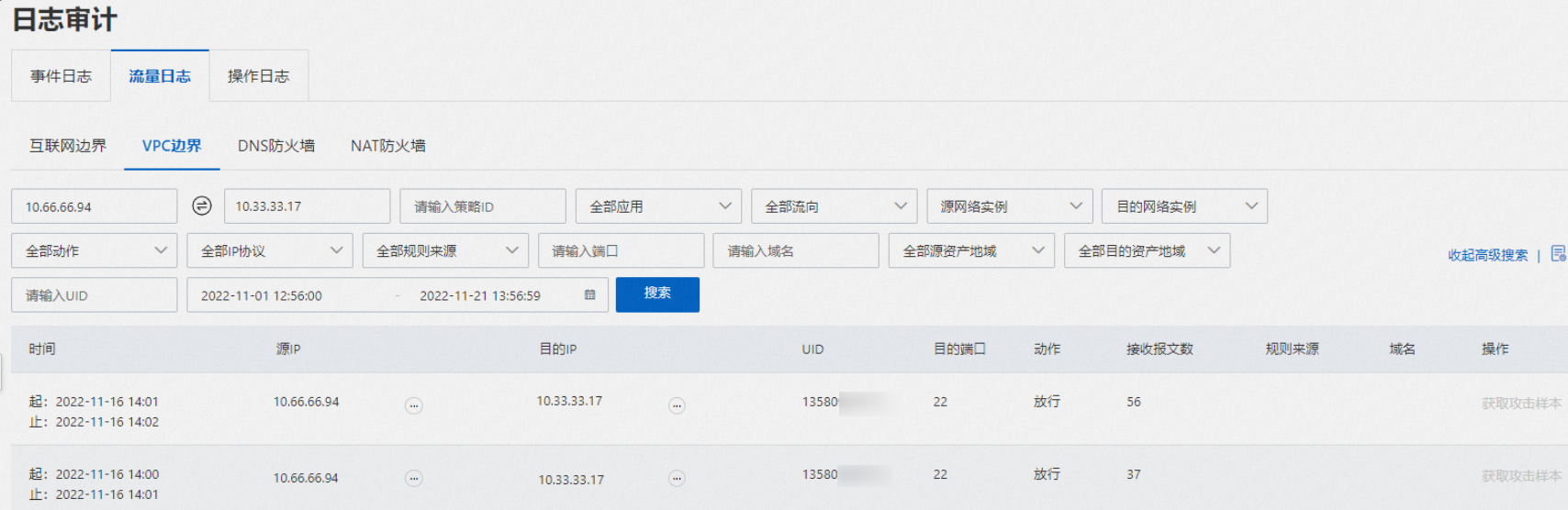

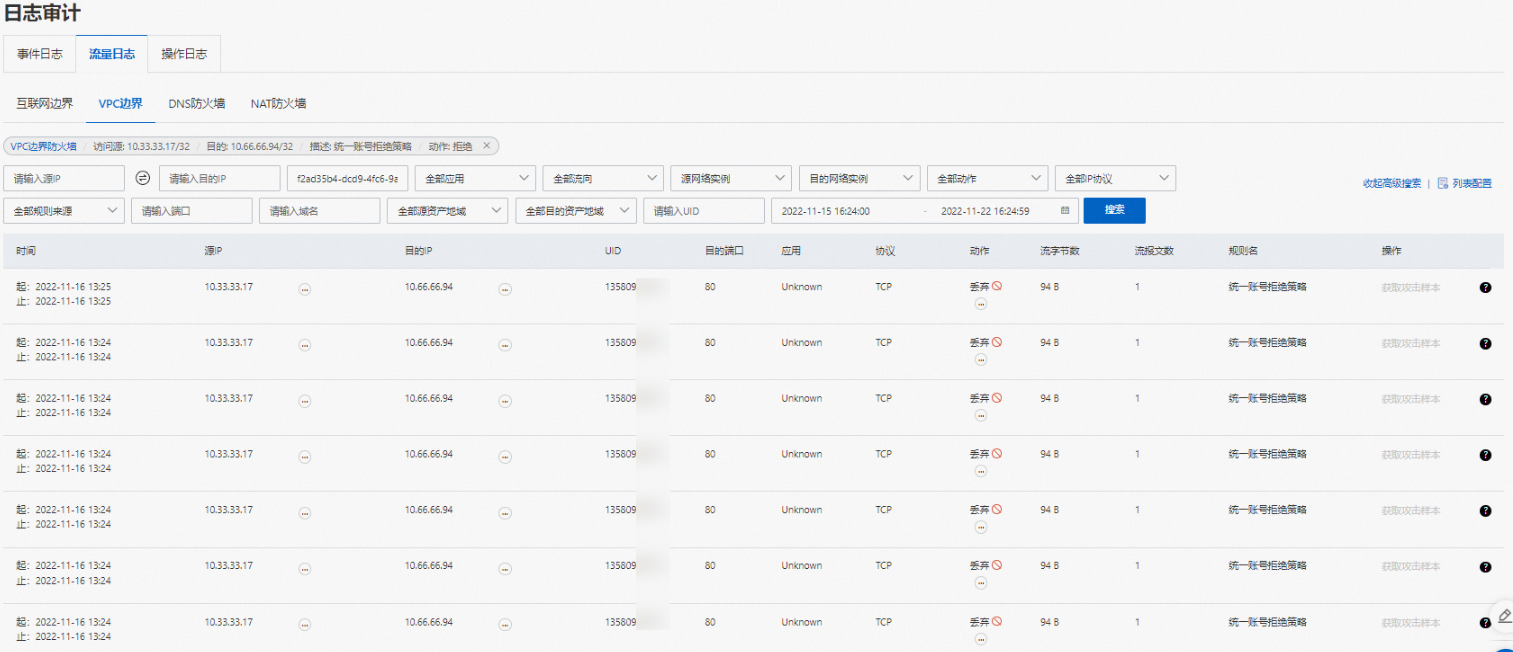

在日志审计页面,单击流量日志,再单击VPC边界。

在VPC边界页签,查询阿里云账号A和阿里云账号B部署的VPC之间的流量。

查询BJ-VPC2-ECS2成功访问BJ-VPC1-ECS1的流量日志:设置源IP为BJ-VPC2-ECS2的IP(10.66.66.94),目的IP为BJ-VPC1-ECS1的IP(10.33.33.17)。

BJ-VPC2-ECS2成功访问BJ-VPC1-ECS1,表示已经成功将阿里云账号A部署的两个VPC的流量引流到云防火墙。

查询BJ-VPC3-ECS3成功访问BJ-VPC4-ECS4的流量日志:设置源IP为BJ-VPC3-ECS3的IP(10.10.10.44),目的IP为BJ-VPC4-ECS4的IP(10.10.11.115)。

BJ-VPC3-ECS3成功访问BJ-VPC4-ECS4,表示已经成功将阿里云账号B部署的两个VPC的流量引流到云防火墙。

在VPC边界页签,设置源IP为BJ-VPC1-ECS1的IP(10.33.33.17),目的IP为BJ-VPC2-ECS2的IP(10.66.66.94),查询BJ-VPC2-ECS2拦截BJ-VPC1-ECS1的访问流量日志。

BJ-VPC2-ECS2拦截BJ-VPC1-ECS1的流量日志,表示您配置的访问控制策略已生效,已成功拦截阿里云账号A的BJ-VPC1-ECS1访问BJ-VPC2-ECS2的流量,实现安全隔离企业的资产。

查看VPC防护的入侵防御信息

使用阿里云账号A登录云防火墙控制台。

在左侧导航栏,选择。

在入侵防御页面的VPC防护页签,设置查询条件,查询入侵防御的信息。

查询到ECS的入侵防御事件,表示云防火墙可以及时检测阿里云账号A部署的BJ-VPC1-ECS1和BJ-VPC2-ECS2不安全的通信,防止企业的资产被入侵。

说明

说明因为已经配置了BJ-VPC1-ECS1到BJ-VPC2-ECS2的拒绝策略,BJ-VPC1-ECS1到BJ-VPC2-ECS2的流量命中了访问控制策略,此时,BJ-VPC1-ECS1到BJ-VPC2-ECS2的流量就不会在入侵防御中显示。

单击详情,在基本信息面板,查看目标攻击事件的详细信息。