当您需要将RDS SQL Server实例集成到企业的Active Directory(AD)身份认证体系中时,可通过本文配置自建域并完成接入,实现集中化的权限管理与统一身份验证。部署前需确保RDS实例与域控制器之间网络连通,域控制器所在位置支持阿里云ECS、其他云平台或本地IDC。本文以在阿里云ECS上部署域控制器为例演示具体配置方法。

背景信息

Microsoft AD即Active Directory(活动目录),是微软提供的面向Windows Standard Server、Windows Enterprise Server以及Microsoft SQL Server等产品的目录服务。目录是一种分层结构,用于存储同一局域网络上对象的信息。例如,AD存储有关用户账号的信息,例如名称、密码、电话号码等,并允许同一局域网络上的其他授权用户访问此信息。

AD是Windows生态体系下的重要组成单元。诸多大型企业,会通过域控来实现统筹的集中式访问管理,是企业内部长期依赖的原生管理方式。在上述背景下,当您从自建环境迁移整体服务至云上或使用混合云架构时,往往也需要在云上体系中支持AD服务,以便于全局管理。具体至SQL Server数据库,作为微软生态体系下的重要一环,大型企业在搬迁上云时AD的支持成为最基础的要素。

基于上述情况,RDS SQL Server提供实例接入自建域功能,帮助您完善业务生态体系。

开通并配置了AD域功能后,您可以通过AD自建域创建账号,并授予相应的权限,使得该账号可以登录RDS SQL Server并对数据库进行相应的操作。

但由于超级权限账号(System Admin)或主机账号所拥有的操作权限已超出了RDS控制的范围,因此对于通过AD自建域功能所创建的该类型账号的RDS实例,我们无法保证SLA。

前提条件

RDS SQL Server实例需满足如下条件:

实例规格:通用型、独享型(不支持共享型)

计费方式:包年包月或按量付费(不支持Serverless实例)

操作账号:需使用阿里云主账号执行配置

您可以前往实例基本信息页面查看以上信息。

准备工作

部署域控制器

操作系统:需基于Windows Server 系统,最低版本为Windows Server 2012 R2,推荐使用Windows Server 2016及以上版本(本文以 Windows Server 2016英文版为例)。

DNS配置:域控服务器必须同时作为DNS服务器,且其IP地址与DNS服务器地址一致。

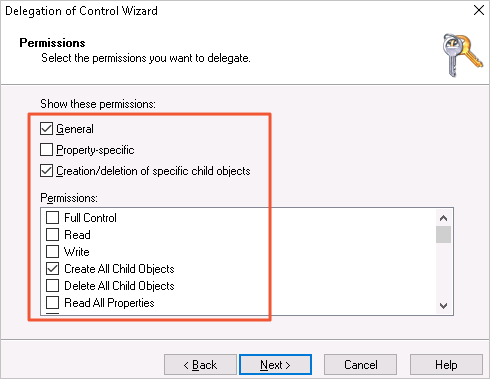

权限要求:用于RDS加域操作的域账号必须属于Domain Admins组(因客户端主动加域需高权限)。

确保网络连通性:RDS实例与域控服务器间必须双向网络可达,不限部署位置,支持域控位于阿里云ECS、其他云平台或本地IDC均可。

注意事项

加入或退出AD域的操作都需要重启Windows操作系统,为避免对正在进行的业务造成中断影响,请您尽量在业务低峰期执行此类操作。

使用限制

步骤一:ECS实例系统配置域控服务器

登录ECS管理控制台。

在左侧导航栏,选择。

在页面左侧顶部,选择目标资源所在的资源组和地域。

在实例列表页面中,单击目标实例ID。

远程登录ECS的Windows Server 2016系统。

搜索Server Manager并打开。

单击Add roles and features,进行如下设置。

页面名称

设置说明

Installation Type

保持默认设置。

Server Selection

保持默认设置。

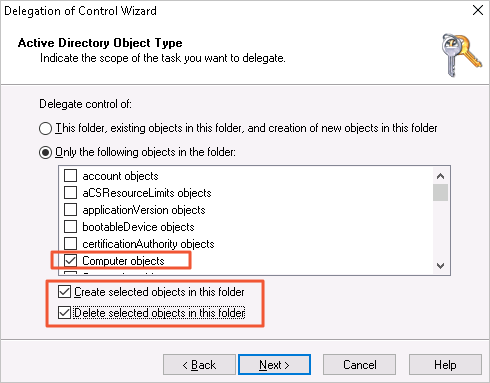

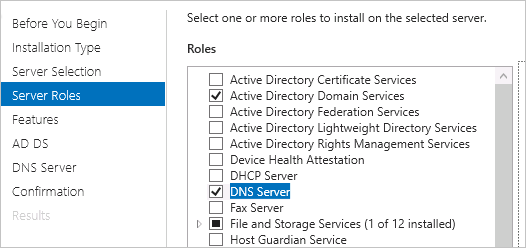

Server Roles

选中Active Directory Domain Services,并在弹出的对话框中单击Add Features。

选中DNS Server,并在弹出的对话框中单击Add Features。如果提示您电脑不是固定IP,建议您修改电脑为固定IP,防止IP自动变更导致DNS服务器无法使用。

Features

保持默认设置。

AD DS

保持默认设置。

DNS Server

保持默认设置。

Confirmation

单击Install进行安装。

等待安装完成后,单击Close关闭页面。

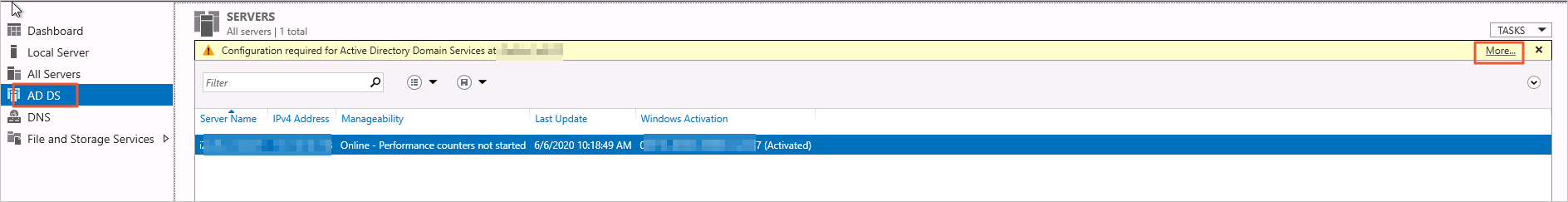

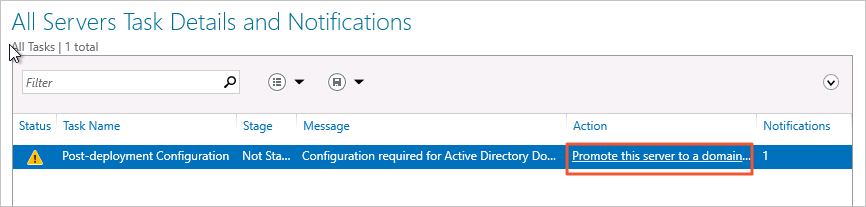

在左侧导航栏单击AD DS,然后在右上方单击More。

单击Promote this server to a domain...,进行如下设置。

页面名称

设置说明

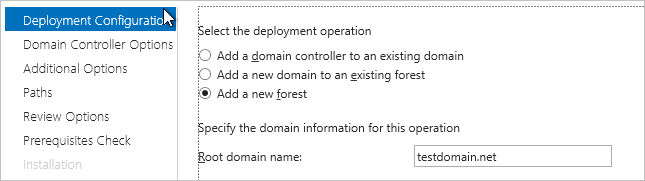

Deployment Configuration

选择Add a new forest,设置域名。

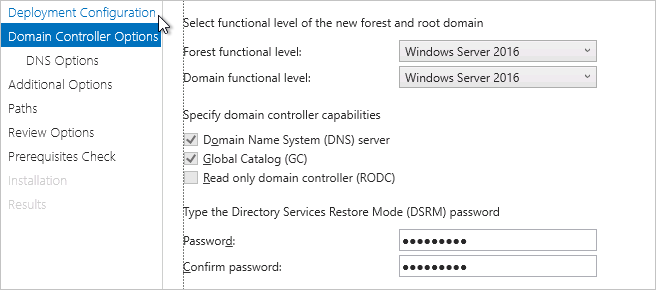

Domain Controller Options

设置恢复模式密码。

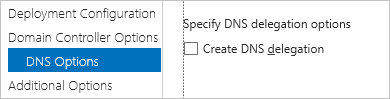

DNS Options

取消Create DNS delegation选项的√。

Additional Options

保持默认设置。

Paths

保持默认设置。

Review Options

保持默认设置。

Prerequisites Check

单击Install进行安装。

说明安装完成后系统会重启。

等待系统重启,再次搜索Server Manager并打开。

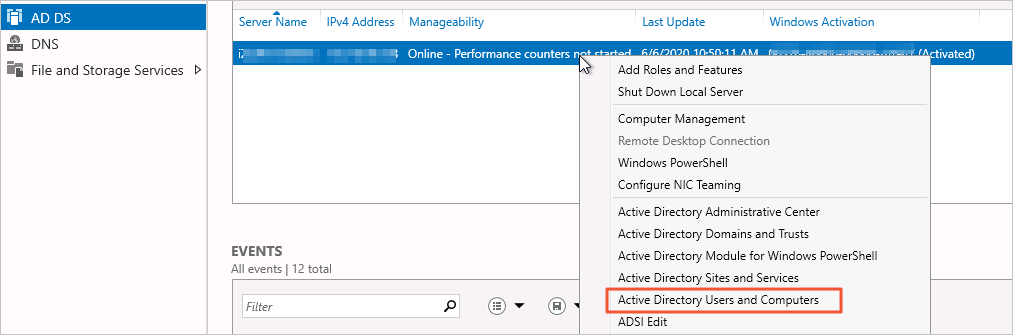

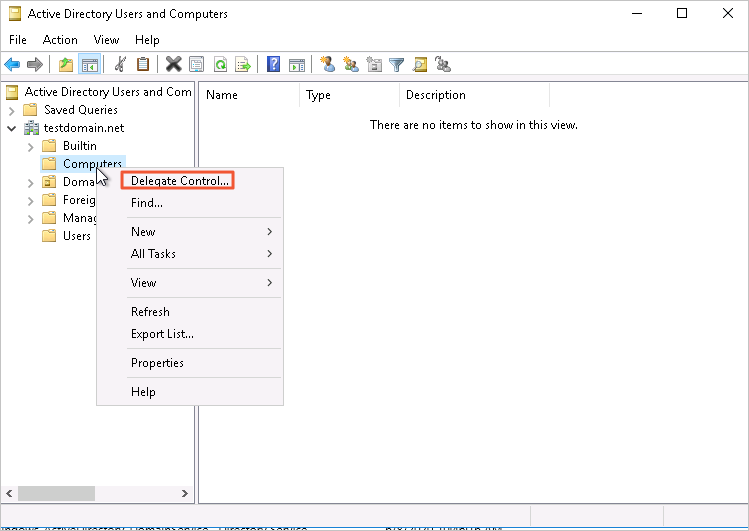

在左侧导航栏单击AD DS,然后在右侧目标域控服务器上单击鼠标右键,选择Active Directory Users and Computers,进入AD用户管理模块。

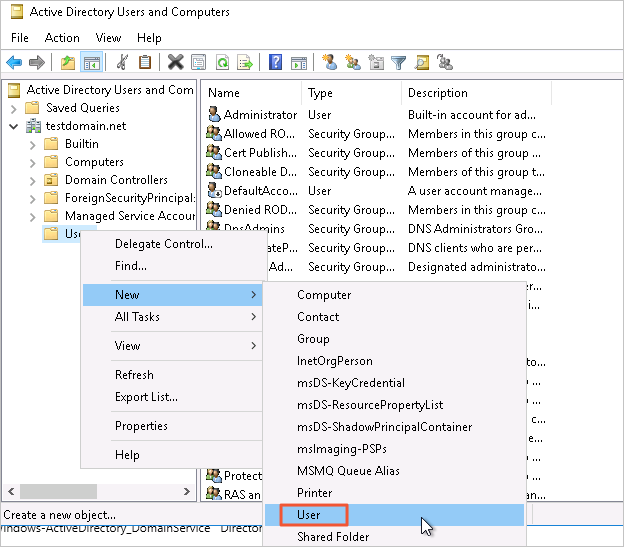

在上单击鼠标右键,选择。

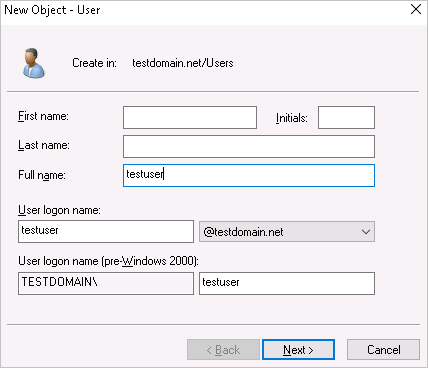

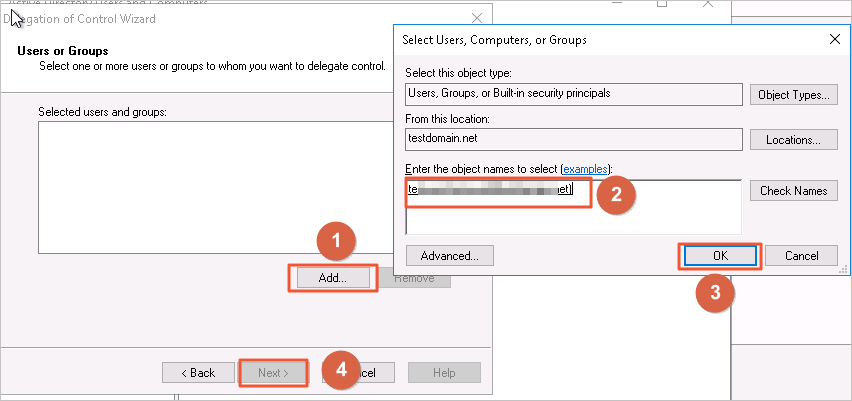

设置登录的用户名称,然后单击Next。

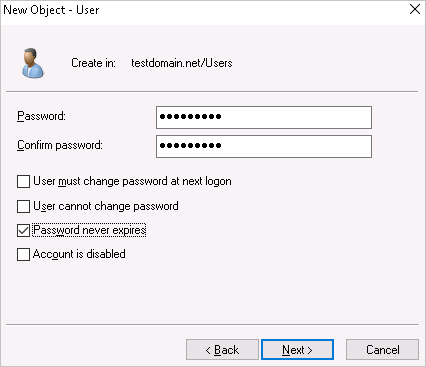

设置登录密码,并设置密码永不过期,然后单击Next及Finish完成创建。

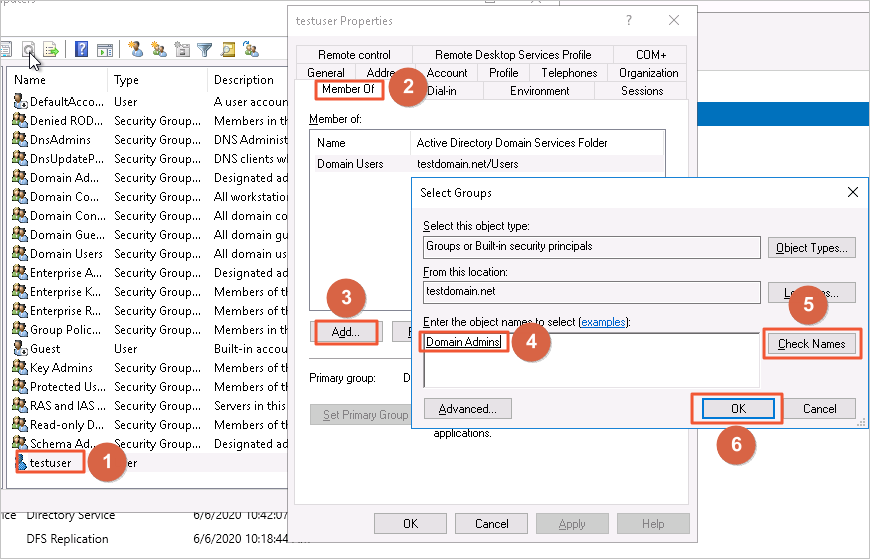

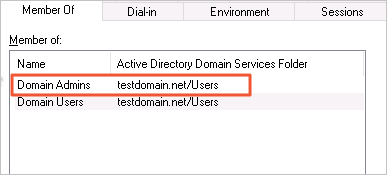

双击新创建的用户,将该用户加入Domain Admins管理员组。

步骤二:配置ECS实例安全组

登录ECS管理控制台。

在左侧导航栏,选择。

在页面左侧顶部,选择目标资源所在的资源组和地域。

在实例列表页面中,单击目标实例ID。

在上方导航栏中选择安全组,然后单击安全组操作列下的管理规则。

在入方向页签内单击增加规则,允许如下端口访问ECS实例。

协议类型

端口范围

说明

TCP

88

Kerberos认证协议端口。

TCP

135

远程过程调用协议(RPC)端口。

TCP/UDP

389

轻型目录访问协议(LDAP)端口。

TCP

445

通用互联网文档系统协议(CIFS)端口。

TCP

3268

Global Catalog端口。

TCP/UDP

53

DNS端口。

TCP

49152~65535

连接的默认动态端口范围。输入格式为:49152/65535。

步骤三:配置RDS实例AD域服务

访问RDS实例列表,在上方选择地域,然后单击目标实例ID。

在左侧导航栏单击账号管理。

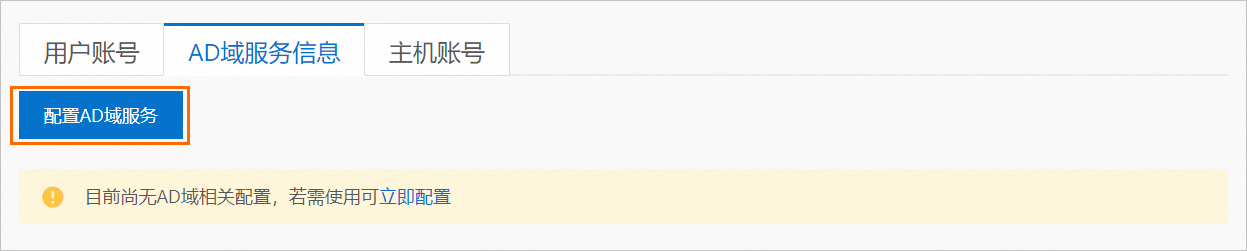

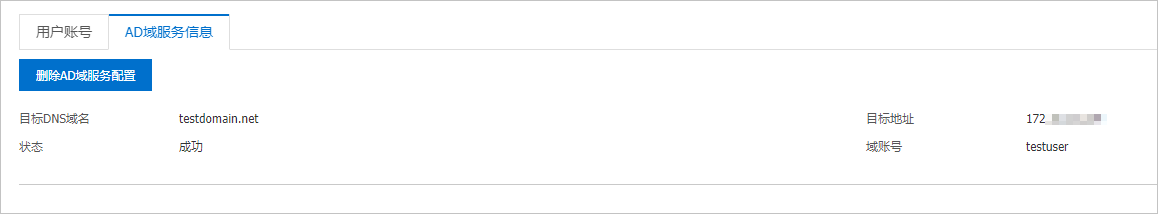

单击AD域服务信息页签,然后单击配置AD域服务。

在弹出的配置AD域服务对话框中,设置如下参数,并选中我已阅读并知晓配置AD域服务对《RDS 服务等级协议》的影响。

警告开通并配置了AD域功能后,您可以通过AD自建域创建账号,并授予相应的权限,使得该账号可以登录RDS SQL Server并对数据库进行相应的操作。

但由于超级权限账号(System Admin)或主机账号所拥有的操作权限已超出了RDS控制的范围,因此对于通过AD自建域功能所创建的该类型账号的RDS实例,我们无法保证SLA。

参数

说明

域名

创建活动目录时(Deployment Configuration页面)指定的域名。例如本文设置的是testdomian.net。

IP地址

域控服务器所在ECS的IP,可以在ECS中使用

ipconfig获取,也可以在阿里云ECS控制台中查看。

域账号

之前创建的用户名。

域密码

用户名对应的密码。

单击确定,等待AD域配置完成。

相关操作

使用API查看或修改AD域关联信息、退出所在AD域,请参见: