无代理检测功能支持在不安装云安全中心客户端的情况下,对云服务器进行安全风险评估。该功能通过扫描服务器磁盘快照或镜像,在隔离环境中进行漏洞、恶意软件、配置基线、敏感文件等多维度安全检测,发现潜在的安全风险,此过程对服务器性能几乎无影响。

适用范围

支持的资产类型:

中国内地区域:仅支持检测阿里云云服务器 ECS、云盘快照、自定义镜像。

非中国内地区域:支持检测阿里云云服务器 ECS、云盘快照、自定义镜像以及AWS 云服务器 EC2、Azure虚拟机。

阿里云的服务器地域支持:

华北1(青岛)、华北2(北京)、华北3(张家口)

华东1(杭州)、华东2(上海)

华南1(深圳)

西南1(成都)

中国香港、新加坡、美国(弗吉尼亚)、印度尼西亚(雅加达)

操作系统兼容性:详细的漏洞扫描操作系统支持列表,请参见漏洞扫描支持的操作系统。

说明FreeBSD 操作系统不支持基线检查、恶意样本和敏感文件检测。

工作原理

无代理检测基于快照/镜像的离线分析技术实现,整个过程对目标服务器性能几乎无影响。

创建快照/镜像(仅限主机检测任务):根据任务配置,系统为目标云服务器 ECS 的磁盘创建一个快照或整机镜像。

共享与挂载:系统将创建的快照或镜像共享至云安全中心专用的分析集群。

隔离扫描:在隔离的专用环境中,分析引擎挂载快照或镜像文件系统,并执行安全扫描。此过程不消耗目标服务器的计算资源。

生成报告与清理:扫描完成后,系统生成风险报告,并根据配置策略自动删除临时创建的快照/镜像,以节省存储成本。

常见使用场景

业务“零干扰”风险盘点:对无法安装代理或对性能零容忍的核心生产系统,进行无侵入、零资源消耗的安全风险盘点,保障业务连续性。

全平台统一资产安全检测:覆盖包括老旧、专有系统在内的所有资产类型,通过统一视图快速盘点跨平台环境的整体安全状况。

全面风险可视化检测:通过一次扫描,全面检测漏洞、恶意文件、配置基线、敏感信息等多维风险,实现全局安全状况的可视化。

资产合规性与安全审查:在实例创建或业务上线前,对自定义镜像与主机快照进行安全审查,确保交付的生产环境符合安全与合规标准。

操作步骤

开通服务

开通服务

登录云安全中心控制台。选择需防护资产所在的区域:中国内地或非中国内地。

进入页面,单击立即开通并勾选相关协议。

重要无代理检测采用按量付费模式。

完成服务授权(首次)

首次使用时,系统会提示进行服务角色授权。根据界面引导,单击立即授权。

说明授权成功后,云安全中心自动创建服务关联角色AliyunServiceRoleForSas。关于AliyunServiceRoleForSas的更多信息,请参见云安全中心服务关联角色。

创建并执行检测任务

创建检测任务

无代理检测支持两种类型的检测任务:立即检测任务、周期性检测任务。

立即检测任务

适用于对特定资产进行一次性的安全扫描。

主机安全检测

在页签的风险检测区域,单击立即检测。

在立即检测面板,参考如下说明完成配置后,单击确定。

扫描范围:建议勾选选中数据盘,数据源越完整,漏洞、告警等检测效果越好。

快照/镜像保存时间:

取值范围为1~365,单位:天。

创建快照或镜像会收取相关费用,快照或镜像保存天数越多收费越高。

重要勾选仅保留存在风险的快照/镜像后,系统将在扫描结束后自动删除无风险快照或镜像。

创建任务后,云安全中心将自动创建快照或镜像,扫描等后续操作。更多信息,请参见自动创建快照和镜像。

说明需要扫描的服务器数据量越多,完成扫描任务所需的时间越长,请耐心等待任务完成。

快照安全检测

如需使用快照进行检测,需开通快照。具体操作,请参见开通快照。

在页签的风险检测区域,单击立即检测。

在立即检测面板,选择目标快照后,单击确定。

自定义镜像安全检测

在页签的风险检测区域,单击立即检测。

在立即检测面板,选择目标镜像后,单击确定。

说明若在检测任务面板中未找到所需检测的镜像,请前往页面,单击同步最新资产,待同步完成后,重新操作该步骤。

周期性检测任务

适用于对资产组进行定期的、自动化的安全巡检。

进入配置页

在无代理检测页面右上角,单击扫描配置。

配置检测范围

在安全检测范围页签,参考如下说明完成配置后,单击保存。

基线检测范围:可单击管理在基线检测配置页,查看和配置支持检测基线范围。

敏感文件:可单击管理在敏感文件扫描配置管理页,查看和配置检查项。

重要若勾选新增检查项默认扫描,后续系统更新检查项时,会自动扫描。

配置检测策略

在自动化检测策略页签,参考如下说明完成配置后,单击保存。

主机检测:请参照如下说明配置扫描资产,其余配置说明请参见主机安全检测。

配置扫描周期:

设置检测任务的执行周期(如每天、每周等)。

如选择不扫描,则表示暂停该主机检测任务。

完成周期配置后,系统会在当天立即执行一次扫描任务。

配置扫描资产:

在扫描资产区域,单击管理。

新增资产默认扫描:建议勾选,勾选后系统将在下个扫描周期自动纳入新增的服务器,无需手动添加。

调整检测范围:可通过在资产列表区域,根据需要勾选或取消勾选具体服务器,灵活设置检测任务的资产范围。

快照检测/自定义镜像安全检测:若开启增量检测开关后,将对未检测过的快照或自定义镜像进行增量自动化检测。

重要增量检测需开启操作审计数据投递。请在页签,打开操作审计数据投递开关,详情请参见功能设置。

自动创建快照和镜像

执行主机安全检测任务时,系统会通过服务关联角色 AliyunServiceRoleForSas 完成以下自动化操作:

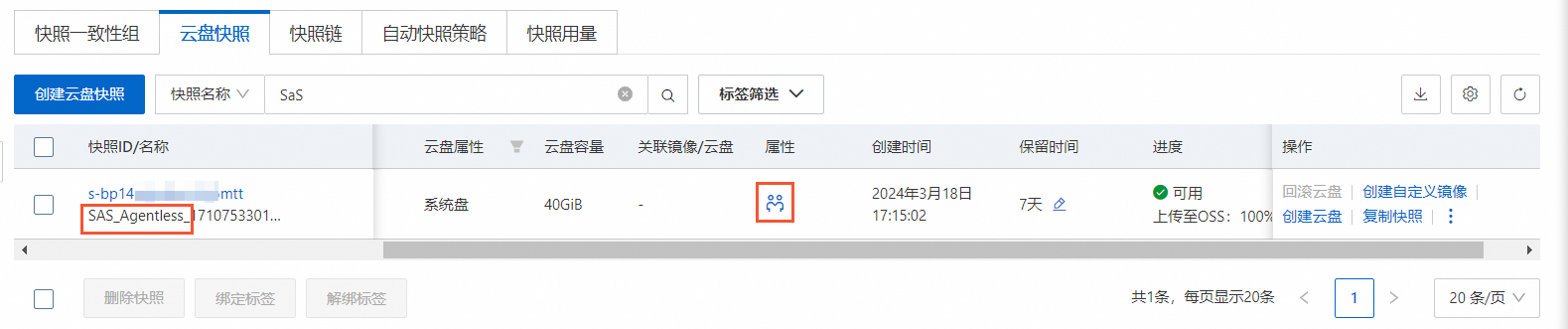

创建快照或镜像:自动创建一份以

SAS_Agentless开头的服务器临时快照。安全共享:将快照或镜像共享给云安全中心官方服务账号,以供扫描分析。

自动清理:扫描结束且超过快照/镜像保存时间后,将自动删除该快照或镜像并取消共享关系。

快照或镜像仅用于安全扫描且共享过程不会产生费用。

可在操作审计控制台的事件查询中看到一条aliyunserviceroleforsas创建快照或镜像的记录。

管理检测任务

查看任务进度

需要扫描的服务器数据量越多,扫描任务所需的时间越长,可在控制台查看任务进度。

在无代理检测页面右上角,单击任务管理。

在弹出的任务管理面板中,根据检测类型选择相应的页签。

可在列表中查看任务的执行进度和状态。

要查看任务详情(例如,确认某台服务器是否已检测),请单击目标任务操作列的详情。

任务失败排查

如果任务状态异常,可以在任务详情页面查看失败原因,并参考下表进行处理。

失败提示 | 失败原因 | 解决方案 |

不支持当前区域 | 指定的地域不支持。 | 请参考适用范围,确认 ECS 所在地域是否在支持范围内。 |

连接磁盘失败 | 系统挂载快照磁盘时发生临时性错误。 | 单击任务操作列的重试,让系统再次尝试。 |

创建镜像失败 | ECS 镜像数量已达到配额上限。 | |

任务处理超时 | 扫描的数据量过大或系统繁忙,任务在规定时间内未能完成。 | 按检测范围将任务拆分成多个子任务,然后重新执行。 |

下载检测结果报告(可选)

在任务管理面板中,根据检测类型选择相应的页签。

下载整个任务的报告:

单击目标任务操作列的下载报告。

下载单台服务器的报告:

单击目标任务操作列的详情或查看。

在任务详情面板,单击操作列的下载报告。

分析与处理风险

任务成功完成后,可以在无代理检测页面查看和处理所发现的安全风险。

如果同一台服务器被多次检测,页面将只展示最近一次的检测结果,旧结果会被覆盖。

查看风险详情

在无代理检测页面对应检测策略页签(如主机安全检测),进入目标的风险类型(如漏洞风险)页签。在列表中找到目标风险项,单击其操作列的查看或详情,即可了解具体信息。

处理风险告警

漏洞风险

操作入口:定位到需要处理的漏洞项,在操作列单击加白名单。

警告无代理检测不支持修复漏洞。

支持的处理方式:加白名单。

重要将指定漏洞加入白名单,之后不再对该漏洞告警,请谨慎操作。

设置加白名单后,系统将自动同步至页签,可在相应的页签查看已添加的白名单。

基线检查

操作入口:在检查项列表中定位至需要处理的检查项,在操作列单击加白名单。

支持的处理方式:加白名单。

重要将目标检查项加入白名单后,新增服务器将不再检测此检查项,请谨慎操作。

设置加白名单后,系统将自动同步至页签,可在相应的页签查看已添加的白名单。

恶意样本

操作入口:在告警列表中定位到需要处理的告警项后,在操作列中单击修改状态或处理。

支持的处理方式:

加白名单:如果告警确认无恶意行为,可以根据白名单规则及应用范围,将该告警添加至白名单。

重要对告警进行加白处理,当相同告警再次发生时,该告警将自动进入已处理列表,不再进行告警通知,请谨慎操作。

支持对相同告警进行批量处理,不同类型的告警所支持的处理方式各不相同,请以控制台页面的显示为准。

设置加白名单后,系统将自动同步至页签,可在相应的页签查看已添加的白名单。

手动处理:已线下人工处理了导致该告警事件的风险问题后,再将该告警标记为手动处理。

标记误报:将本次告警标记为误报,云安全中心将依据您的反馈建议,持续优化其扫描能力。

忽略:仅将忽略本次告警,当再次检测并命中检测策略时,仍会推送告警。

敏感文件

操作入口:

在敏感文件告警列表中定位到需要处理的告警项后,单击操作列详情,查看详细描述和加固建议。

在详情面板风险列表的操作列,单击处理,在对话框中选择告警的处理方式,单击确定。

支持的处理方式:

加白名单:如果告警确认无恶意行为,可以根据白名单规则,将该告警添加至白名单。规则如下:

重要对告警进行加白处理,当相同告警再次发生时,该告警将自动进入已处理列表,不再进行告警通知,请谨慎操作。

支持配置多条规则,所有规则之间是 “与(AND)” 的关系。即同时满足所有规则条件,才会加入白名单。

设置加白名单后,系统将自动同步至页签,可在相应的页签查看已添加的白名单。

MD5:通配符仅支持选择等于,然后输入文件的MD5值。

路径:通配符支持选择包含、前缀、后缀,然后输入具体路径。

手动处理:已线下人工处理了导致该告警事件的风险问题后,再将该告警标记为手动处理。

标记误报:将本次告警标记为误报,云安全中心将依据您的反馈建议,持续优化其扫描能力。

忽略:仅忽略本次告警,当再次检测并命中检测策略时,仍会推送告警。

高级配置

设置检测白名单

分析与处理风险时设置的加白规则,也会自动同步至白名单管理中,可对其进行修改、删除等管理操作。

在无代理检测页面,单击扫描设置,进入白名单管理页签。

根据风险类型,单击对应页签下的新增规则。

参考如下说明,配置加白规则。

重要以下白名单配置对全部资产有效。

漏洞白名单

漏洞类型:仅支持Linux软件漏洞、Windows系统漏洞、应用漏洞。

漏洞名称:根据选择漏洞类型,拉取最新的漏洞数据。

恶意样本白名单

告警名称:默认为ALL,表示白名单规则对所有类型的告警生效,不支持修改。

加白字段:默认为fileMd5,表示对文件的MD5值进行加白,不支持修改。

通配符:仅支持选择相等。

规则内容:输入文件的MD5值。

基线白名单

检查项类型:指定不需要检测的基线检查项。

检查项:根据检查项类型拉取对应类型下具体的检查项。

敏感文件白名单

敏感文件检查项:指定不需要检测的项目。

设置加白条件:

说明支持配置多条规则,所有规则之间是 “与” (AND) 的关系。即同时满足所有规则条件,才会加入白名单。

MD5:通配符仅支持选择等于,然后输入文件的MD5值。

路径:通配符支持选择包含、前缀、后缀,然后输入具体路径。

接入并检测多云资产

无代理检测支持在非中国内地区域接入亚马逊云(AWS)、Azure,接入步骤如下:

接入AWS

准备AWS访问凭证

在 AWS 账户中,创建一个具有程序化访问权限的 IAM 用户,并获取其 Access Key ID 和 Secret Access Key。确保该用户拥有访问和创建 EC2 快照的权限。

重要要使用无代理检测功能,需要在AWS账户中为云安全中心创建一个具特定权限的自定义IAM策略,具体操作请参见为无代理检测创建自定义策略。

配置接入方案

在控制台左上角,选择非中国内地区域。

进入无代理检测页面,在主机安全检测页签多云资产接入区域单击

图标下方的接入。

图标下方的接入。进入接入云外资产页面,在创建子账号页面按如下说明完成配置后,单击下一步。

方案选择:手动配置方案。

权限说明:勾选无代理检测。

提交凭证信息

在提交AK页签,请准确填写在 AWS 端创建的凭证信息后,并单击下一步。

子账号 SecretID和子账号 SecretKey:填写步骤1获取的AWS子账号API密钥信息。

接入地域:选择可用的 Region,系统将用选定地域验证资产可访问性,并获取对应云资源数据。

Domain:根据选择的接入地域进行配置,AWS 中国地域请选“中国版”,其他所有地域选“国际版”。

策略配置

在策略配置页签,参考如下说明完成配置。

选择地域:选择需要接入的 AWS 资产所属的地域。

说明资产数据会自动归属在云安全中心控制台左上角选择的地域对应的数据中心。

中国内地:中国内地数据中心。

非中国内地:新加坡数据中心。

新增地域接入管理:建议勾选。勾选后,该AWS账号下未来新增地域内的资产将自动同步,无需手动添加。

AK服务状态检查:设置云安全中心自动检查 AWS 账号 API 密钥有效性的时间间隔。可选“关闭”,表示不进行检测。

单击确定。

完成权限验证和策略配置后,即可对 AWS EC2 实例创建无代理检测任务。

接入Azure

准备Azure访问凭证

在Azure门户中创建应用注册并为应用凭证授予订阅访问权限。获取接入凭证:应用程序(客户端)ID、目录(租户)ID 和客户端密码的值。

重要要使用无代理检测功能,需要在Azure账户中为云安全中心配置读者和磁盘快照参与者的角色权限。具体操作,请参见接入Azure资产。

配置接入方案

在控制台左上角,选择非中国内地区域。

进入无代理检测页面,在主机安全检测页签多云资产接入区域单击

图标下方的接入。

图标下方的接入。进入接入云外资产页面,在创建子账号页面的权限说明勾选无代理检测,单击下一步。

提交凭证信息

在提交AK页签,请准确填写在Azure端创建的凭证信息,然后单击下一步。

请输入appId:对应Azure应用注册获得的应用程序(客户端)ID。

请输入password:对应Azure应用注册获得的客户端密码。

tenant:对应Azure应用注册获得的目录(租户)ID。

Domain (中国区选中国版,其他选国际版):世纪互联用户请选择中国版。

策略配置

在策略配置页签,参考如下说明完成配置。

选择地域:选择需要接入的 Auzre 资产所属的地域。

说明资产数据会自动归属在云安全中心控制台左上角选择的地域对应的数据中心。

中国内地:中国内地数据中心。

非中国内地:新加坡数据中心。

新增地域接入管理:建议勾选。勾选后,该AWS账号下未来新增地域内的资产将自动同步,无需手动添加。

AK服务状态检查:设置云安全中心自动检查 Auzre 账号凭证有效性的时间间隔。可选“关闭”,表示不进行检测。

完成权限验证和策略配置后,即可对Azure虚拟机创建无代理检测任务。

应用于生产环境

性能影响:无代理检测的扫描过程不消耗目标服务器资源。

成本控制:无代理检测的费用由“扫描费”和“快照/镜像存储费”两部分构成。为有效控制成本,建议在创建任务设置快照/镜像保存时间时勾选仅保留存在风险的快照/镜像,并定期清理不再需要的快照。

配额与限制

磁盘规格:单块云盘最大支持 1 TiB,单盘最大检测文件数为20,000,000个,超出部分不检测。

服务器限制:每台服务器最多支持检测 15 个云盘,超出部分不检测。

结果保留:检测任务的结果仅保留 30 天,到期后将自动清除。对同一资产的多次检测,系统仅保留最近一次的检测结果。

修复能力:本功能仅支持检测和告警,不提供自动修复能力,根据风险详情页的说明,自行处理风险项。

压缩文件限制:压缩文件仅支持检测JAR文件,只解压一层进行检测。

文件系统限制:支持ext2、ext3、ext4、XFS、NTFS,其中NTFS不支持依赖文件权限信息的检测项。

存储与磁盘限制:

阿里云ECS不支持检测已加密的系统盘或数据盘。

所有主机(阿里云和非阿里云)均不支持检测 LVM(逻辑卷管理)、RAID 磁盘阵列以及 ReFS 文件系统的数据盘。

计费说明

使用无代理检测功能产生的费用说明如下:

常见问题

无代理检测和病毒查杀功能有什么区别?

对比项

无代理检测

病毒查杀

工作模式

扫描离线快照,静态分析

在线实时监控与扫描,动态+静态分析

服务器状态

可检测开机/关机的服务器

仅可检测开机且Agent在线的服务器

检测范围

漏洞、基线、恶意样本、敏感文件。

病毒、WebShell、入侵行为、漏洞等

处置能力

支持检测、告警、加白,不提供修复。

提供一键隔离、查杀、修复能力。

性能影响

无 。

轻微 (Agent占用少量系统资源)。

计费模式

按量付费 (按扫描GB)

包年包月(防病毒版及以上版本)或按量付费。

扫描模式

支持全盘扫描。

支持快速扫描和自定义目录扫描。

无代理检测能否自动修复所有风险?

不能。仅支持检测、告警、加白,忽略等操作,不提供自动修复能力,请根据风险详情页的说明,自行处理风险项。

说明高危漏洞和恶意软件建议优先处理,基线优化按需整改。

非阿里云服务器如何使用高级检测功能?

目前无代理检测支持接入阿里云ECS和AWS EC2、Azure服务器。

无代理检测部分告警为何不显示资产IP?

在使用无代理方式检测时,若资产IP显示为空,可能的原因如下:

实例已释放

当告警对应的资产实例被释放后,云安全中心将无法获取该实例的IP信息,因为该实例已经不再存在于系统中,因此无法继续追踪或显示其IP地址。

数据清理机制

云安全中心可能会清理已经释放的实例的记录,导致相关信息无法加载。

附录

检测能力详解

下表列出了无代理检测支持的主要检测项。

检测类别 | 检测范围 | 详细说明 |

漏洞风险 | Linux 软件漏洞、Windows 系统漏洞、应用漏洞 | 支持检测的操作系统版本请参见漏洞扫描支持的操作系统。 |

基线检查 | 操作系统、应用、数据库的配置合规性 | 支持检测数百项配置,包括但不限于:

更多信息,请前往控制台扫描配置中查看,具体操作参见基线检测范围。 |

恶意样本 | 恶意脚本、WebShell、恶意软件 |

更多内容请参见恶意样本。 |

敏感文件 | 凭证信息、密钥文件、配置文件 | 支持检测常见敏感文件,包括但不限于:

更多信息,请前往控制台扫描配置中查看,具体操作参见敏感文件检测项。 |

漏洞扫描支持的操作系统

操作系统类型 | 版本 |

Windows Server |

|

Red Hat |

|

CentOS |

|

Ubuntu |

|

Debian |

|

Alpine |

|

Amazon Linux |

|

Oracle Linux |

|

SUSE Linux Enterprise Server |

|

Fedora Linux |

|

openSUSE |

|

恶意样本

恶意样本分类 | 说明 | 支持的检测项 |

恶意脚本 | 检测资产的系统功能是否受到恶意脚本的攻击或篡改,将可能的恶意脚本攻击行为展示在检测结果中。 恶意脚本分为有文件脚本和无文件脚本。攻击者在拿到服务器权限后,使用脚本作为载体来达到进一步攻击利用的目的。利用方式包括植入挖矿程序、添加系统后门、添加系统账户等操作。 | 支持检测的语言包括Shell、Python、Perl、PowerShell、Vbscript、BAT等。 |

WebShell | 检查资产中的Web脚本文件是否是恶意的,是否存在后门通信、管理功能。攻击者植入WebShell后,可以控制服务器,作为后门载体来达到进一步攻击利用的目的。 | 支持检测的语言包括PHP、JSP、ASP、ASPX等。 |

恶意软件 | 检查资产中的二进制类型文件是否是恶意的,是否存在对资产造成破坏、持久化控制的能力。攻击者植入恶意二进制文件后,可以控制服务器,用于挖矿、DDoS攻击,或者加密资产文件等。恶意二进制按功能主要包括挖矿程序、木马程序、后门程序、黑客工具、勒索病毒、蠕虫病毒等。 | 被污染的基础软件 |

可疑程序 | ||

间谍软件 | ||

木马程序 | ||

感染型病毒 | ||

蠕虫病毒 | ||

漏洞利用程序 | ||

自变异木马 | ||

黑客工具 | ||

DDoS木马 | ||

反弹Shell后门 | ||

恶意程序 | ||

Rootkit | ||

下载器木马 | ||

扫描器 | ||

风险软件 | ||

代理工具 | ||

勒索病毒 | ||

后门程序 | ||

挖矿程序 |